Sådan slår du undertekster til på Zoom

Lær hvordan du slår undertekster til på Zoom. Zooms automatiske undertekster gør det lettere at forstå opkaldsindholdet.

Der er mange forskellige typer hacking, men de deler alle ét fælles mål: at få uautoriseret adgang til en computer eller et netværk. Selvom metoderne og teknikkerne varierer, bruger hackere altid noget, de ved om det system, de sigter mod, for at udnytte en sårbarhed og få, hvad de vil have. Her vil vi se på nogle af de mest almindelige typer hackere og forskellige hackingteknikker.

Hvem er en hacker?

Hackere bruger deres teknologiske ekspertise til at få uautoriseret adgang til computersystemer eller data. Hackere kan gøre dette af mange årsager, herunder at stjæle følsom information, forstyrre eller forårsage skade på systemet eller blot for udfordringen. Der er forskellige måder, hvorpå hackere kan få adgang til et system, herunder ved at bruge udnyttelseskode, gætte adgangskoder eller social engineering. I mange tilfælde vil hackere bruge disse metoder til at øge deres chancer for succes.

Mens nogle hackere bruger deres færdigheder til ondsindede formål, bruger andre deres evner til at hjælpe organisationer med at forbedre deres sikkerhedsposition eller til at teste virksomheders og offentlige myndigheders forsvar. Som det ses på Guided Hacking , kan andre bruge det for sjov, såsom gaming. Siden tilbyder en række tutorials og artikler om emner som reverse engineering, snyd i onlinespil og oprettelse af trænerprogrammer. Derudover tilbyder mange websteder et fællesskabsforum, hvor brugere kan stille spørgsmål og dele råd. Uanset om du er nybegynder, der ønsker at lære at snyde i dit yndlingsspil, eller en erfaren programmør, der ønsker at forbedre dine færdigheder, har det noget at byde på.

Liste over forskellige typer hackere:

1: Hvid hat

En white hat hacker er en computersikkerhedsekspert med speciale i penetrationstest og sårbarhedsvurdering. White hat hackere, også kendt som etiske hackere, bruger deres evner til at identificere svage punkter i systemforsvar og hjælpe organisationer med at hærde deres forsvar mod angreb. Mens black hat hackere søger at udnytte sårbarheder til personlig vinding eller for at forårsage skade, bruger white hat hackere kun deres viden til defensive formål.

Sikkerhedskonsulentfirmaer beskæftiger mange white hat hackere, men nogle arbejder som uafhængige entreprenører. Nogle berømte hackere med hvid hat inkluderer Kevin Mitnick og Jeff Moss. Begge mænd har brugt deres færdigheder til at hjælpe organisationer med at forbedre deres sikkerhedsstilling og til at forhindre angreb, før de kan forårsage skade. Mens white hat hacking ofte er forbundet med positive resultater, er det vigtigt at huske, at de metoder, der bruges af white hat hackere, er de samme som dem, der bruges af black hat hackere. Som sådan skal white hat hackere altid operere inden for grænserne af lovgivning og etik.

2: Sort Hat

Black hat hackere er personer, der bruger deres computerfærdigheder til ondsindede formål. De sigter mod at få uautoriseret adgang til systemer eller stjæle følsomme data . De kan også søge at deaktivere systemer eller oprette websteder, der spreder vira eller malware. Nogle black hat hackere er motiveret af et ønske om at forårsage skade eller forstyrrelse, mens andre er motiveret af økonomisk gevinst.

Selvom deres metoder kan variere, deler alle black hat hackere et fælles mål: at udnytte sårbarheder til egen vinding. Efterhånden som antallet af cyberangreb stiger, stiger behovet for hackere med sorte hat for at blive stoppet. Desværre gør deres anonymitet dem meget svære at spore og retsforfølge. Som et resultat er black hat hacking fortsat et stort problem for virksomheder og enkeltpersoner. På grund af den skade, de kan forårsage, bliver black hat hackere ofte betragtet som kriminelle.

3: Grey Hat Hacker

En hacker med grå hat er ikke strengt taget en sort hat eller en hvid hat. De kan finde og rapportere sårbarheder i systemer, men de kan også udnytte dem til personlig vinding. Nogle gange er de ikke sikre på, om det, de laver, er etisk. Det er det, der gør dem til grå hatte.

De fleste grey hat hackere er nysgerrige efter systemer og nyder at finde og udnytte sårbarheder. De har måske ikke ondsindede hensigter, men deres handlinger kan forårsage skade. For eksempel kan en grå hat finde en måde at få adgang til en persons private billeder på sociale medier og derefter lægge dem online uden personens samtykke. Eller de sælger måske den information, de har indsamlet, til højestbydende uden at overveje de mulige konsekvenser.

Mens nogle hackere med grå hat til sidst bliver til sorte hatte, forbliver de fleste i midten og vipper på den fine linje mellem godt og ondt. Det er et farligt sted at være, men det er også her spændingen er. Når alt kommer til alt, hvor er det sjove i altid at spille efter reglerne?

4: Manuskript Kiddies

Script Kiddies er hackere, der bruger forudskrevet kode eller scripts til at angribe computersystemer. Selvom de måske ikke har andre hackers tekniske ekspertise, kan de stadig forårsage en masse skade ved at bruge scripts, der udnytter sårbarheder i software. I mange tilfælde downloader scriptkidies disse scripts fra internettet og starter dem derefter mod mål uden at forstå, hvordan de fungerer. Dette kan være ekstremt farligt, da de ofte er uvidende om de risici, der er forbundet med deres handlinger.

Et af de mest berygtede script-kiddie-angreb var det distribuerede denial of service-angreb (DDoS) mod PayPal i 2010. I dette angreb brugte script-kiddies en simpel kode til at starte massive anmodninger på PayPal-webstedet, hvilket overvældede serverne og fik webstedet til at krak. Script-kiddies har været ansvarlige for nogle af de mest skadelige cyberangreb i de seneste år. Mens deres mangel på tekniske færdigheder kan virke som en hindring, kan det være en stor fordel, når de lancerer angreb. Ved at bruge færdige værktøjer kan script-kiddies forårsage en hel del skade med relativt lidt indsats.

5: Insidere

De fleste mennesker tænker på hackere som kriminelle, der bryder ind i computersystemer for at stjæle data eller forårsage skade. Men der er en anden type hacker kendt som en insider-hacker. I modsætning til traditionelle hackere er insidere autoriserede systembrugere, der misbruger deres adgang til at begå svindel eller tyveri. Insider-hackere kan være særligt svære at opdage, fordi de ofte har legitim adgang til systemet og ved, hvordan man udnytter dets svagheder. Som et resultat kan insider-hacking alvorligt true virksomheder og organisationer. For at bekæmpe denne trussel skal virksomheder implementere sikkerhedsforanstaltninger såsom adgangskontrol og overvågning af brugeraktivitet. Virksomheder bør også uddanne deres medarbejdere om bedste praksis for cybersikkerhed og have passende sikkerhedsforanstaltninger til at opdage og forhindre insiderangreb.

6: Hacktivist

Hacktivist-hackere er en type hackere, der bruger deres færdigheder til politiske eller sociale formål. De kan være en del af en organiseret gruppe eller arbejde alene, men deres mål er at bruge hacking til at fremme en bestemt dagsorden. Hacktivistiske hackere retter sig ofte mod offentlige websteder og virksomhedsdatabaser for at få de oplysninger, de kan bruge til at genere eller miskreditere deres modstandere. I nogle tilfælde har hacktivistiske hackere også været kendt for at iværksætte angreb, der deaktiverer websteder eller forårsager andre forstyrrelser. Selvom deres metoder kan være kontroversielle, mener hacktivistiske hackere, at de bruger deres færdigheder til en god sag.

7: Green Hat Hackere

Green hat hackere er en relativt ny race af hackere. De er normalt unge og uerfarne, men de har entusiasme og passion for at lære mere om hacking. En hacker med grøn hat kan være nysgerrig efter de seneste sikkerhedssårbarheder eller -teknikker, eller de vil måske udforske hackingverdenen. Selvom green hat hackere måske ikke har ondsindede hensigter, kan de stadig udgøre en risiko for computersystemer, hvis de ikke bruger deres færdigheder ansvarligt. Af denne grund har green hat hackere brug for den rette træning og vejledning fra erfarne hackere for at sikre, at deres aktiviteter ikke resulterer i nogen skade.

Hvad er de bedste hackingteknikker?

1: Phishing

Phishing involverer at sende e-mails eller beskeder, der ser ud til at være fra en legitim kilde for at narre modtageren til at afsløre følsomme oplysninger som adgangskoder eller kreditkortnumre. Denne teknik er stadig utrolig effektiv, da mange mennesker stadig er uvidende om, hvor nemt det er for hackere at forfalske e-mailadresser og skabe falske hjemmesider, der ser næsten identiske ud med de rigtige. For at beskytte dig selv mod phishing-angreb skal du være opmærksom på tegnene på, at en e-mail eller besked kan være en hoax. Vær på vagt over for uopfordrede anmodninger om personlige oplysninger, især hvis de kommer fra en uventet kilde. Hvis du er usikker på, om en e-mail er legitim, skal du se nøje på afsenderens adresse og se efter eventuelle stavefejl eller usædvanlige tegn. Ved at være på vagt og tage disse enkle forholdsregler,

2: Malware

Malware er en forkortelse for "ondsindet software" eller enhver software designet til at beskadige eller afbryde et system. Mange typer malware omfatter vira, orme, trojanske heste og spyware. Hackere bruger ofte malware til at få adgang til følsomme oplysninger eller tage kontrol over et offers maskine til ondsindede formål. Malware kan spredes på mange måder, herunder vedhæftede filer i e-mail, downloads fra internettet og USB-drev. Når den først er installeret på et system, kan malware forårsage mange problemer, lige fra at bremse maskinen til at kryptere filer og holde dem til løsesum. I nogle tilfælde kan malware endda slette filer eller gøre et system ubrugeligt. Som sådan er det vigtigt at kende malware-truslen og tage skridt til at beskytte din computer mod infektion.

Hackere finder hele tiden nye måder at udnytte sårbarheder i software på, og derfor er det vigtigt at holde din computer og alle de programmer, du bruger, opdateret. De fleste softwareopdateringer inkluderer sikkerhedsrettelser, der løser kendte sårbarheder, så at holde din software opdateret gør det så svært for hackere at få adgang til dit system. Du kan normalt indstille din software til at opdatere automatisk, men hvis ikke, skal du tjekke for opdateringer regelmæssigt og installere dem, så snart de er tilgængelige.

3: Denial of Service (DoS)

Denial of service-angreb kan være ekstremt forstyrrende og have en betydelig indvirkning på både virksomheder og enkeltpersoner. I mange tilfælde er målet med et DoS-angreb at bringe et websted eller en applikation offline, hvilket forhindrer legitime brugere i at få adgang til det. DoS-angreb kan dog også dække over andre typer ondsindet aktivitet. For eksempel kan en angriber udføre et DoS-angreb på en server for at skjule deres spor, når de stjæler data fra serveren. Da virksomheder i stigende grad er afhængige af digitale ressourcer, er det vigtigt at være opmærksom på truslen fra DoS-angreb.

4: SQL-injektion

SQL-injektion er en alvorlig sikkerhedstrussel, som kan have vidtrækkende konsekvenser. Ved at udnytte SQL-sårbarheder kan hackere få adgang til følsomme data, herunder kundeoplysninger, økonomiske optegnelser og mere. I nogle tilfælde kan de endda slette eller ændre disse data. Det kan føre til tab af omsætning for virksomheder, samt tab af tillid fra kunder. SQL-injektion kan starte angreb på andre dele af et system, såsom en webserver eller netværksinfrastruktur. Kort sagt, virksomheder skal tage skridt til at beskytte sig selv mod dette angreb. Det omfatter at sikre, at alle inputfelter er korrekt renset, og at databaseserveren holdes opdateret med de seneste sikkerhedsrettelser.

5: Adgangskodeknækning

Adgangskodeknækning er en almindelig praksis blandt hackere. De kan få adgang til en konto ved hjælp af specialiseret software ved at gætte dens adgangskode. Denne proces er kendt som et "brute force"-angreb, og det kan være meget vellykket, hvis hackeren har en stor ordbog med ord og sætninger til rådighed. For at forhindre din konto i at blive kompromitteret på denne måde, er det afgørende at vælge en stærk adgangskode , som ikke er let at gætte. For eksempel "P4ssw0rd!" er meget stærkere end "adgangskode". Hvis det virker skræmmende at oprette stærke adgangskoder, kan du bruge en adgangskodeadministrator til at generere og gemme dem. Adgangskodeadministratorer er softwareprogrammer, der opretter og husker stærke adgangskoder for dig. De bruger typisk kryptering til at holde dine adgangskoder sikre, og de kan være et værdifuldt værktøj til at forhindre, at dine konti bliver hacket.

I dagens digitale verden truer hackere konstant personlig og økonomisk sikkerhed. De kan få adgang til dine personlige oplysninger, kompromittere dine onlinekonti og endda skabe kaos på dine enheder. Selvom der ikke er nogen garanteret måde at forhindre hackere i at målrette mod dig, er der trin, du kan tage for at reducere risikoen for at blive et offer. For at hjælpe med at beskytte dig selv online, bør du bruge stærke adgangskoder, bruge to-faktor-godkendelse, holde din software opdateret og være forsigtig med, hvilke links du klikker på. Derudover vil regelmæssig overvågning af dit system for enhver mistænkelig aktivitet hjælpe med at sikre, at dine oplysninger forbliver sikre.

Lær hvordan du slår undertekster til på Zoom. Zooms automatiske undertekster gør det lettere at forstå opkaldsindholdet.

Modtager fejludskrivningsmeddelelse på dit Windows 10-system, følg derefter rettelserne i artiklen og få din printer på sporet...

Du kan nemt besøge dine møder igen, hvis du optager dem. Sådan optager og afspiller du en Microsoft Teams-optagelse til dit næste møde.

Når du åbner en fil eller klikker på et link, vil din Android-enhed vælge en standardapp til at åbne den. Du kan nulstille dine standardapps på Android med denne vejledning.

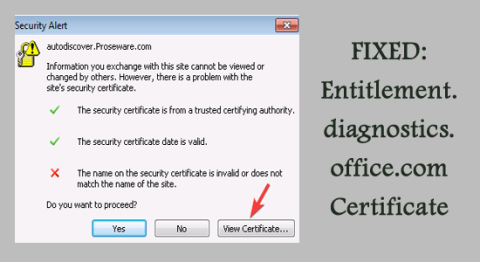

RETTET: Entitlement.diagnostics.office.com certifikatfejl

For at finde ud af de bedste spilsider, der ikke er blokeret af skoler, skal du læse artiklen og vælge den bedste ikke-blokerede spilwebsted for skoler, gymnasier og værker

Hvis du står over for printeren i fejltilstandsproblemet på Windows 10-pc og ikke ved, hvordan du skal håndtere det, så følg disse løsninger for at løse det.

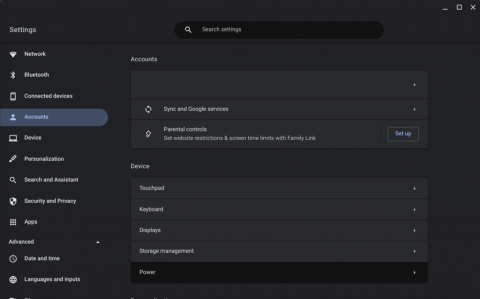

Hvis du undrede dig over, hvordan du sikkerhedskopierer din Chromebook, har vi dækket dig. Lær mere om, hvad der sikkerhedskopieres automatisk, og hvad der ikke er her

Vil du rette Xbox-appen vil ikke åbne i Windows 10, så følg rettelserne som Aktiver Xbox-appen fra Tjenester, nulstil Xbox-appen, Nulstil Xbox-apppakken og andre..

Hvis du har et Logitech-tastatur og -mus, vil du se denne proces køre. Det er ikke malware, men det er ikke en vigtig eksekverbar fil til Windows OS.

![[100% løst] Hvordan rettes meddelelsen Fejludskrivning på Windows 10? [100% løst] Hvordan rettes meddelelsen Fejludskrivning på Windows 10?](https://img2.luckytemplates.com/resources1/images2/image-9322-0408150406327.png)

![RETTET: Printer i fejltilstand [HP, Canon, Epson, Zebra & Brother] RETTET: Printer i fejltilstand [HP, Canon, Epson, Zebra & Brother]](https://img2.luckytemplates.com/resources1/images2/image-1874-0408150757336.png)

![Sådan rettes Xbox-appen vil ikke åbne i Windows 10 [HURTIG GUIDE] Sådan rettes Xbox-appen vil ikke åbne i Windows 10 [HURTIG GUIDE]](https://img2.luckytemplates.com/resources1/images2/image-7896-0408150400865.png)