Sådan slår du undertekster til på Zoom

Lær hvordan du slår undertekster til på Zoom. Zooms automatiske undertekster gør det lettere at forstå opkaldsindholdet.

I IT-verdenen er Ransomware et meget omdiskuteret emne. Da Ransomware konstant udvikler sig, er det blevet svært at holde styr på flere stammer af Ransomware. Men det ses, at hver sort af Ransomware viser en unik form for spredning.

Få fuldstændig viden om de forskellige typer af Ransomware- varianter. Så du nemt kan identificere og håndtere det smart.

Typer af ransomware

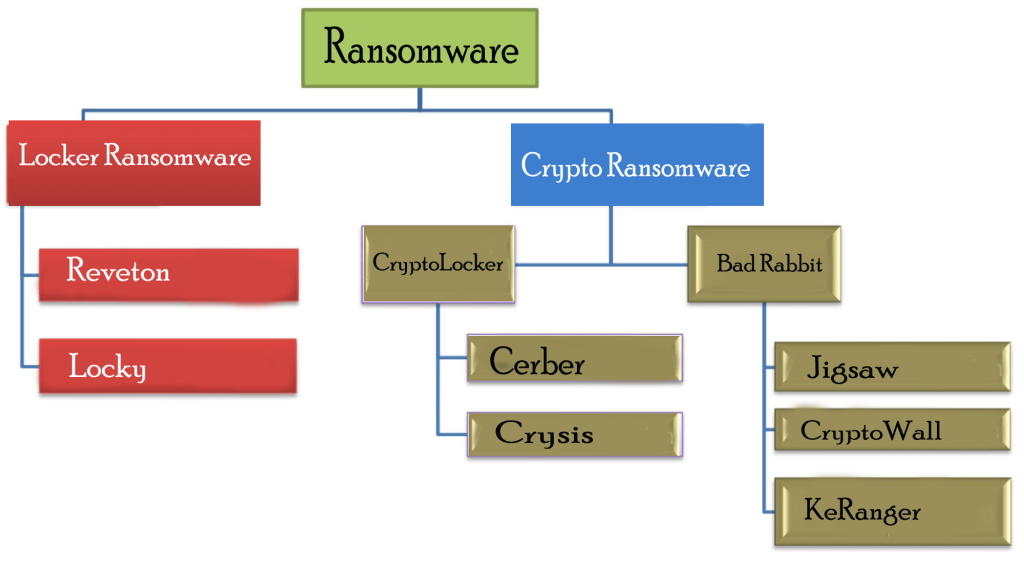

Ransomware er primært opdelt i to kategorier:

1: Locker Ransomware : Locker Ransomware låser ofrenes enheder for at forhindre dem i at bruge det. Efter lockout kræver cyberkriminelle løsepenge for at dekryptere enheden.

2: Crypto Ransomware: Crypto Ransomware forhindrer brugere i at få adgang til deres filer eller data ved at kryptere dem. Derefter kræver cyberkriminelle pengene for at få deres filer tilbage.

Nu hvor du har forstået, hvad er de vigtigste kategorier af Ransomware findes. Det er tid til at udforske din viden om forskellige typer af Ransomware, der kommer under hver af disse Ransomware-kategorier.

Lad os vide, hvor forskellige og farlige hver type ransomware kan være.

Hierarkisk repræsentation af ransomware-typer og -varianter

Lad os fange fuldstændige detaljer om hver Ransomware-type...!

Locker Ransomware

1. Reveton Ransomware:

| Navn | Reveton |

| Trusselstype | Locker Ransomware |

| Symptomer | Denne Ransomware-type låser brugerens enhed ved at forhindre dem i at få et login. Derefter viser den en falsk officiel meddelelse, hævdet af National Police Force eller fra FBI . |

| Fordelingsmetoder | Via Torrent-websteder, ondsindede annoncer. |

| Skade | Hele pc'en er krypteret og uden at betale løsepenge kan du ikke åbne den. Derudover kan malware-infektion og adgangskodestjælende trojanske heste installeres sammen med Ransomware-infektionen. |

Skærmbillede af Reveton Ransomware:

Reveton Ransomware opstod i slutningen af 2012. Denne Ransomware-type låser brugerens enhed ved at forhindre dem i at få et login. Derefter viser den en falsk officiel meddelelse, hævdet af National Police Force eller fra FBI .

Denne falske officielle besked indeholder en erklæring om involvering af brugeren i ulovlige aktiviteter såsom softwarepirat eller børnepornografi. Efter at have stødt på denne type Ransomware har offeret ikke længere kontrol over deres enhed.

2. Locky Ransomware:

| Navn | Locky |

| Trusselstype | Locker Ransomware |

| Symptomer | Pc'er, der er inficeret med Locky Ransomware, vil vise en note om løsesum enten i form af en tekstfil eller som et skrivebordsbaggrund.

Locky Ransomware Krypterede filer inkluderer følgende filtypenavn: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Fordelingsmetoder | Denne Ransomware-art spredes gennem udnyttelsessæt (EK'er) og malspam . Tidligere har Neutrino, RIG og Nuclear EK'er distribueret denne Locky Ransomware |

| Skade | Systemer, der er angrebet af Locky Ransomware, bliver ubrugelige, fordi alle de filer, der primært er nødvendige for regelmæssig drift, bliver krypteret. |

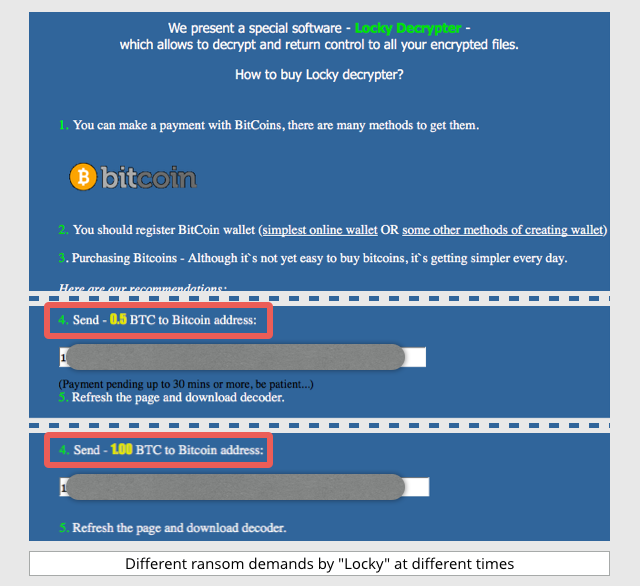

Skærmbillede af Locky Ransomware:

Locky er en anden meget grim type Ransomware, der først blev rullet ud i angrebet i 2016 af en velorganiseret hackergruppe. Denne variant af Ransomware er hovedsageligt designet til at låse ofrets enhed og forhindre den i at få adgang, indtil løsesummen er fuldstændig betalt.

Denne Ransomware-type har evnen til at kryptere omkring 160 forskellige filtyper , som for det meste bruges af testere, ingeniører, designere og udviklere osv.

Den angriber ofrets enhed ved at narre dem til at installere denne uhyggelige Ransomware gennem falske e-mails sammen med ondsindede vedhæftede filer. Nå, denne teknik til malware-transmission kaldes populært som "phishing".

Denne malware gør brug af en venlig e-mail-besked, der er camoufleret som en faktura. Når brugere åbner sådanne vedhæftede filer automatisk, forsvinder fakturaen. Derefter bliver brugerne bedt om at aktivere makroerne til at læse dokumentet. Når brugeren aktiverer makroer, begynder Locky Ransomware at kryptere flere filtyper ved at gøre brug af AES-krypteringen.

Bortset fra listen over ransomware nævnt ovenfor, er Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , osv., nogle af de andre ransomware-varianter, der er kendt for deres ondsindede aktiviteter.

Crypto Ransomware

1.CryptoLocker Ransomware

|

Navn |

CryptoLocker |

| Trusselstype | Crypto Ransomware |

| Symptomer | Du er fuldstændig ude af stand til at åbne nogen af dine systemlagrede filer. Funktionel filtypenavn vises ændret for dig, f.eks.: my.docx.locked.

På dit skrivebord vises en meddelelse om løsesumsbetaling. Cyberkriminelle beder om betaling af løsepenge i "Bitcoins" for at låse dine krypterede filer op. |

| Fordelingsmetoder | CryptoLocker spredes normalt gennem falske e-mails, der hævder at komme fra legitime virksomheder ved UPS-sporingsmeddelelser og falske FedEx. |

| Skade |

Ransomware har evnen til at søge og kryptere filer, der er gemt på de eksterne harddiske, delte netværksdrev, netværksfilshares, USB-drev eller data, der findes på cloud-lagerdrevene. |

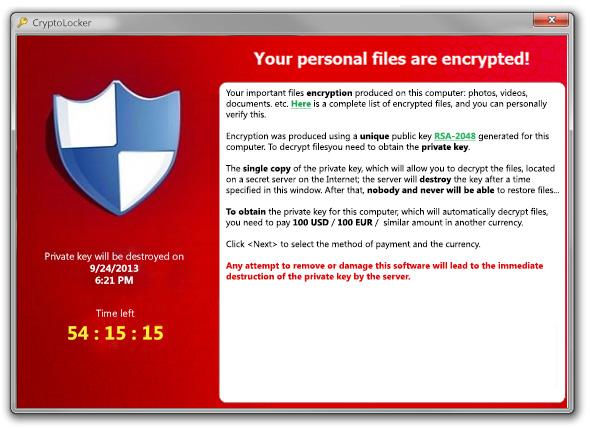

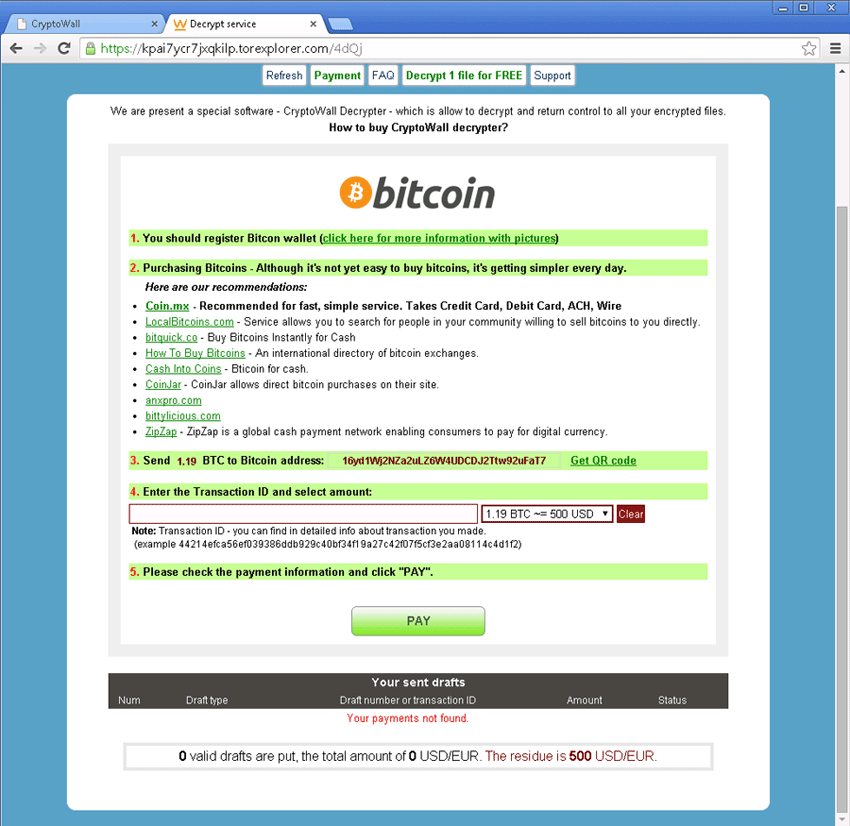

Skærmbillede af CryptoLocker Ransomware:

CyptoLocker Ransomware blev udgivet i år 2013, da hackerne havde brugt CryptoLocker botnet-tilgangen (ældste form for cyberangreb) i Ransomware.

Det er en af de mest destruktive typer af Ransomware , da den bruger kraftfulde krypteringsalgoritmer. Så det er næsten umuligt at få den Crypto Ransomware-inficerede enhed og dokumenter tilbage uden at indsende løsesummen.

Denne Ransomware følger en ikke-kendt sti til at kryptere brugernes data. For hver fil opretter CyptoLocker Ransomware tilfældigt en symmetrisk nøgle . Derefter er denne symmetriske nøgle blevet krypteret ved hjælp af en offentlig asymmetrisk nøgle. Til sidst føjes det til filen.

Efter vellykket kryptering af filerne sender Ransomware en meddelelse om løsesumskrav til brugeren. Så offeret skal betale pengene, hvis de vil have den private asymmetriske nøgle til dekryptering af de symmetriske nøgler, der anvendes på hver krypterede fil .

Hvis betalingen er foretaget inden deadline, vil hackeren slette den symmetriske nøgle. Hvorefter datagendannelse er nærmest umulig.

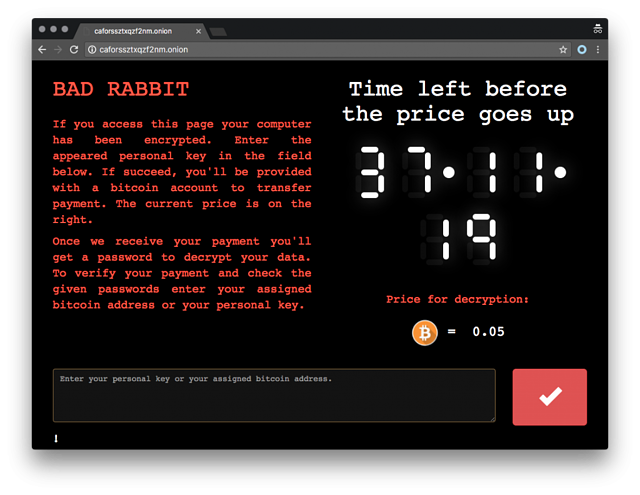

2. Bad Rabbit Ransomware

|

Navn |

Dårlig kanin |

| Trusselstype | Crypto Ransomware |

| Symptomer | Dette er bootkit-baseret ransomware som Petya og NotPetya. Normalt ses det, at en fil med navnet " install_flash_player.exe " indsættes på værten gennem webstedet, som brugere skal udføre dette manuelt.

Når du udfører dette, begynder det at kryptere de filer, der findes på målenheden. Meget snart installerer den sin egen opstartsindlæser i MBR og sætter også en tidsplan for en systemgenstart. Efter genstart af systemet vil det vise løsesumsedlen på brugernes skærm. |

| Fordelingsmetoder | Denne Ransomware-art spredes gennem Adobe Flash-opdateringer ved at give en falsk advarsel vedrørende Flash-afspilleropdatering. Det er et trick til at fange brugere til at lave et klik på det mistænkelige link til opdateringen. |

| Skade |

Bad Rabbit er godt i stand til at formere sig gennem SMB. Denne Ransomware leder efter åbne delinger og udfører Mimikatz-softwaren for at få Windows-legitimationsoplysningerne . Derefter gør virussen brug af listen over hårdkodede logins og adgangskoder til at beskadige andre pc'er over netværket gennem SMB. |

Skærmbillede af Bad Rabbit Ransomware:

Bad Rabbit er en sådan type Ransomware, der har alvorligt inficeret organisationer i Østeuropa og Rusland. Denne Ransomware-art gør brug af falske Adobe Flash-opdateringer over de kompromitterede websteder til distributionen.

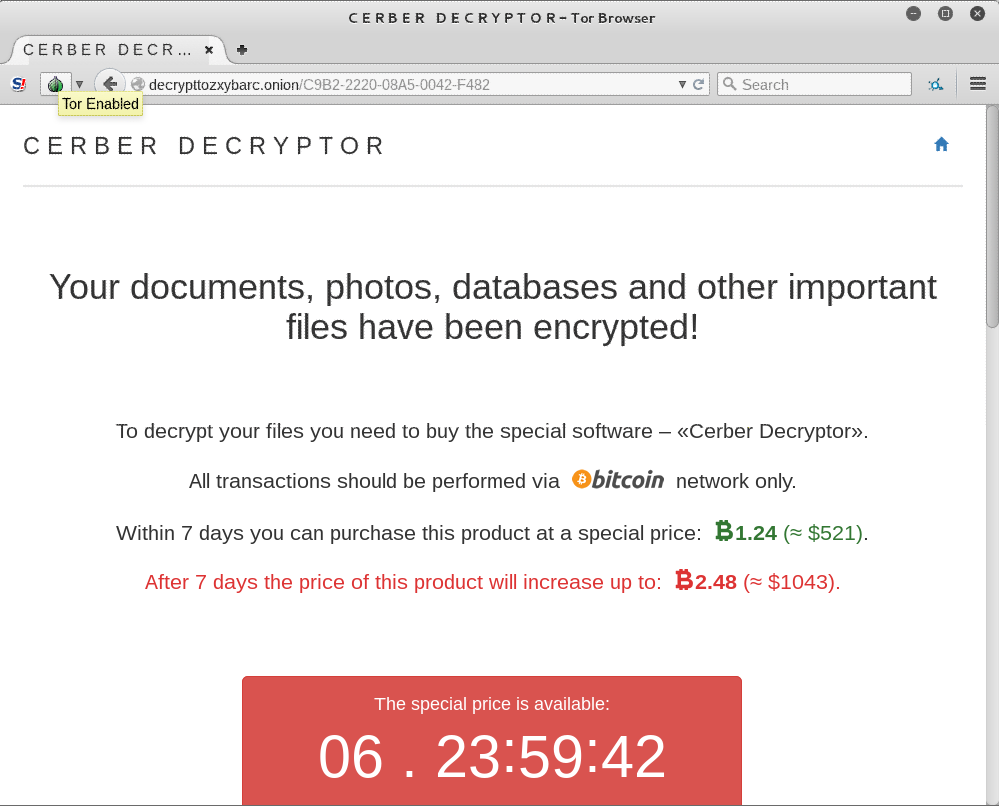

3. Cerber Ransomware

| Navn |

Cerber |

| Trusselstype |

Crypto Ransomware |

| Symptomer | Efter indgrebet af denne Ransomware gennem e-mailen sammen med en JavaScript-vedhæftet fil, begynder den at udføre. Scriptet bliver forbundet med internettet og begynder at downloade nyttelasten, som faktisk er ansvarlig for krypteringsprocessen.

Downloadet nyttelast angriber systemfilerne og forvandler skrivebordsbaggrunden til en løsesumseddel. Du vil få denne løsesumseddel i næsten hver mappe, der er inficeret med denne Ransomware-art. |

| Fordelingsmetoder | Hacker tilbyder Cerber Ransomware til offeret på to måder:

1. Gennem den ondsindede e-mail med en dobbelt zip-fil med en Windows Script-fil. 2. Nederst i phishing-mailen er der et link til afmelding. Denne nye teknik til at beskadige udføres af rig og Magnitude udnyttelsessæt. Begge disse udnyttelsessæt bruger 0-dages sårbarheder. |

| Skade |

Det berørte system bliver ubrugeligt, fordi alle de filer, der hovedsageligt bruges til almindelige operationer, bliver krypteret. Hackere returnerer ikke de data, der holdes som gidsler, tilbage til offeret, selv efter at løsesummen er blevet betalt. Cyberkriminelle sælger det enten på det sorte marked eller laver en dublet brugerprofil for at udføre svindelaktivitet. |

Skærmbillede af Cerber Ransomware:

En anden Ransomware-type er Cerber , som hovedsageligt retter sig mod det skybaserede Office 365-publikum. Flere millioner Office 365-kunder har allerede fanget phishing-kampagnen udført af Cerber Ransomware .

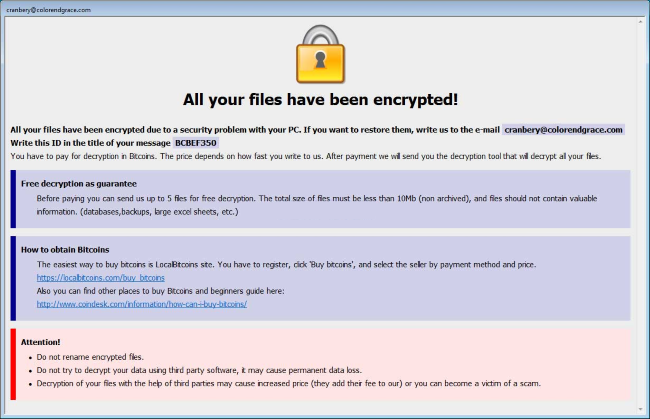

4. Crysis Ransomware

| Navn | Crysis |

| Trusselstype | Crypto Ransomware |

| Symptomer |

Efter at være kommet ind i pc'en, starter CrySiS Ransomware filkryptering og meget snart bliver alle dine dokumenter, billeder, database, musikvideoer og andre ting krypteret. I første omgang vil du bemærke, at alle dine krypterede filer ser ud til at have en .CrySis-udvidelse. Senere er der brugt forskellige udvidelser. Derefter droppes også en løsesumseddel som README.txt, Decryptionstructions.txt, Infohta osv. bare for at informere ofrene om, hvad der skete med deres systemfiler. Denne løsesumseddel indeholder detaljerne om dekryptering af filer og løsesumsbetaling. |

| Fordelingsmetoder | Denne Malware-art gør brug af ondsindede phishing-e-mails, svagt beskyttede RDP-forbindelser og tilbyder nogle gange en download til installation af spillet eller legitim software. |

| Skade | Ransom.Crysis begynder at slette gendannelsespunktet ved at udføre kommandoen vssadmin delete shadows /all /quiet .

Hvis din backup-plan indeholder disse gendannelsespunkter, begynder udførelsen af denne Ransomware meget snart at slette den. |

| Krypteringsalgoritme | Crysis ransomware bruger en kombination af RSA, AES. Mens der som i nogle tilfælde bruges DES-cifre til at låse de personlige data. |

| Løsepenge notat | Hackere giver i første omgang løsesumseddel i form af README.txt; senere faldt yderligere to løsesumseddel på systemet som FILES ENCRYPTED.txt og Info.hta |

Skærmbillede af Crysis Ransomware:

En anden meget unik type Ransomware-variant er Crysis. Denne Ransomware krypterer kun filer, der findes på et fast drev, flytbare drev eller i netværksdrevene.

Denne Ransomware-art gør brug af ondsindede e-mail-vedhæftede filer med dobbelte filtypenavne til distribution. Det er bare umuligt at dekryptere den krypterede fil med Crysis Ransomware, fordi den bruger en stærk krypteringsalgoritme.

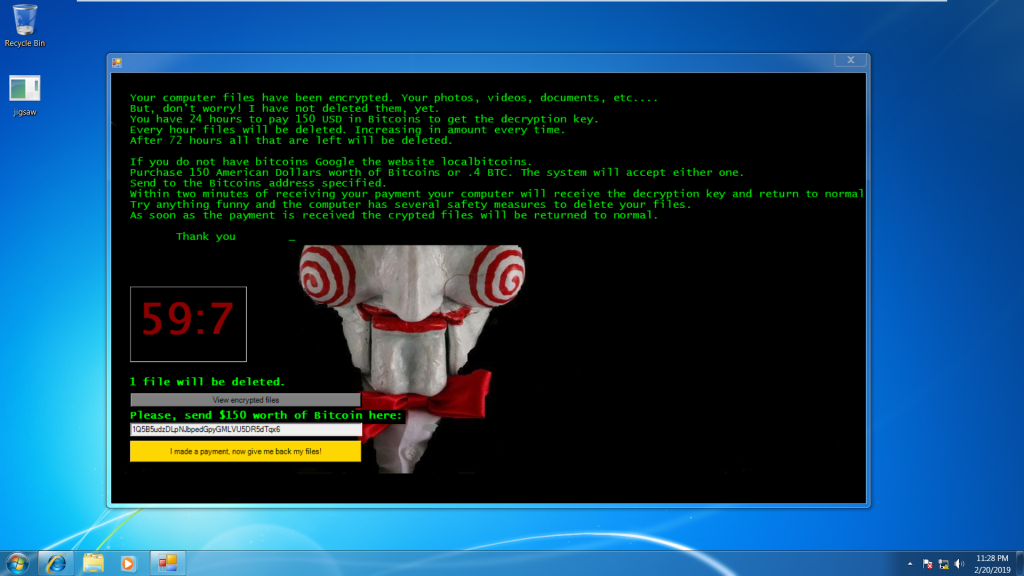

5. Jigsaw Ransomware

| Navn | Stiksav |

| Trusselstype | Crypto Ransomware |

|

Symptomer |

Du vil se efter indgrebet af Jigsaw Ransomware, at alle dine personlige filer bliver krypteret med .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. af.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom lignende extensions.

Meget snart ændres dit skrivebordsbaggrund til løsesum og tjener dig med problemer som systemafmatninger, højt CPU-forbrug. |

| Fordelingsmetoder | Generelt spredes jigsaw Ransomware gennem ondsindede spam-e-mails. Denne virus krypterer dataene ved at bruge AES-krypteringen og vedhæfter en af de ovennævnte udvidelser. Desuden vil dette slippe en løsesumseddel sammen med billedet af en meget populær karakter "Saw". Løsesedlen indeholder en fuldstændig forklaring af den aktuelle situation og løsesummen. |

| Skade |

Jigsaw Ransomware krypterer omkring 226 forskellige filtyper knyttet til udvidelserne .FUN, .BTC og .KKK ved hjælp af AES-krypteringsalgoritmen. Du vil se, at der på løsesumsedlen er en 60-minutters timer, der tæller ned til nul. Efter at have nået 0 vil hackere slette visse filer. |

Skærmbillede af Jigsaw Ransomware:

På listen over de mest destruktive typer af Ransomware-varianter er "Jigsaw Ransomware" den første. Denne Ransomware krypterer ofrets datafil og begynder hurtigt at slette den, hvis løsesummen ikke ryddes snart. Sletningen af filer starter gradvist én efter én i løbet af 1 time, hvis løsesummen ikke blev betalt.

6. CryptoWall Ransomware

| Navn |

CryptoWall |

| Trusselstype | Crypto Ransomware |

| Symptomer |

Først vil du modtage en spam-e-mail fra de cyberkriminelle, der har de forfalskede headeroplysninger, hvilket får dig til at tro, at det kommer fra et fragtfirma som DHL eller FedEx. Denne spam-e-mail indeholder en meddelelse om manglende levering af pakke eller forsendelse af den vare, du har bestilt. Det er næsten umuligt at undgå, at disse e-mails bliver åbnet. Når du klikker for at åbne det, er dit system inficeret med CryptoWall-virussen. |

| Fordelingsmetoder | CryptoWall distribueres via forskellige måder som drive-by downloads browser, exploit kits og vedhæftning af ondsindet mail. |

| Skade |

CryptoWall Ransomware gør brug af stærk offentlig nøglekryptografi til at forvrænge filer ved at tilføje specifikke udvidelser til den. |

Skærmbillede af CryptoWall Ransomware:

For det første dukkede CryptoWall Ransomware-varianten op i år 2014 . Derefter dukkede det op i forskellige navne og versioner som CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense og CryptoWall 4.0.

Et meget iørefaldende træk ved denne Ransomware er, at hackeren tilbyder en engangsanvendelig dekrypteringstjeneste kun for én fil. Dette er blot for at tro over for deres offer, at de faktisk har beholdt dekrypteringsnøglen.

Denne Ransomware bruger så mange tricks til at få distribueret sig selv, nogle almindelige inkluderer:

"Tillykke!!! Du er blevet en del af et stort fællesskab CryptoWall. Sammen gør vi internettet til et bedre og mere sikkert sted.”

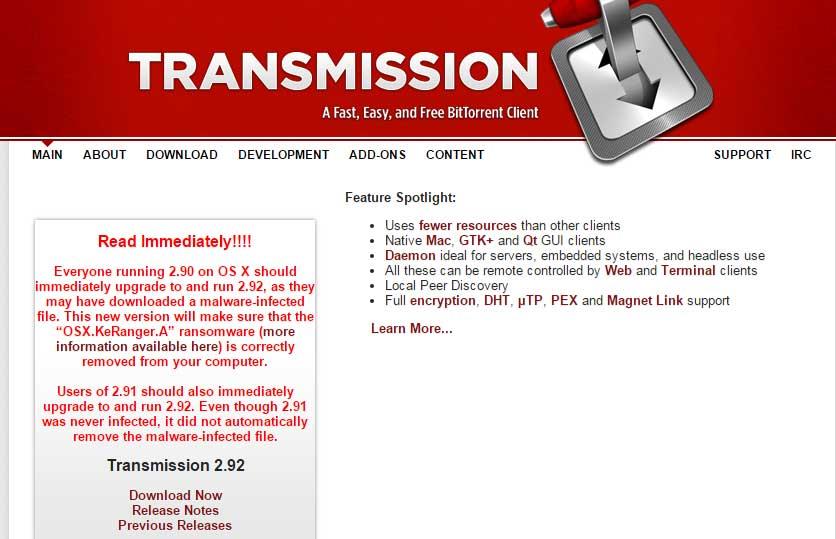

7. KeRanger Ransomware

| Navn |

KeRanger |

| Trusselstype | Crypto Ransomware |

| Symptomer |

Når en bruger installerer og udfører transmissionsapplikationens ondsindede version, bliver en inkluderet fil ved navn General.rtf automatisk kopieret til ~/Library/kernel_service placering og begynder at udføre. Efter kopiering af denne fil på lokationen kernel_service starter dens udførelse, og den vil oprette to filer kendt som ~/Library/.kernel_pid og ~/Library/.kernel_time . Filen kernel_pid har proces-id'et til udførelse af kernel_service-processen. På den anden side inkluderer filnavnet .kernel_time tidsstemplet om den første udførelse af Ransomware-udførelsen. |

| Fordelingsmetoder | Denne Ransomware er inkluderet i en trojaniseret version af en meget populær BitTorrent-installationstransmission. For at gøre ofrene tåbelige, da det ser ud til at være korrekt underskrevet af det ægte Apple-udviklercertifikat. |

| Skade | KeRanger Ransomware er designet på en sådan måde, at den begynder at kryptere filerne på den inficerede pc efter 3 dage efter den oprindelige infektion. |

Skærmbillede af KeRanger Ransomware:

KeRanger Ransomware-varianten blev rullet ud i år 2016 . Det viser sig, at det er den første type Ransomware, der med succes har inficeret en Mac OS X-pc . Denne Ransomware injiceres i installationsprogrammet til open source bit torrent-klienten. Brugeren, der downloader et sådant inficeret installationsprogram, faldt let i fælden lavet af KeRanger Ransomware .

Efter at have inficeret din enhed, venter denne Ransomware i kun 3 dage efter, at den krypterer omkring 300 filtyper. I de næste trin begynder den at sende dig en tekstfil, hvor der er en efterspørgsel på Bitcoin sammen med betalingsmetoden synes nævnt.

Konklusion:

Selvom Ransomware regnes som en yderst farlig trussel for enheden og dine data. Men ved at følge en vane med sikker computing og bruge opdateret sikkerhedssoftware, er det blevet for nemt at forblive beskyttet mod enhver form for Ransomware. Du laver bare din del af opgaven, dvs. altid at være opmærksom, mens du surfer og installerer pålidelig sikkerhedssoftware.

Desværre, hvis dit system allerede er kapret med malware-arter, så prøv Malware Removal Tool for nem fjernelse af virus fra din pc.

Lær hvordan du slår undertekster til på Zoom. Zooms automatiske undertekster gør det lettere at forstå opkaldsindholdet.

Modtager fejludskrivningsmeddelelse på dit Windows 10-system, følg derefter rettelserne i artiklen og få din printer på sporet...

Du kan nemt besøge dine møder igen, hvis du optager dem. Sådan optager og afspiller du en Microsoft Teams-optagelse til dit næste møde.

Når du åbner en fil eller klikker på et link, vil din Android-enhed vælge en standardapp til at åbne den. Du kan nulstille dine standardapps på Android med denne vejledning.

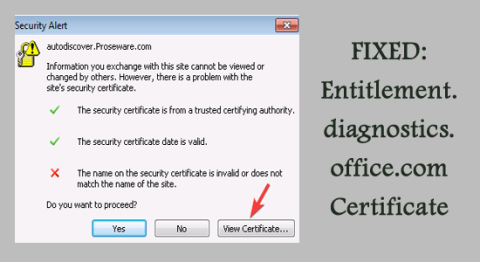

RETTET: Entitlement.diagnostics.office.com certifikatfejl

For at finde ud af de bedste spilsider, der ikke er blokeret af skoler, skal du læse artiklen og vælge den bedste ikke-blokerede spilwebsted for skoler, gymnasier og værker

Hvis du står over for printeren i fejltilstandsproblemet på Windows 10-pc og ikke ved, hvordan du skal håndtere det, så følg disse løsninger for at løse det.

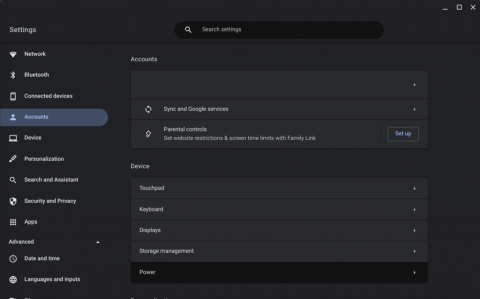

Hvis du undrede dig over, hvordan du sikkerhedskopierer din Chromebook, har vi dækket dig. Lær mere om, hvad der sikkerhedskopieres automatisk, og hvad der ikke er her

Vil du rette Xbox-appen vil ikke åbne i Windows 10, så følg rettelserne som Aktiver Xbox-appen fra Tjenester, nulstil Xbox-appen, Nulstil Xbox-apppakken og andre..

Hvis du har et Logitech-tastatur og -mus, vil du se denne proces køre. Det er ikke malware, men det er ikke en vigtig eksekverbar fil til Windows OS.

![[100% løst] Hvordan rettes meddelelsen Fejludskrivning på Windows 10? [100% løst] Hvordan rettes meddelelsen Fejludskrivning på Windows 10?](https://img2.luckytemplates.com/resources1/images2/image-9322-0408150406327.png)

![RETTET: Printer i fejltilstand [HP, Canon, Epson, Zebra & Brother] RETTET: Printer i fejltilstand [HP, Canon, Epson, Zebra & Brother]](https://img2.luckytemplates.com/resources1/images2/image-1874-0408150757336.png)

![Sådan rettes Xbox-appen vil ikke åbne i Windows 10 [HURTIG GUIDE] Sådan rettes Xbox-appen vil ikke åbne i Windows 10 [HURTIG GUIDE]](https://img2.luckytemplates.com/resources1/images2/image-7896-0408150400865.png)