I IT-världen är Ransomware ett mycket omdebatterat ämne. Eftersom Ransomware ständigt utvecklas så har det blivit svårt att hålla reda på flera stammar av Ransomware. Men det är sett att varje sort av Ransomware visar en unik spridningsstil.

Få fullständig kunskap om olika typer av Ransomware- varianter. Så att du enkelt kan identifiera och smart hantera det.

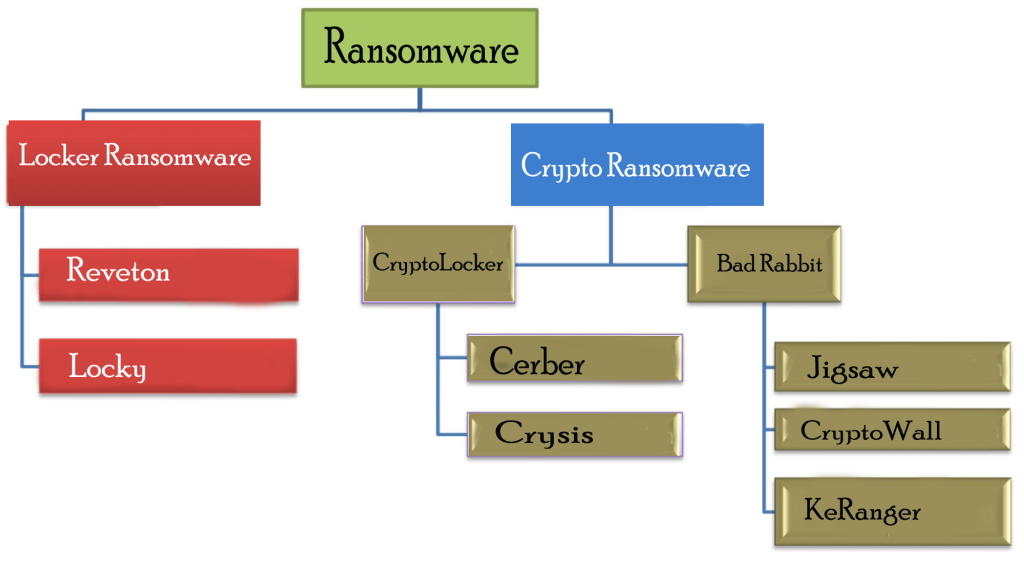

Typer av ransomware

Ransomware är huvudsakligen indelad i två kategorier:

1: Locker Ransomware : Locker Ransomware låser offrens enheter för att hindra dem från att använda den. Efter att ha låst ute kräver cyberkriminella lösenpengar för att dekryptera enheten.

2: Crypto Ransomware: Crypto Ransomware hindrar användare från att komma åt sina filer eller data genom att kryptera den. Därefter kräver cyberkriminella pengar för att få tillbaka sina filer.

Nu när du har förstått vad som är huvudkategorierna av Ransomware finns. Det är dags att utforska din kunskap om olika typer av Ransomware som ingår i var och en av dessa Ransomware-kategorier.

Låt oss veta hur olika och farliga varje typ av Ransomware kan vara.

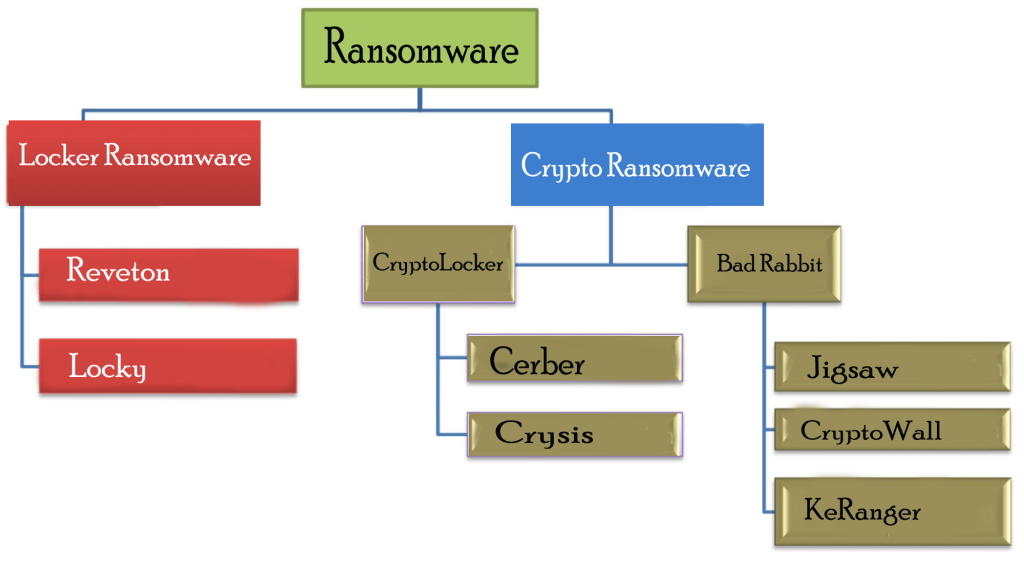

Hierarkisk representation av ransomware-typer och varianter

Låt oss fånga fullständiga detaljer om varje Ransomware-typ...!

Locker Ransomware

1. Reveton Ransomware:

| namn |

Reveton |

| Hottyp |

Locker Ransomware |

| Symtom |

Denna Ransomware-typ låser användarens enhet genom att hindra dem från att logga in. Efter det visar det ett falskt meddelande som officiellt förekommer som hävdats av den nationella polisstyrkan eller från FBI . |

| Distributionsmetoder |

Via Torrent-webbplatser, skadliga annonser. |

| Skada |

Hela datorn är krypterad och utan att betala lösen kan du inte öppna den. Dessutom kan malwareinfektion och trojaner som stjäl lösenord installeras tillsammans med Ransomware-infektionen. |

Skärmdump av Reveton Ransomware:

Reveton Ransomware kom till i slutet av 2012. Denna Ransomware-typ låser användarens enhet genom att hindra dem från att logga in. Efter det visar det ett falskt meddelande som officiellt förekommer som hävdats av den nationella polisstyrkan eller från FBI .

Detta falska officiella meddelande innehåller en förklaring om användarens inblandning i olagliga aktiviteter som piratkopiering av programvara eller barnpornografi. Efter att ha stött på den här typen av Ransomware har offer inte längre kontroll över sin enhet.

2. Locky Ransomware:

| namn |

Locky |

| Hottyp |

Locker Ransomware |

| Symtom |

Datorer som är infekterade med Locky Ransomware kommer att visa en lösensumma, antingen i form av en textfil eller som en skrivbordsbakgrund.

Locky Ransomware Encrypted-filer inkluderar följande tillägg: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Distributionsmetoder |

Denna Ransomware-art sprids genom exploateringssatser (EKs) och malspam . Tidigare har Neutrino, RIG och Nuclear EKs distribuerat denna Locky Ransomware |

| Skada |

System som attackeras av Locky Ransomware blir oanvändbara eftersom alla filer som huvudsakligen krävs för normal drift krypteras. |

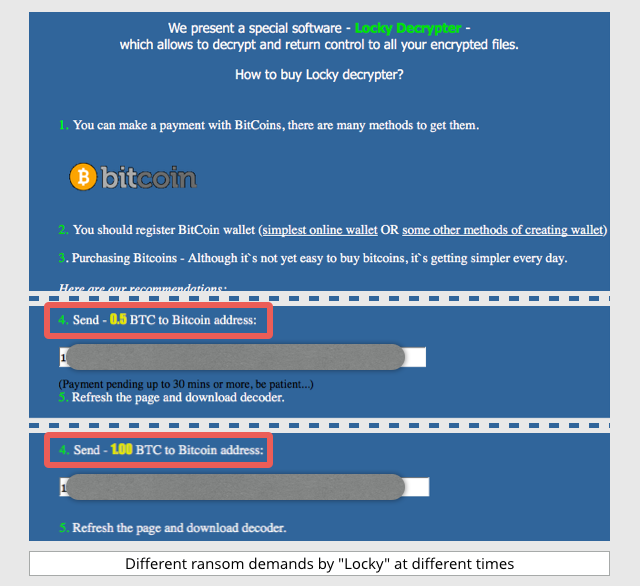

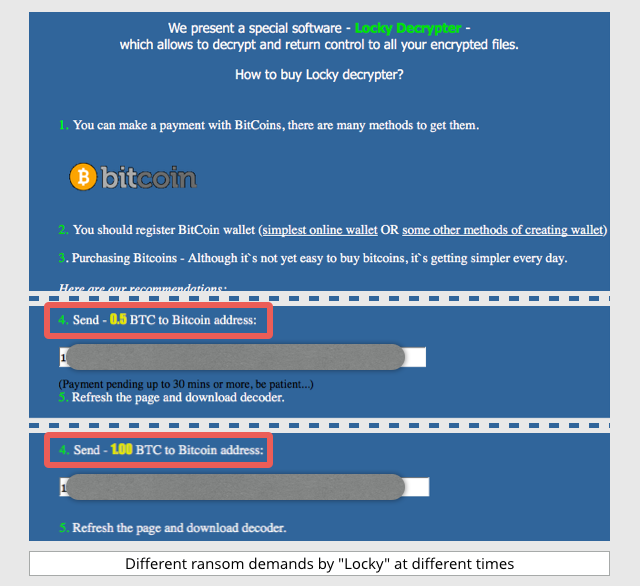

Skärmdump av Locky Ransomware:

Locky är en annan mycket otäck typ av Ransomware som först rullades ut under attacken 2016 av en välorganiserad hackergrupp. Denna variant av Ransomware är huvudsakligen utformad för att låsa upp offrets enhet och förhindra att den kommer åt tills lösensumman är helt betald.

Denna Ransomware-typ har förmågan att kryptera runt 160 olika filtyper som mestadels används av testare, ingenjörer, designers och utvecklare, etc.

Den attackerar offrets enhet genom att lura dem att installera detta läskiga Ransomware genom falska e-postmeddelanden tillsammans med skadliga bilagor. Tja, denna teknik för överföring av skadlig programvara kallas populärt för "nätfiske".

Denna skadliga programvara använder sig av ett vänligt e-postmeddelande som kamouflerats som en faktura. När användare öppnar sådana e-postbilagor automatiskt försvinner fakturan. Därefter uppmanas användarna att aktivera makron för att läsa upp dokumentet. När användaren aktiverar makron börjar Locky Ransomware kryptera flera filtyper genom att använda AES-krypteringen.

Förutom listan över ransomware som nämns ovan, är Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor, etc., några av de andra ransomware-varianterna som är välkända för sina skadliga aktiviteter.

Krypto Ransomware

1.CryptoLocker Ransomware

|

namn

|

CryptoLocker |

| Hottyp |

Krypto Ransomware |

| Symtom |

Du kan helt inte öppna några av dina systemlagrade filer. Funktionella filtillägg visas ändrat för dig, t.ex.: my.docx.locked.

På ditt skrivbord visas ett meddelande om lösenbetalning. Cyberkriminella ber om betalning av lösenpengar i "Bitcoins" för att låsa upp dina krypterade filer.

|

| Distributionsmetoder |

CryptoLocker sprids vanligtvis genom falska e-postmeddelanden som påstås komma från legitima företag genom UPS-spårningsmeddelanden och falska FedEx. |

| Skada |

Ransomware har förmågan att söka och kryptera filer sparade på externa hårddiskar, delade nätverksenheter, nätverksfilresurser, USB-enheter eller data som finns på molnlagringsenheterna.

|

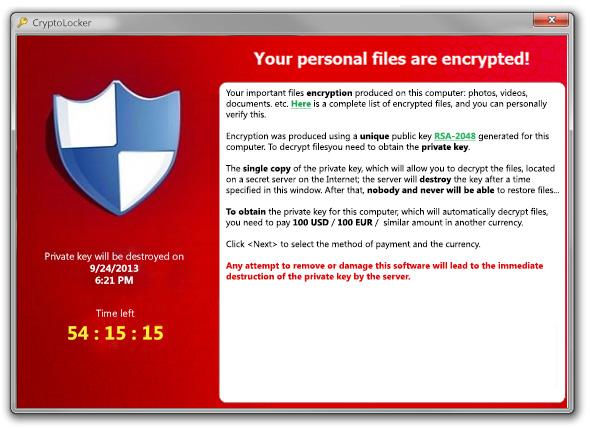

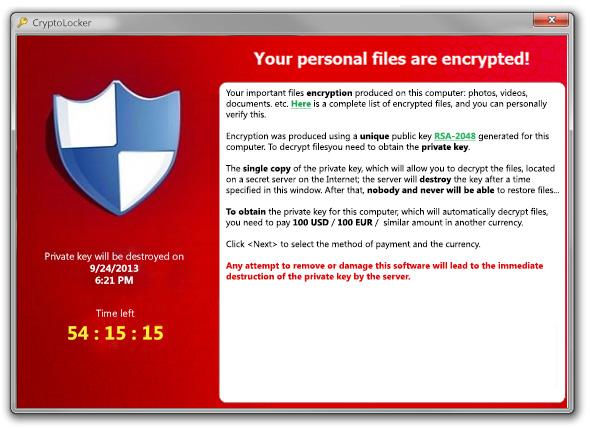

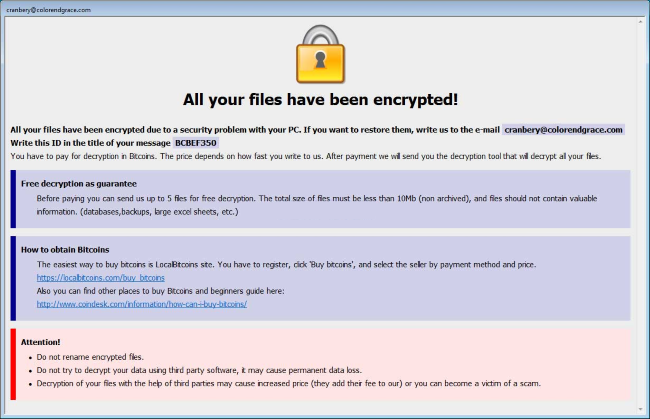

Skärmdump av CryptoLocker Ransomware:

CyptoLocker Ransomware släpptes år 2013 när hackarna hade använt CryptoLocker-botnätet (äldsta formen av cyberattacker) i Ransomware.

Det är en av de mest destruktiva typerna av Ransomware eftersom den använder kraftfulla krypteringsalgoritmer. Så det är nästan omöjligt att få tillbaka den Crypto Ransomware-infekterade enheten och dokumenten utan att skicka in lösensumman.

Denna Ransomware följer en icke-bekant väg för att kryptera användarnas data. För varje fil skapar CyptoLocker Ransomware slumpmässigt en symmetrisk nyckel . Därefter krypteras denna symmetriska nyckel med en offentlig asymmetrisk nyckel. Äntligen läggs den till i filen.

Efter att ha lyckats kryptera filerna skickar Ransomware ett meddelande om lösensumma till användaren. Så offret måste betala pengarna om de vill ha den privata asymmetriska nyckeln för att dekryptera de symmetriska nycklarna som appliceras på varje krypterad fil .

Om betalningen görs innan deadline kommer hackaren att radera den symmetriska nyckeln. Därefter är dataåterställning näst intill omöjlig.

2. Bad Rabbit Ransomware

|

namn

|

Dålig kanin |

| Hottyp |

Krypto Ransomware |

| Symtom |

Detta är bootkit-baserad ransomware som Petya och NotPetya. Vanligtvis ser man att en fil med namnet " install_flash_player.exe " infogas på värden via webbplatsen som användare måste utföra detta manuellt.

När du har kört detta börjar det kryptera filerna som finns på målenheten. Mycket snart installerar den sin egen starthanterare i MBR sätter också ett schema för en omstart av systemet.

Efter omstart av systemet kommer det att visa lösensumman på användarnas skärm.

|

| Distributionsmetoder |

Denna Ransomware-art spreds genom Adobe Flash-uppdateringar, genom att ge en falsk varning angående uppdatering av Flash-spelare. Det är ett knep för att få användare att klicka på den misstänkta länken för uppdateringen. |

| Skada |

Bad Rabbit är väl kapabel att sprida sig genom SMB. Denna Ransomware letar efter öppna andelar och kör Mimikatz-programvaran för att erhålla Windows-uppgifterna .

Därefter använder viruset listan med hårdkodade inloggningar och lösenord för att skada andra datorer via nätverket via SMB.

|

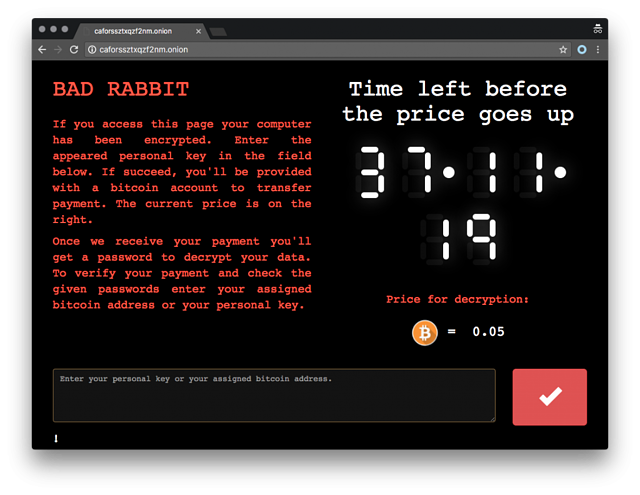

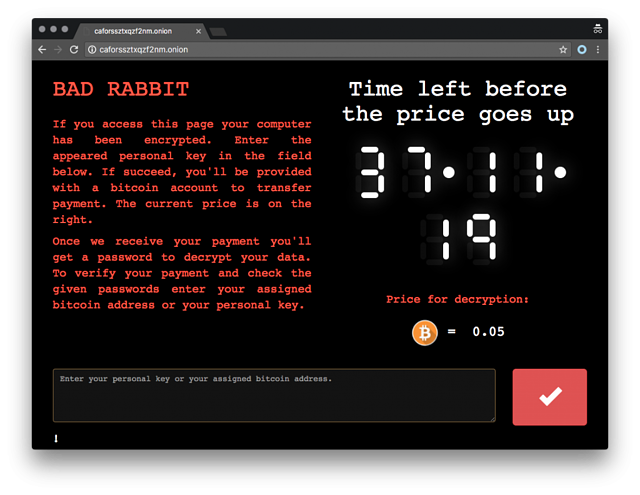

Skärmdump av Bad Rabbit Ransomware:

Bad Rabbit är en sådan typ av Ransomware som allvarligt har infekterat organisationer i Östeuropa och Ryssland. Denna Ransomware-art använder sig av falska Adobe Flash-uppdateringar över de komprometterade webbplatserna för sin distribution.

3. Cerber Ransomware

| namn |

Cerber

|

| Hottyp |

Krypto Ransomware

|

| Symtom |

Efter ingripandet av denna Ransomware via e-postmeddelandet tillsammans med en JavaScript-bilaga börjar den köras. Skriptet kopplas till internet och börjar ladda ner nyttolasten som faktiskt ansvarar för krypteringsprocessen.

Nedladdad nyttolast attackerar systemfilerna och förvandlar skrivbordsbakgrunden till en lösensumma. Du kommer att få denna lösensumma i nästan alla mappar som är infekterade med denna Ransomware-art.

|

| Distributionsmetoder |

Hacker erbjuder Cerber Ransomware till offret på två sätt:

1. Genom det skadliga e-postmeddelandet har en dubbel zippad fil med en Windows-skriptfil.

2. Längst ner i nätfiskemeddelandet finns en länk för att avbryta prenumerationen.

Denna nya teknik för att skada görs av Rig och Magnitude exploateringssatser. Båda dessa exploateringssatser använder 0-dagars sårbarheter.

|

| Skada |

Det drabbade systemet blir oanvändbart eftersom alla filer som huvudsakligen används för vanliga operationer krypteras.

Hackare lämnar inte tillbaka uppgifterna som gisslan till offret även efter att lösensumman har betalats. Cyberbrottslingar säljer det antingen på den svarta marknaden eller skapar en dubblett av användarens profil för att bedrägeri.

|

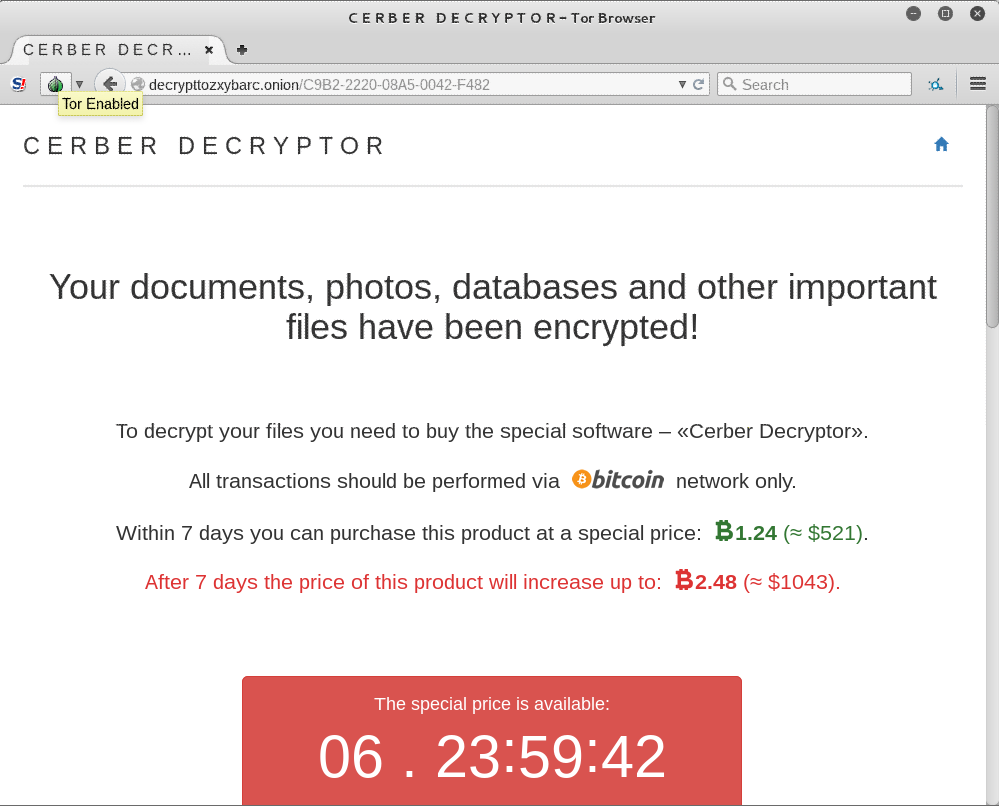

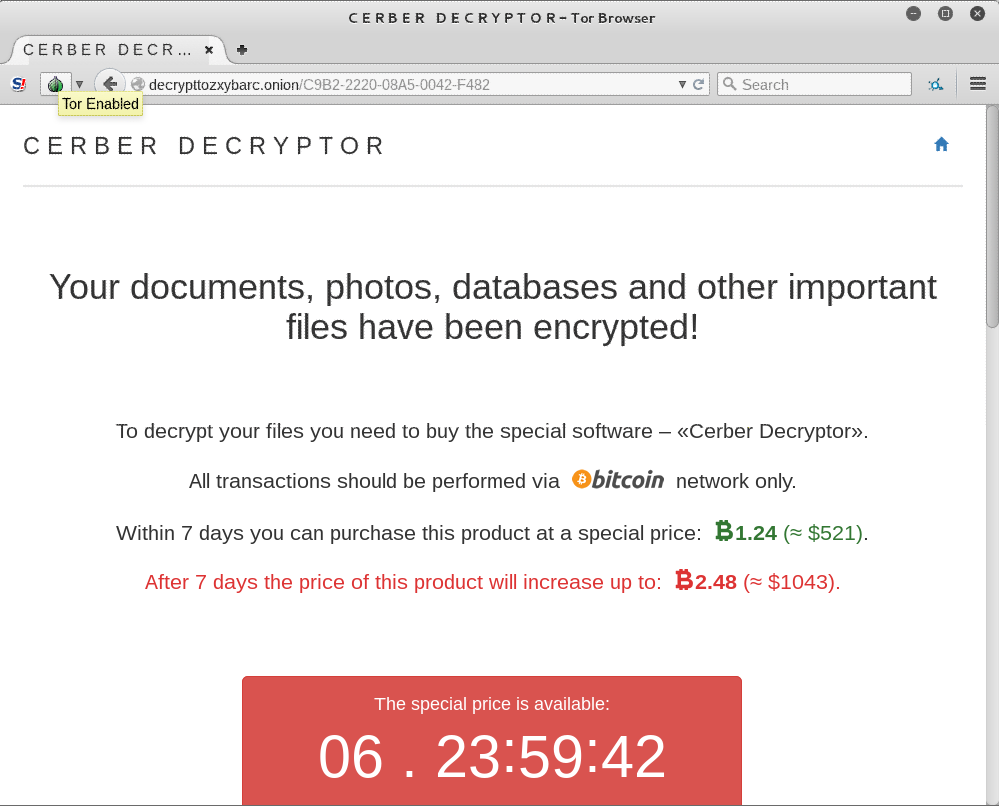

Skärmdump av Cerber Ransomware:

En annan Ransomware-typ är Cerber som främst vänder sig till den molnbaserade Office 365-publiken. Flera miljoner Office 365-kunder har redan fastnat i nätfiskekampanjen som utförs av Cerber Ransomware .

4. Crysis Ransomware

| namn |

Crysis |

| Hottyp |

Krypto Ransomware |

| Symtom |

Efter att ha kommit in i datorn startar CrySiS Ransomware filkryptering och mycket snart krypteras alla dina dokument, bilder, databas, musikvideor och andra saker.

Inledningsvis kommer du att märka att alla dina krypterade filer verkar ha ett .CrySis-tillägg. Senare har olika förlängningar använts. Efter det släpps också en lösennota som README.txt, Decryptionstructions.txt, Infohta, etc. bara för att informera offren om vad som hände med deras systemfiler. Denna lösennota innehåller information om dekrypteringsfilerna och lösenbetalningen.

|

| Distributionsmetoder |

Denna skadliga programvara använder sig av skadlig nätfiske-e-post, svagt skyddade RDP-anslutningar och erbjuder ibland en nedladdning för att installera spelet eller legitim programvara. |

| Skada |

Ransom.Crysis börjar ta bort återställningspunkten genom att utföra kommandot

vssadmin delete shadows /all /quiet . Om din backupplan innehåller dessa återställningspunkter börjar körningen av denna Ransomware mycket snart att ta bort den.

|

| Krypteringsalgoritm |

Crysis ransomware använder en kombination av RSA, AES. Medan som i vissa fall DES-chiffer används för att låsa upp personuppgifter. |

| Lösenanteckning |

Hackare ger initialt lösen i form av README.txt; senare släpptes ytterligare två lösensummor på systemet som FILES ENCRYPTED.txt och Info.hta |

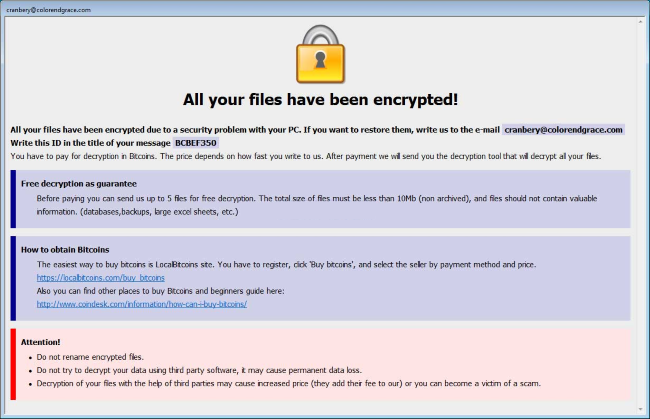

Skärmdump av Crysis Ransomware:

En annan mycket unik typ av Ransomware-variant är Crysis. Denna Ransomware krypterar endast filer som finns på visst fast enhetsutrymme, flyttbara enheter eller i nätverksenheterna.

Denna Ransomware-art använder sig av skadliga e-postbilagor med dubbla filtillägg för distribution. Det är helt enkelt omöjligt att dekryptera den krypterade filen med Crysis Ransomware eftersom den använder en stark krypteringsalgoritm.

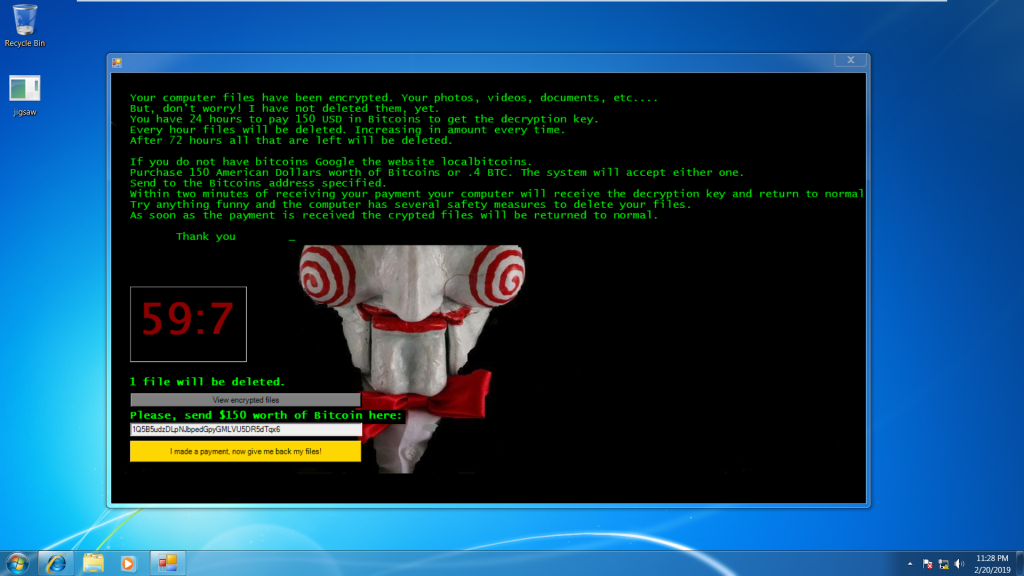

5. Jigsaw Ransomware

| namn |

Kontursåg |

| Hottyp |

Krypto Ransomware |

|

Symtom

|

Du kommer att se efter ingripandet av Jigsaw Ransomware att alla dina personliga filer krypteras med .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. av.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom- liknande tillägg.

Mycket snart ändras din skrivbordsbakgrund till lösensumma och hjälper dig med problem som systemnedgångar, hög CPU-förbrukning.

|

| Distributionsmetoder |

I allmänhet sprids Jigsaw Ransomware genom skadliga spam-e-postmeddelanden. Detta virus krypterar data genom att använda AES-chifferet och bifogar en av de ovan nämnda tilläggen. Dessutom kommer detta att släppa en lösensumma tillsammans med bilden av en mycket populär karaktär "Saw". Lösenbeloppet innehåller en fullständig förklaring av den aktuella situationen och lösensumman. |

| Skada |

Jigsaw Ransomware krypterar cirka 226 olika filtyper bifogade med tilläggen .FUN, .BTC och .KKK med hjälp av AES-krypteringsalgoritmen.

Du kommer att se att det på lösensumman finns en 60-minuters timer som räknar ner till noll. Efter att ha nått 0 kommer hackare att radera vissa filer.

|

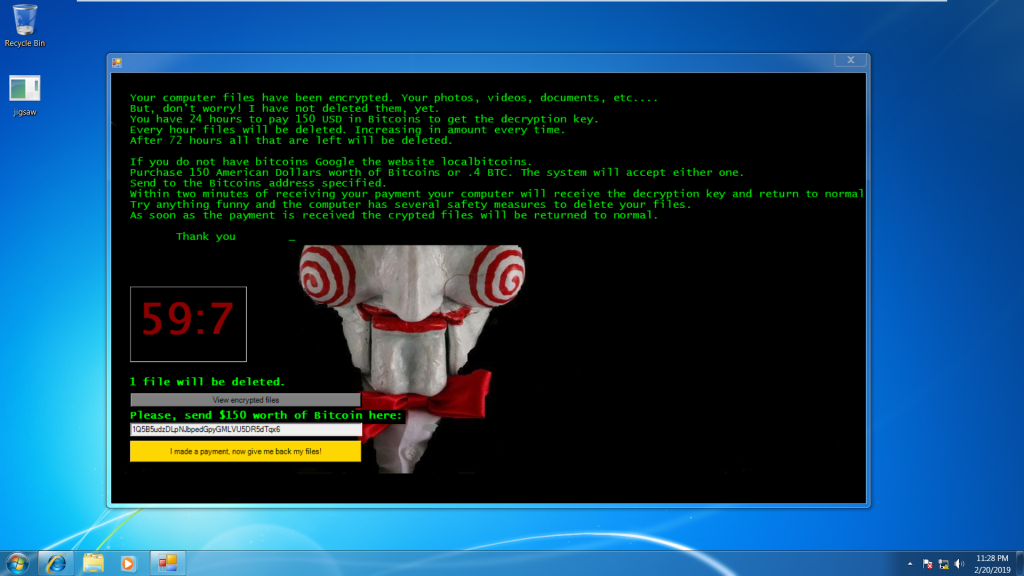

Skärmdump av Jigsaw Ransomware:

I listan över den mest destruktiva typen av Ransomware-varianter är "Jigsaw Ransomware" den första. Denna Ransomware krypterar offrets datafil och börjar snabbt radera den om lösensumman inte rensas snart. Raderingen av filer börjar successivt en efter en inom loppet av 1 timme om lösensumman inte betalats.

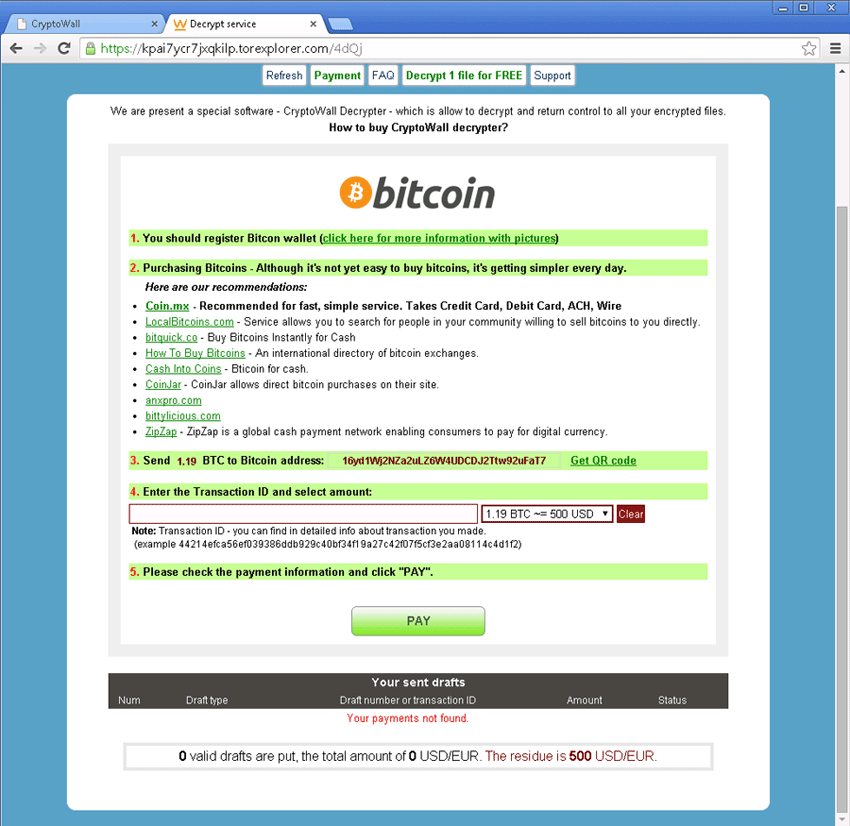

6. CryptoWall Ransomware

| namn |

CryptoWall

|

| Hottyp |

Krypto Ransomware |

| Symtom |

Först kommer du att få ett skräppostmeddelande från de cyberbrottslingar som har den förfalskade rubrikinformationen, vilket får dig att tro att den kommer från ett fraktbolag som DHL eller FedEx.

Detta skräppostmeddelande innehåller ett meddelande om misslyckande med paketleverans eller leverans av varan du har beställt. Det är nästan omöjligt att undvika att dessa e-postmeddelanden öppnas. När du klickar för att öppna det är ditt system infekterat med CryptoWall-viruset.

|

| Distributionsmetoder |

CryptoWall distribueras på olika sätt som drive-by-nedladdningswebbläsare, exploateringssatser och bifogning av skadlig e-post. |

| Skada |

CryptoWall Ransomware använder stark kryptografi med publik nyckel för att förvränga filer genom att lägga till specifika tillägg i den.

|

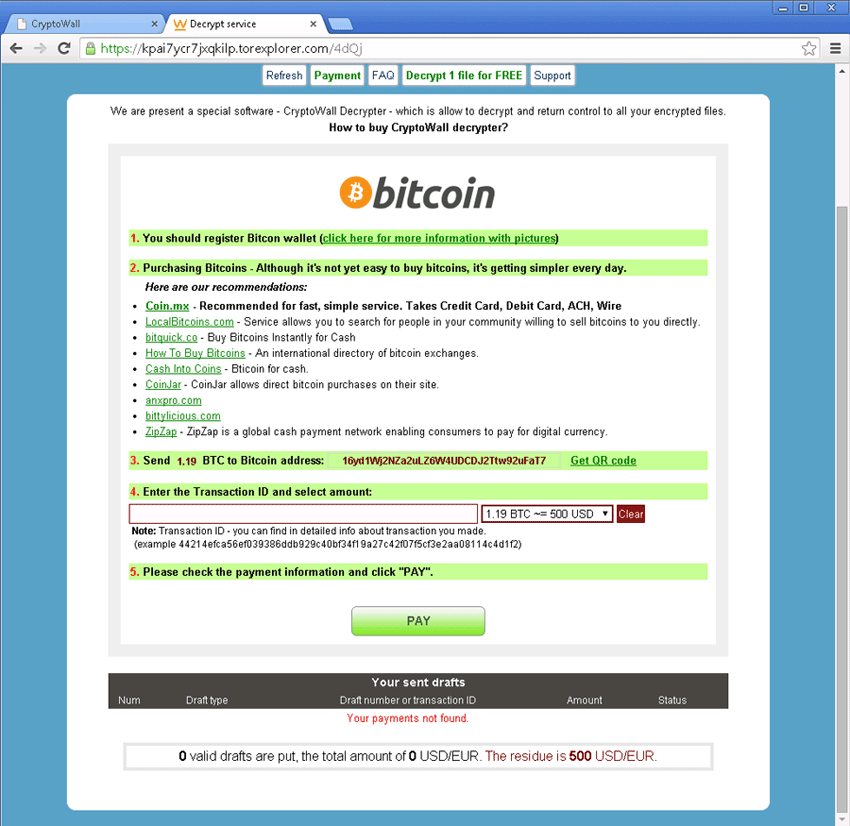

Skärmdump av CryptoWall Ransomware:

För det första dök CryptoWall Ransomware-varianten upp år 2014 . Efter det dök det upp i olika namn och versioner som CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense och CryptoWall 4.0.

En mycket catchy funktion i denna Ransomware är att hackaren erbjuder en engångs användbar dekrypteringstjänst endast för en fil. Detta är bara för att låtsas för sitt offer att de faktiskt har behållit dekrypteringsnyckeln.

Denna Ransomware använder så många knep för att få distribuera sig själv något vanligt inkluderar:

- Skadliga bilagor i e-postmeddelanden som kräver dess godkännande från finansinstitutioner.

- Ingripande av exploateringssatser som utnyttjar sårbarheter i offrets programvara

- Genom skadliga webbsidor och lösenvisning av skadliga annonser.

- vissa typer av CryptoWall Ransomware ger dig också en falsk notdeklaration som:

"Grattis!!! Du har blivit en del av en stor community CryptoWall. Tillsammans gör vi internet till en bättre och säkrare plats.”

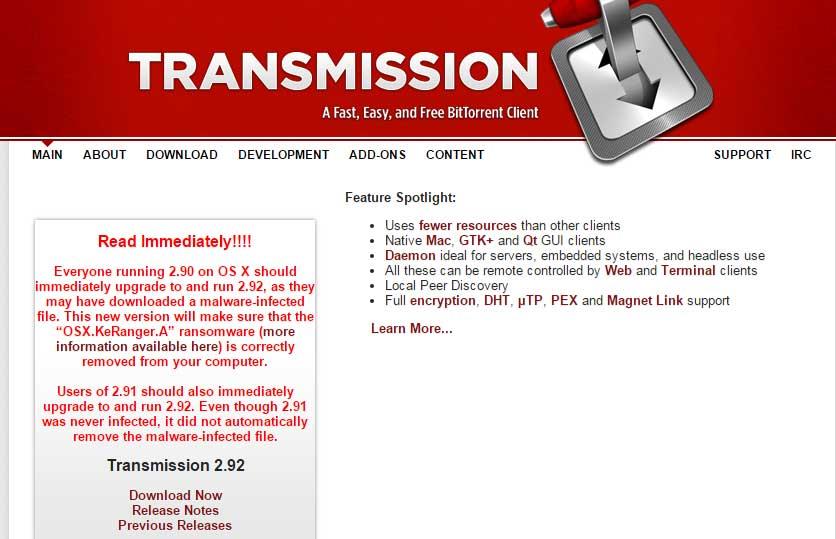

7. KeRanger Ransomware

| namn |

KeRanger

|

| Hottyp |

Krypto Ransomware |

| Symtom |

När någon användare installerar och kör överföringsprogrammets skadliga version kopieras automatiskt en inkluderad fil med namnet General.rtf till ~/Library/kernel_service- platsen och börjar köras. Efter kopiering av denna fil på platsen kernel_service startar dens körning och den kommer att skapa två filer som kallas ~/Library/.kernel_pid och ~/Library/.kernel_time .

Filen kernel_pid har process-ID för exekvering av kernel_service-processen. Å andra sidan inkluderar filnamnet .kernel_time tidsstämpeln om första gången körningen av Ransomware kördes.

|

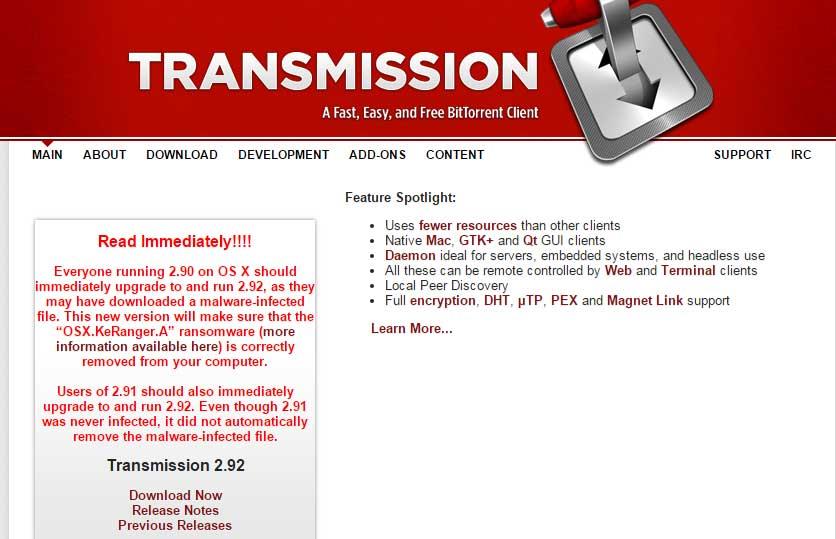

| Distributionsmetoder |

Denna Ransomware ingår i en trojaniserad version av en mycket populär BitTorrent-installationsprogram Transmission. För att göra offren dumma eftersom det verkar korrekt signerat av Apples äkta utvecklarcertifikat. |

| Skada |

KeRanger Ransomware är designad på ett sådant sätt att den börjar kryptera filerna som finns på den infekterade datorn efter 3 dagar efter den ursprungliga infektionen. |

Skärmdump av KeRanger Ransomware:

KeRanger Ransomware-variant rullades ut år 2016 . Det visar sig att det är den första typen av Ransomware som framgångsrikt har infekterat en Mac OS X PC . Denna Ransomware injiceras i installationsprogrammet för bittorrentklienten med öppen källkod. Användaren som laddar ner ett sådant infekterat installationsprogram hamnade lätt i fällan från KeRanger Ransomware .

Efter att ha infekterat din enhet väntar denna Ransomware i endast 3 dagar efter att den krypterar cirka 300 filtyper. I nästa steg börjar den skicka dig en textfil där det finns en efterfrågan på Bitcoin tillsammans med metoden att betala verkar nämnts.

Slutsats:

Även om Ransomware räknas som ett mycket farligt hot för enheten och din data. Men genom att följa en vana att använda säker datoranvändning och använda uppdaterad säkerhetsprogramvara, har det blivit för lätt att hålla sig skyddad från någon form av Ransomware. Du gör bara din del av uppgiften, dvs. att alltid vara uppmärksam när du surfar och installera pålitlig säkerhetsprogramvara.

Tyvärr, om ditt system redan är kapat med skadliga arter, försök då Malware Removal Tool för att enkelt ta bort virus från din PC.

![[100% löst] Hur åtgärdar jag meddelandet Fel vid utskrift i Windows 10? [100% löst] Hur åtgärdar jag meddelandet Fel vid utskrift i Windows 10?](https://img2.luckytemplates.com/resources1/images2/image-9322-0408150406327.png)

![FIXAT: Skrivare i feltillstånd [HP, Canon, Epson, Zebra & Brother] FIXAT: Skrivare i feltillstånd [HP, Canon, Epson, Zebra & Brother]](https://img2.luckytemplates.com/resources1/images2/image-1874-0408150757336.png)