A kibertámadás olyan illegális kísérlet, amellyel számítógépes hálózati rendszeréhez hozzáférnek számítógépes bûnözõk, hackerek vagy digitális hirdetések, hogy bármilyen létfontosságú információt ellopjanak, megváltoztatjanak, megsemmisítsenek vagy felfedjenek.

A kibertámadások célpontjai lehetnek egyének, vállalatok vagy akár kormányok is. A hackerek célja általában az, hogy hozzáférjenek a vállalat értékes erőforrásaihoz, például a szellemi tulajdonhoz (IP), a fizetési adatokhoz vagy akár az ügyféladatokhoz.

Nos, ezeknek a fenyegetéseknek a megértése fontos az egyének és a szervezetek számára, hogy megvédjék magukat a potenciális kibertámadásokkal szemben.

Ebben az útmutatóban áttekint néhány gyakori kiberfenyegetést, amelyekkel tisztában kell lennie.

A kibertámadások 7 leggyakoribb típusa

1. Rosszindulatú programok

A rosszindulatú programok olyan rosszindulatú szoftverek vagy programkódok, amelyeket rendszerint azzal a szándékkal hoznak létre, hogy károsítsák a rendszert, a hálózatot vagy a szervert. Ez a legelterjedtebb típusú kibertámadás, amelynek számos alcsoportja van, mint például zsarolóprogramok, trójai programok, kémprogramok, vírusok, férgek, billentyűnaplózók stb.

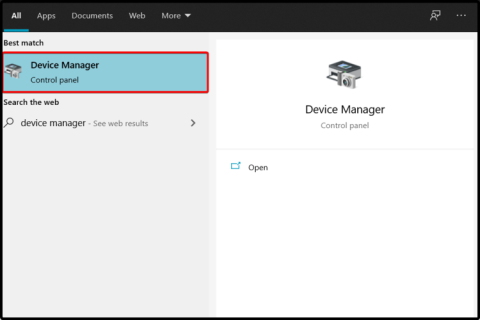

A rosszindulatú programok elleni támadások mérsékléséhez és az online tevékenység Windows rendszeren történő titkosításához kövesse ezeket az utasításokat.

- Rendszeresen frissítse operációs rendszerét.

- Használjon robusztus víruskereső és tűzfalrendszereket.

- Csak megbízható forrásból töltsön le fájlokat vagy mellékleteket.

- Használjon erős jelszavakat és többtényezős hitelesítést.

- Figyelje az összes fiók gyanús tevékenységét.

2. Szolgáltatásmegtagadási (DoS) támadások

A szolgáltatásmegtagadási (DoS) támadások hamis elrontási kérésekkel özönlik el a hálózatát, és a számítógépes bűnözők hatással lehetnek az üzleti tevékenységére . Ezt a kibertámadást követően előfordulhat, hogy nem tudja végrehajtani rutinfeladatait, például levelezést, webhelyeket vagy egyéb erőforrásokat, amelyeket a rendszer vagy a hálózat üzemeltet. A legtöbb DoS támadás nem jár adatvesztéssel, de időbe és pénzbe kerülhet a vállalatnak az üzleti műveletek helyreállítása.

A DoS támadások mérsékléséhez kövesse az alábbi utasításokat:

- Határozott hálózati biztonsági intézkedések végrehajtása.

- Használjon tűzfalakat és behatolásjelző rendszereket.

- Frissített szoftver karbantartása.

- A forgalomelosztás kezeléséhez használja a tartalomszolgáltató hálózatokat (CDN).

3. Adathalászat

Az adathalászat egy másik gyakori kibertámadás, amely a social engineering technikákat, e-mailt, SMS-t, telefont vagy akár közösségi médiát használ. Amikor rendszere adathalászatnak van kitéve, előfordulhat, hogy érzékeny adatait, például jelszavait, számlaszámait és banki adatait ellopják, vagy olyan kártékony fájlt töltött le, amely telepíti a vírust a rendszerére vagy telefonjára.

Az adathalász támadások megelőzése érdekében kövesse az alábbi utasításokat:

- Óvakodjon a kétséges e-mailektől vagy üzenetektől.

- Ne kattintson a megbízhatatlan webhelyekről származó gyanús hivatkozásokra.

- Használjon erős és egyedi jelszavakat.

- Használja a frissített víruskereső és adathalászat elleni eszközöket.

4. Hamisítás

A hamisítás egyszerűen az eredeti személyazonosságának meghamisítása, és annak felhasználása személyazonosság-lopásra. Ezzel a hacker megcélozza a rendszerét, és hozzáférhet ahhoz, hogy ellopja személyes adatait. Néhány példa: hamis állásajánlatok, hamis banki üzenetek, pénzvisszatérítési üzenetek, hamis telefonhívások, amelyek banki adatait kérik stb.

A hamisítás leküzdéséhez és megelőzéséhez kövesse ezeket az utasításokat.

- Telepítsen többtényezős hitelesítést (MFA) az alapvető bejelentkezési módszerekhez.

- Használjon e-mail ellenőrző rendszereket.

5. Kódinjekciós támadások

Ez magában foglalja a rosszindulatú kód bejuttatását a rendszerbe, ami sebezhetőbbé teszi a számítógépet vagy hálózatot, amely teljesen megváltoztatja a cselekvési irányt. Ezt a kibertámadást a hackerek általában arra használják, hogy kihasználják az alkalmazás sebezhetőségét, lehetővé téve az érvénytelen adatok feldolgozását.

A kódbefecskendezési támadások mérsékléséhez kövesse ezeket az utasításokat.

- Érvényesítse a felhasználói beviteleket.

- Használja ki a biztonsági mechanizmusokat, például a webalkalmazások tűzfalát (WAF), a kimeneti kódolást stb.

- Tisztítsa meg a felhasználói bemeneteket.

6. Ellátási lánc támadások

Ez a kibertámadás egy olyan típusa, amely minden olyan megbízható külső szállítót céloz meg, aki bármilyen szolgáltatást vagy szoftvert nyújt az ellátási láncnak. Ezek a támadások minden rosszindulatú kódot befecskendeznek az alkalmazásokba, így az alkalmazások teljes felhasználóját érintik. Addigra a hackerek bejuthatnak az Ön digitális infrastruktúrájába, hogy hozzáférjenek az összes adathoz és rendszerhez.

Az ellátási lánc támadásainak kockázatának csökkentése érdekében,

- Mindig figyelje a beszállítókat, és használjon biztonságos kommunikációs csatornákat

- Biztosítsa a szoftver integritását

- Végezzen rutinszerű biztonsági ellenőrzéseket és auditokat.

7. Ransomware

A zsarolóprogramok olyanok, mint a rosszindulatú szoftverek, amelyek képesek titkosítani a felhasználó adatait, és elérhetetlenné tenni azokat, vagy kizárni őket az eszközeikről. Ezt követően a Ransomware-ért felelős támadók kártérítést követelnek az eszköz visszafejtéséért vagy feloldásáért. És ahogy a váltságdíjat kifizetik, az áldozat megkapja a kulcsot, hogy visszaszerezze a hozzáférést az eszközhöz vagy a fájlokhoz.

A váltságdíj kifizetését azonban a biztonsági végrehajtó szervek visszatartják, mivel az tovább ösztönzi a bűnözői tevékenységeket.

Nos, hogy megvédje magát a Ransomware támadástól, meg kell tennie bizonyos fontos intézkedéseket. Íme néhány alapvető feladat:

- Mindig készítsen biztonsági másolatot kulcsfontosságú adatairól.

- Telepítsen egy jó hírű vírus- vagy kártevőirtó eszközt, és rendszeresen ellenőrizze a rendszert.

- Tartsa naprakészen biztonsági programját, szoftverét és operációs rendszerét is.

- Használjon erős kiberbiztonsági gyakorlatokat.

Végső szavak

Ez az! Az internetes világban a kiberbiztonsági támadások széles skálája közül ez a 7 fajta támadás a legismertebb és leggyakoribb.

Fontos megérteni és megtenni az alapvető lépéseket e kiberfenyegetések és kockázataik elkerülése érdekében.

Remélem, szerzett némi ismeretet róluk, és arról is, hogyan lehet megszabadulni tőlük. Becslések szerint útmutatónk hasznos az Ön számára.

Köszönöm, hogy elolvasta..!

![Hogyan lehet élő közvetítést menteni a Twitch-en? [KIFEJEZETT] Hogyan lehet élő közvetítést menteni a Twitch-en? [KIFEJEZETT]](https://img2.luckytemplates.com/resources1/c42/image-1230-1001202641171.png)

![[JAVÍTOTT] „A Windows előkészítése, ne kapcsolja ki a számítógépet” a Windows 10 rendszerben [JAVÍTOTT] „A Windows előkészítése, ne kapcsolja ki a számítógépet” a Windows 10 rendszerben](https://img2.luckytemplates.com/resources1/images2/image-6081-0408150858027.png)

![Rocket League Runtime Error javítása [lépésről lépésre] Rocket League Runtime Error javítása [lépésről lépésre]](https://img2.luckytemplates.com/resources1/images2/image-1783-0408150614929.png)