IT-maailmassa Ransomware on paljon keskusteltu aihe. Koska Ransomware kehittyy jatkuvasti, on tullut vaikeaa seurata useita Ransomware-kantoja. Mutta on nähtävissä, että jokaisella Ransomware-ohjelmalla on ainutlaatuinen leviämistyyli.

Hanki täydelliset tiedot erityyppisistä Ransomware- versioista. Joten voit helposti tunnistaa sen ja käsitellä sitä älykkäästi.

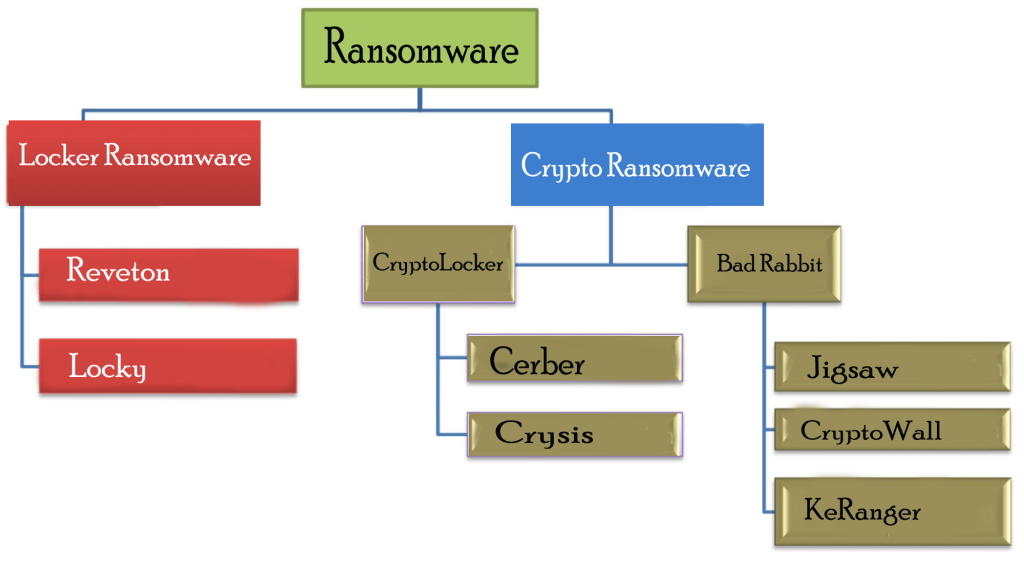

Ransomware-tyypit

Pääasiassa Ransomware on jaettu kahteen luokkaan:

1: Locker Ransomware : Locker Ransomware lukitsee uhrien laitteet estääkseen heitä käyttämästä sitä. Lukituksen jälkeen kyberrikolliset vaativat lunnaita laitteen salauksen purkamiseksi.

2: Crypto Ransomware: Crypto Ransomware estää käyttäjiä pääsemästä tiedostoihinsa tai tietoihinsa salaamalla ne. Sen jälkeen Cybercriminals vaatii rahaa palauttaakseen tiedostonsa.

Nyt kun olet ymmärtänyt, mitkä ovat Ransomwaren pääluokat, on olemassa. On aika tutkia tietojasi erityyppisistä Ransomware-ohjelmista, jotka kuuluvat kuhunkin näistä Ransomware-kategorioista.

Tiedämme kuinka erilaisia ja vaarallisia kukin Ransomware-tyyppi voi olla.

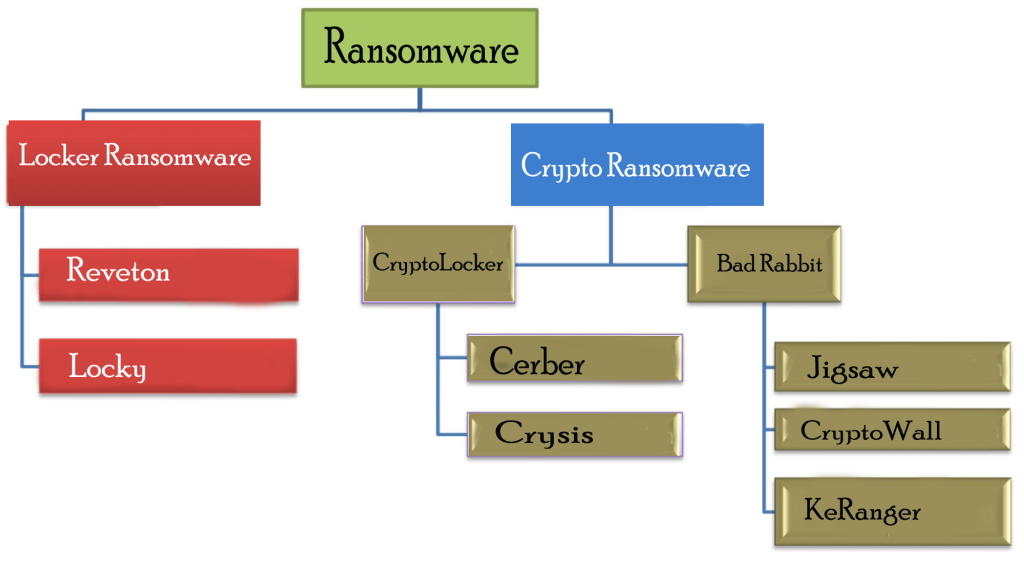

Ransomware-tyyppien ja -muunnelmien hierarkkinen esitys

Katsotaanpa täydelliset yksityiskohdat jokaisesta Ransomware-tyypistä….!

Locker Ransomware

1. Reveton Ransomware:

| Nimi |

Reveton |

| Uhkatyyppi |

Locker Ransomware |

| Oireet |

Tämä Ransomware-tyyppi lukitsee käyttäjän laitteen estämällä häntä kirjautumasta sisään. Sen jälkeen se näyttää väärennetyn virkamieheltä ilmestyvän viestin, jonka väittävät kansalliset poliisivoimat tai FBI . |

| Jakelumenetelmät |

Torrent-sivustojen kautta, haitallisia mainoksia. |

| Vahingoittaa |

Koko tietokone on salattu, etkä voi avata sitä maksamatta lunnaita. Lisäksi Ransomware-tartunnan mukana voidaan asentaa haittaohjelmatartuntoja ja salasanoja varastavia troijalaisia. |

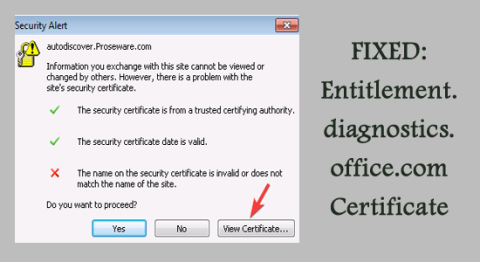

Kuvakaappaus Reveton Ransomwaresta:

Reveton Ransomware syntyi vuoden 2012 lopussa. Tämä Ransomware-tyyppi lukitsee käyttäjän laitteen estämällä häntä kirjautumasta sisään. Sen jälkeen se näyttää väärennetyn virkamieheltä ilmestyvän viestin, jonka väittävät kansalliset poliisivoimat tai FBI .

Tämä väärennetty virallinen viesti sisältää julistuksen käyttäjän osallisuudesta laittomaan toimintaan, kuten ohjelmistopiratismiin tai lapsipornografiaan. Kohdattuaan tämän tyyppisen Ransomwaren uhri ei voi enää hallita laitettaan.

2. Locky Ransomware:

| Nimi |

Locky |

| Uhkatyyppi |

Locker Ransomware |

| Oireet |

Locky Ransomware -tartunnan saaneet tietokoneet näyttävät lunnaita vaativan huomautuksen joko tekstitiedostona tai työpöydän taustakuvana.

Locky Ransomware Encrypted -tiedostot sisältävät seuraavan laajennuksen: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Jakelumenetelmät |

Tämä Ransomware-laji leviää hyväksikäyttöpakkausten (EKs) ja roskapostin kautta . Aiemmin Neutrino, RIG ja Nuclear EK:t ovat jakaneet tätä Locky Ransomwarea |

| Vahingoittaa |

Locky Ransomwaren hyökkäämät järjestelmät muuttuvat käyttökelvottomiksi, koska kaikki tiedostot, jotka pääasiassa tarvitaan normaaliin toimintaan, salataan. |

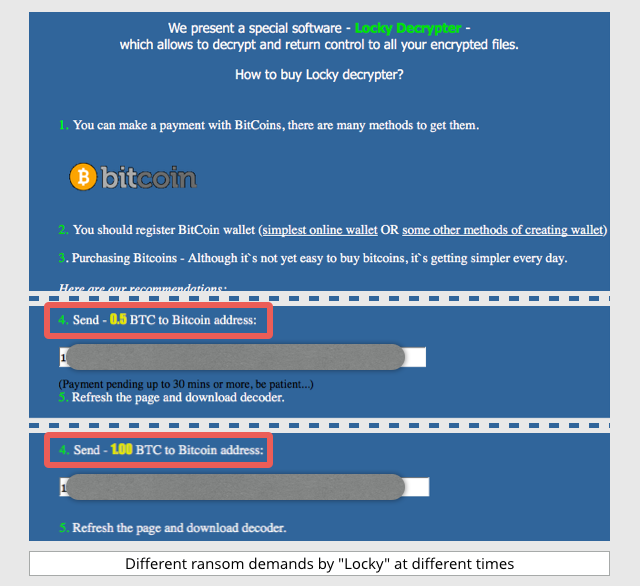

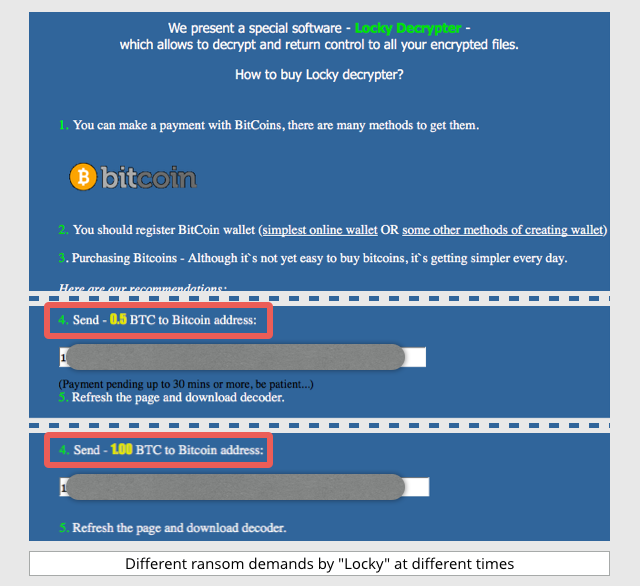

Kuvakaappaus Locky Ransomwaresta:

Locky on toinen erittäin ilkeä Ransomware-tyyppi, joka otettiin ensimmäisen kerran käyttöön vuoden 2016 hyökkäyksessä hyvin organisoidun hakkeriryhmän toimesta. Tämä Ransomware-versio on suunniteltu pääasiassa lukitsemaan uhrin laite ja estämään siihen pääsy, kunnes lunnaat on kokonaan maksettu.

Tällä Ransomware-tyypillä on kyky salata noin 160 erilaista tiedostotyyppiä , joita enimmäkseen käyttävät testaajat, insinöörit, suunnittelijat ja kehittäjät jne.

Se hyökkää uhrin laitteeseen huijaamalla hänet asentamaan tämän kammottavan Ransomwaren väärennetyillä sähköpostiviesteillä ja haitallisilla liitteillä. No, tätä haittaohjelmien siirtotekniikkaa kutsutaan nimellä "phishing".

Tämä haittaohjelma käyttää eräänlaista sähköpostiviestiä, joka naamioituu laskuksi. Kun käyttäjät avaavat tällaiset sähköpostiliitteet automaattisesti, lasku katoaa. Tämän jälkeen käyttäjiä pyydetään ottamaan käyttöön makrot asiakirjan lukemista varten. Kun käyttäjä ottaa makrot käyttöön, Locky Ransomware alkaa salata useita tiedostotyyppejä käyttämällä AES-salausta.

Edellä mainitun kiristysohjelmien luettelon lisäksi Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor jne. ovat joitain muita kiristysohjelmien muunnelmia, jotka ovat tunnettuja haitallisista toimistaan.

Crypto Ransomware

1. CryptoLocker Ransomware

|

Nimi

|

CryptoLocker |

| Uhkatyyppi |

Crypto Ransomware |

| Oireet |

Et voi täysin avata mitään järjestelmääsi tallennettuja tiedostoja. Toiminnallisten tiedostojen tunniste näyttää muuttuneen sinulle, esim. my.docx.locked.

Työpöydällesi ilmestyy lunnaita koskeva viesti. Kyberrikolliset vaativat lunnaita "Bitcoineissa" salattujen tiedostojesi lukituksen avaamisesta.

|

| Jakelumenetelmät |

CryptoLocker leviää yleensä väärennetyillä sähköpostiviesteillä, joiden väitetään tulevan laillisilta yrityksiltä UPS-seurantailmoitusten ja väärennetyn FedExin kautta. |

| Vahingoittaa |

Ransomware pystyy etsimään ja salaamaan tiedostoja, jotka on tallennettu ulkoisille kiintolevyille, jaetuille verkkoasemille, verkkotiedostoille, USB-asemille tai pilvitallennusasemille tallennettuihin tietoihin.

|

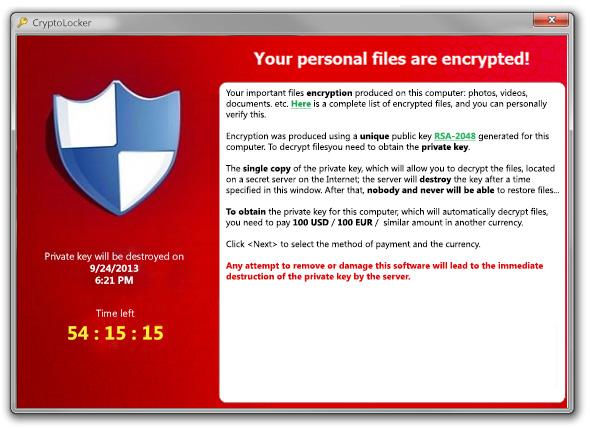

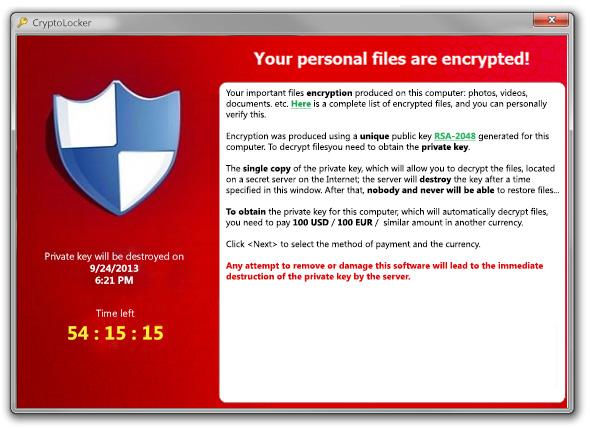

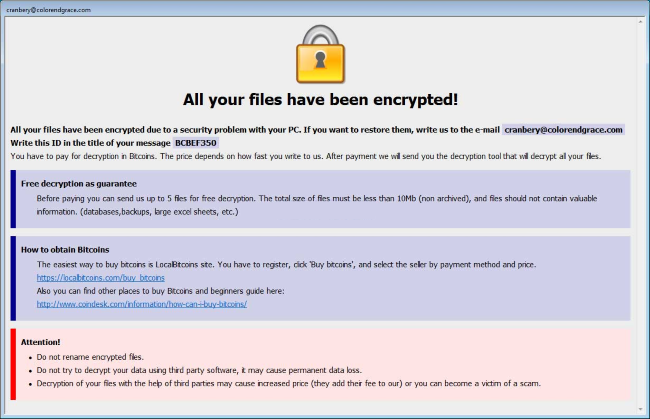

Kuvakaappaus CryptoLocker Ransomwaresta:

CyptoLocker Ransomware julkaistiin vuonna 2013, jolloin hakkerit olivat käyttäneet CryptoLocker-botnet-lähestymistapaa (vanhin kyberhyökkäysmuoto) Ransomwaressa.

Se on yksi tuhoisimmista Ransomware-tyypeistä , koska se käyttää tehokkaita salausalgoritmeja. Joten on lähes mahdotonta saada takaisin Crypto Ransomwaren saastuttamaa laitetta ja asiakirjoja lähettämättä lunnaita.

Tämä Ransomware noudattaa tuntematonta polkua käyttäjien tietojen salaamisessa. CyptoLocker Ransomware luo jokaiselle tiedostolle satunnaisesti symmetrisen avaimen . Tämän jälkeen tämä symmetrinen avain salataan julkisella epäsymmetrisellä avaimella. Lopulta se lisätään tiedostoon.

Kun tiedostot on salattu onnistuneesti, Ransomware lähettää käyttäjälle lunnaita vaativan viestin. Joten uhrin on maksettava rahat, jos hän haluaa yksityisen epäsymmetrisen avaimen jokaiseen salattuun tiedostoon käytettyjen symmetristen avainten salauksen purkamiseen .

Jos maksu suoritetaan ennen määräaikaa, hakkeri poistaa symmetrisen avaimen. Sen jälkeen tietojen palautus on lähes mahdotonta.

2. Bad Rabbit Ransomware

|

Nimi

|

Huono kani |

| Uhkatyyppi |

Crypto Ransomware |

| Oireet |

Tämä on bootkit-pohjainen lunnasohjelma, kuten Petya ja NotPetya. Yleensä nähdään, että tiedosto, jonka nimi on “ install_flash_player.exe ”, lisätään isäntään verkkosivuston kautta, jonka käyttäjien on suoritettava tämä manuaalisesti.

Kun suoritat tämän, se alkaa salata kohdelaitteessa olevia tiedostoja. Hyvin pian se asentaa oman käynnistyslataimen MBR:ään asettaa myös aikataulun järjestelmän uudelleenkäynnistykseen.

Kun järjestelmä on käynnistetty uudelleen, se näyttää lunnaita koskevan huomautuksen käyttäjien näytöllä.

|

| Jakelumenetelmät |

Tämä Ransomware-laji levisi Adobe Flash -päivitysten kautta antamalla väärän varoituksen Flash-soittimen päivityksestä. Se on temppu saada käyttäjät napsauttamaan päivityksen epäilyttävää linkkiä. |

| Vahingoittaa |

Bad Rabbit pystyy hyvin lisääntymään pk-yritysten kautta. Tämä Ransomware etsii avoimia osuuksia ja suorittaa Mimikatz-ohjelmiston hankkiakseen Windows-tunnistetiedot .

Tämän jälkeen virus käyttää kovakoodattujen kirjautumistunnusten ja salasanojen luetteloa vahingoittaakseen muita tietokoneita verkossa SMB:n kautta.

|

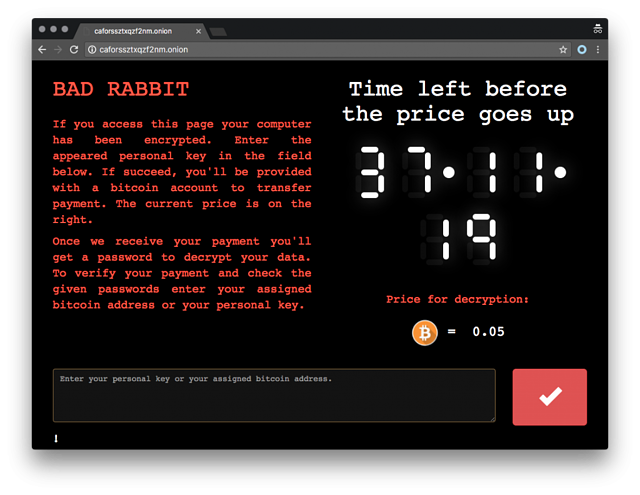

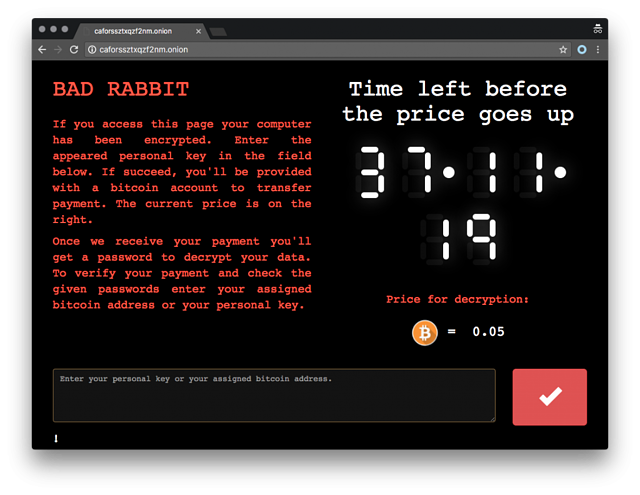

Kuvakaappaus Bad Rabbit Ransomwaresta:

Bad Rabbit on yksi sellaisista Ransomware-ohjelmista, jotka ovat saaneet vakavan tartunnan organisaatioihin Itä-Euroopassa ja Venäjällä. Tämä Ransomware-laji hyödyntää väärennettyä Adobe Flash -päivitystä vaarantuneiden verkkosivustojen jakelussa.

3. Cerber Ransomware

| Nimi |

Cerber

|

| Uhkatyyppi |

Crypto Ransomware

|

| Oireet |

Kun tämä Ransomware on puuttunut sähköpostiin ja JavaScript-liitteeseen, se alkaa toimia. Skripti muodostaa yhteyden Internetiin ja alkaa ladata hyötykuormaa, joka itse asiassa vastaa salausprosessista.

Ladattu hyötykuorma hyökkää järjestelmätiedostoihin ja muuntaa työpöydän taustakuvan lunnaita vaativaksi huomautukseksi. Saat tämän lunnasilmoituksen melkein jokaiseen tämän Ransomware-lajin tartunnan saaneeseen kansioon.

|

| Jakelumenetelmät |

Hakkeri tarjoaa Cerber Ransomwaren uhrille kahdella tavalla:

1. Haitallisen sähköpostin kautta, jossa on kaksoispakattu tiedosto ja Windows Script -tiedosto.

2. Tietojenkalasteluviestin alaosassa on tilauksen peruutuslinkki.

Tämä uusi vahingoittamistekniikka tehdään Rig- ja Magnitude-hyödyntämissarjoilla. Molemmat hyödyntämispakkaukset käyttävät 0 päivän haavoittuvuuksia.

|

| Vahingoittaa |

Viallinen järjestelmä muuttuu käyttökelvottomaksi, koska kaikki pääasiallisesti säännölliseen toimintaan käytetyt tiedostot salataan.

Hakkerit eivät palauta panttivankeina pidettyjä tietoja takaisin uhrille edes lunnaiden maksamisen jälkeen. Kyberrikolliset joko myyvät sen mustalla markkinoilla tai tekevät kopion käyttäjäprofiilista suorittaakseen petoksia.

|

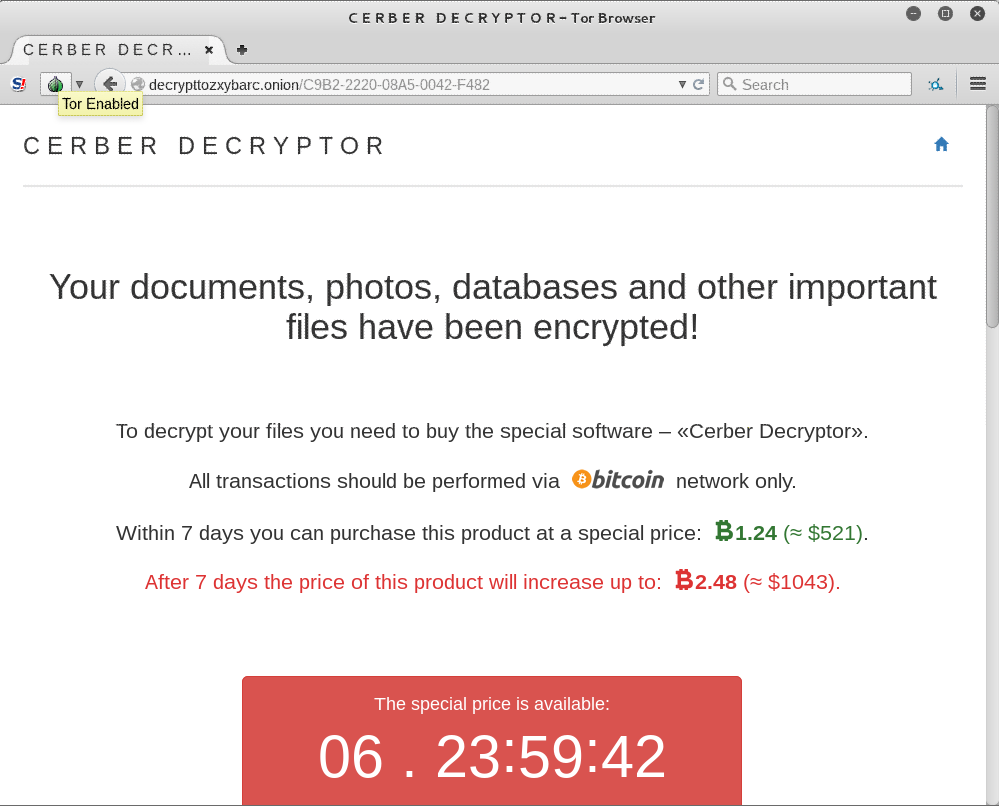

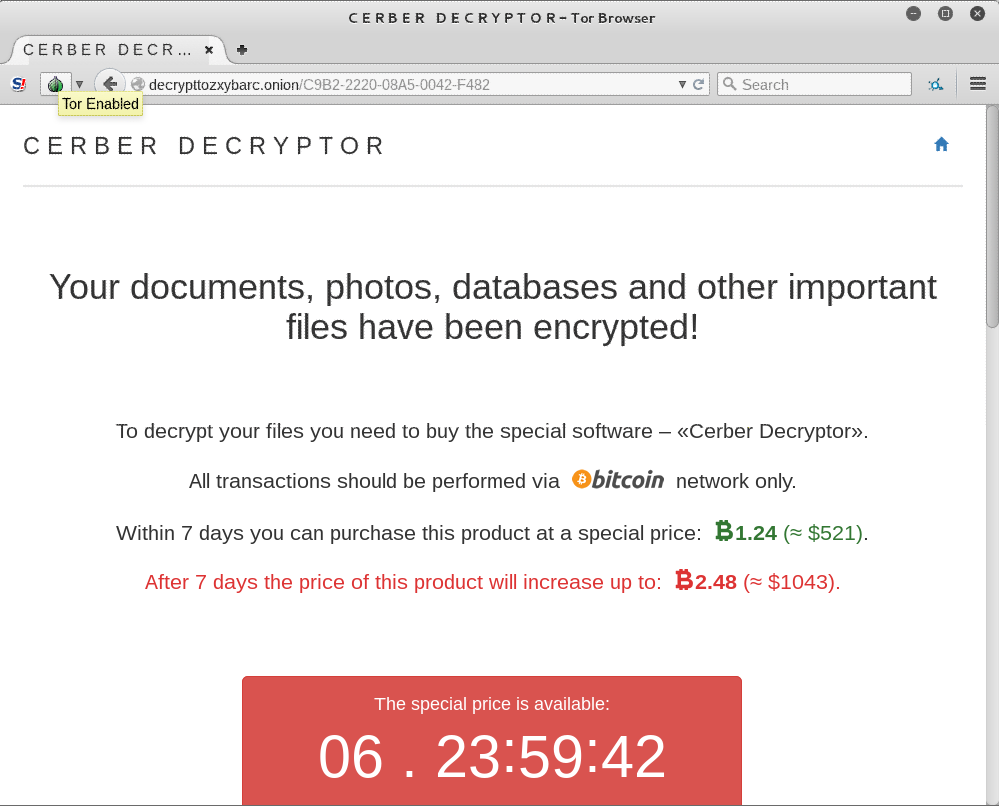

Näyttökaappaus Cerber Ransomwaresta:

Toinen Ransomware-tyyppi on Cerber , joka on suunnattu pääasiassa pilvipohjaiselle Office 365 -yleisölle. Useat miljoonat Office 365 -asiakkaat ovat jo jääneet kiinni Cerber Ransomwaren suorittamaan tietojenkalastelukampanjaan .

4. Crysis Ransomware

| Nimi |

Crysis |

| Uhkatyyppi |

Crypto Ransomware |

| Oireet |

Päästyään tietokoneeseen CrySiS Ransomware aloittaa tiedostojen salauksen ja hyvin pian kaikki asiakirjasi, kuvasi, tietokantasi, musiikkivideosi ja muu tavarasi salataan.

Aluksi huomaat, että kaikki salatut tiedostosi näyttävät olevan .CrySis-tunnisteella. Myöhemmin on käytetty erilaisia laajennuksia. Tämän jälkeen pudotetaan myös lunnaita, kuten README.txt, Decryption directions.txt, Infohta jne. vain tiedottaakseen uhreille heidän järjestelmätiedostoilleen tapahtuneesta. Tämä lunnaita koskeva huomautus sisältää tiedot tiedostojen salauksen purkamisesta ja lunnaiden maksamisesta.

|

| Jakelumenetelmät |

Tämä haittaohjelmalaji käyttää haitallisia phishing-sähköposteja, heikosti suojattuja RDP-yhteyksiä ja tarjoaa joskus latausta pelin tai laillisen ohjelmiston asentamiseen. |

| Vahingoittaa |

Ransom.Crysis aloittaa palautuspisteen poistamisen suorittamalla vssadmin delete shadows /all /quiet -komennon.

Jos varmuuskopiosuunnitelmasi sisältää nämä palautuspisteet, tämän Ransomwaren suorittaminen alkaa pian poistaa sen.

|

| Salausalgoritmi |

Crysis ransomware käyttää RSA:n ja AES:n yhdistelmää. Kun taas joissain tapauksissa DES-salauksia käytetään henkilötietojen lukitsemiseen. |

| Lunnasilmoitus |

Hakkerit antavat aluksi lunnaita README.txt-muodossa; myöhemmin järjestelmään pudotettiin kaksi muuta lunnaita koskevaa huomautusta, kuten FILES ENCRYPTED.txt ja Info.hta |

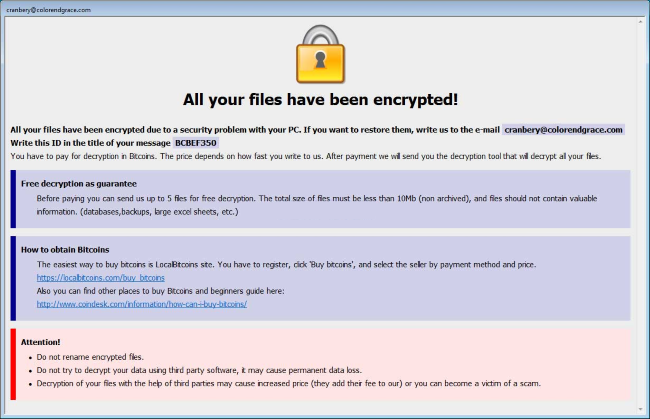

Kuvakaappaus Crysis Ransomwaresta:

Toinen hyvin ainutlaatuinen Ransomware-varianttityyppi on Crysis. Tämä Ransomware salaa vain tietyllä kiinteällä asemalla, irrotettavilla asemilla tai verkkoasemilla olevat tiedostot.

Tämä Ransomware-laji käyttää haitallisia sähköpostiliitteitä, joissa on kaksi tiedostopäätettä jakelua varten. Crysis Ransomwaren salatun tiedoston salauksen purkaminen on yksinkertaisesti mahdotonta, koska se käyttää vahvaa salausalgoritmia.

5. Jigsaw Ransomware

| Nimi |

Palapeli |

| Uhkatyyppi |

Crypto Ransomware |

|

Oireet

|

Näet Jigsaw Ransomwaren puuttumisen jälkeen kaikki henkilökohtaiset tiedostosi salattuina .pleaseCallQQ-, .jes-, .booknish-, .paytounlock-, .fun-, .choda-, .black007-, .tedcrypt-, .pay-, .dat-, .hacked-koodeilla. by.Snaiparul, .FUCKMEDADDY, .lockedgood, .myrkkyä muistuttavat laajennukset.

Hyvin pian työpöydän taustakuva muuttuu lunnaitavastaavaksi ja palvelee sinua ongelmissa, kuten järjestelmän hidastumiset, korkea suorittimen kulutus.

|

| Jakelumenetelmät |

Yleensä palapeli Ransomware leviää haitallisten roskapostien kautta. Tämä virus salaa tiedot käyttämällä AES-salausta ja liittää yhden yllä mainituista laajennuksista. Lisäksi tämä pudottaa lunnaita sekä erittäin suositun hahmon "Saw" kuvan. Lunnaslappu sisältää täydellisen selvityksen nykyisestä tilanteesta ja lunnaiden määrästä. |

| Vahingoittaa |

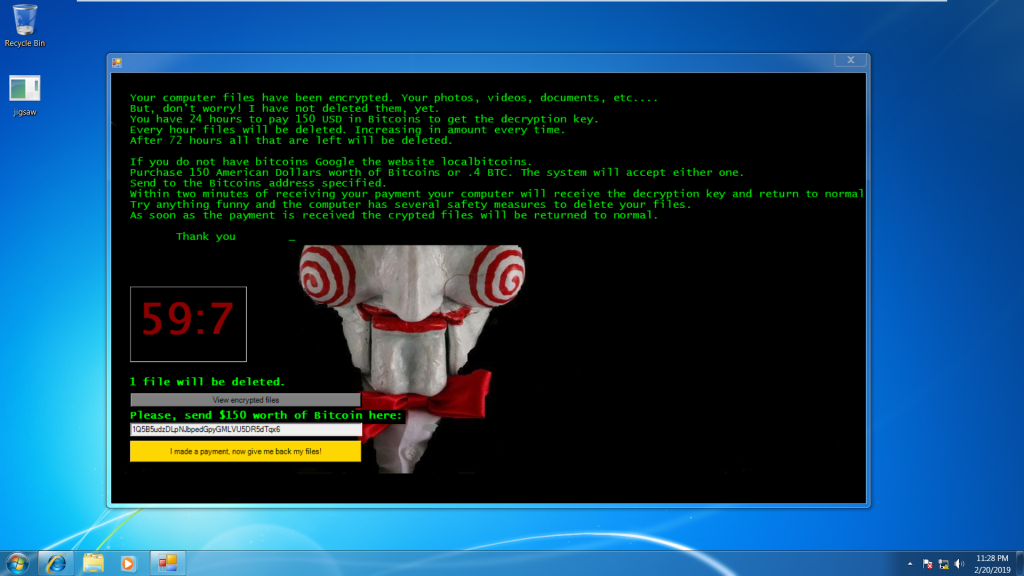

Jigsaw Ransomware salaa noin 226 eri tiedostotyyppiä, jotka on liitetty tunnisteilla .FUN, .BTC ja .KKK käyttämällä AES-salausalgoritmia.

Näet, että lunnaat seteleissä on 60 minuutin ajastin, joka laskee alas nollaan. Saavutettuaan 0:n hakkerit poistavat tietyt tiedostot.

|

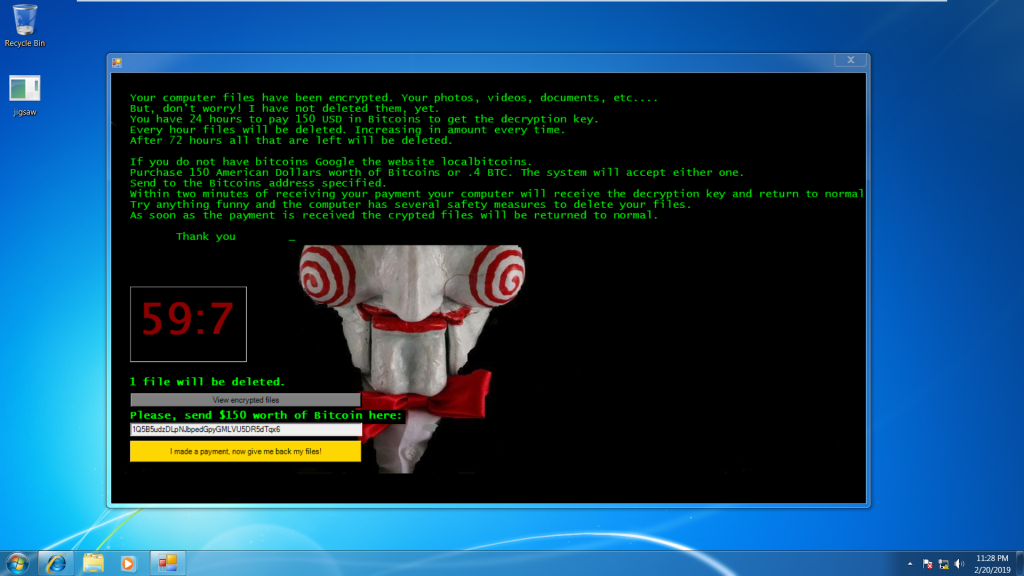

Kuvakaappaus Jigsaw Ransomwaresta:

Luettelossa tuhoisimpien Ransomware-versioiden tyypeistä "Jigsaw Ransomware" on ensimmäinen. Tämä Ransomware salaa uhrin datatiedoston ja alkaa nopeasti poistaa sitä, jos lunnaita ei tyhjennetä pian. Tiedostojen poistaminen alkaa vähitellen yksitellen tunnin sisällä, jos lunnaita ei ole maksettu.

6. CryptoWall Ransomware

| Nimi |

CryptoWall

|

| Uhkatyyppi |

Crypto Ransomware |

| Oireet |

Aluksi saat verkkorikollisilta roskapostin, jossa on väärennetyt otsikkotiedot, jotka saavat sinut uskomaan, että se tulee laivayhtiöltä, kuten DHL tai FedEx.

Tämä roskapostisähköposti sisältää viestin paketin toimituksen tai tilaamasi tuotteen toimituksen epäonnistumisesta. On lähes mahdotonta välttää näiden sähköpostien avaamista. Kun napsautat avataksesi sen, järjestelmäsi on saastunut CryptoWall-viruksella.

|

| Jakelumenetelmät |

CryptoWall jaetaan useilla eri tavoilla, kuten drive-by-latausselaimen, hyväksikäyttöpakkausten ja haitallisen sähköpostin liitteenä. |

| Vahingoittaa |

CryptoWall Ransomware käyttää vahvaa julkisen avaimen kryptografiaa tiedostojen vääristämiseen liittämällä siihen tiettyjä laajennuksia.

|

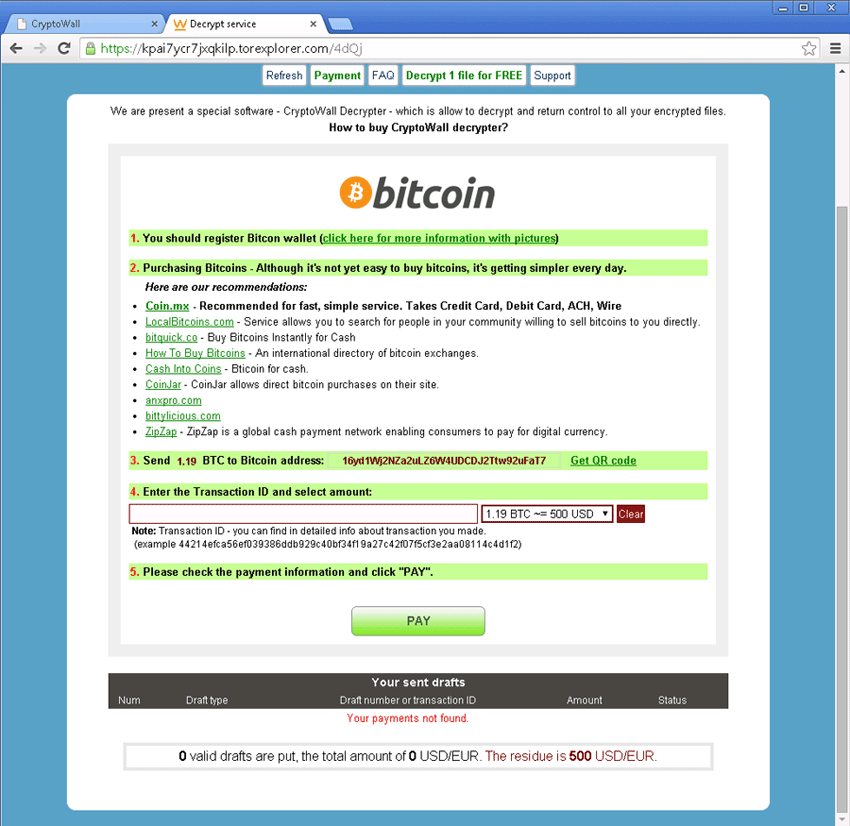

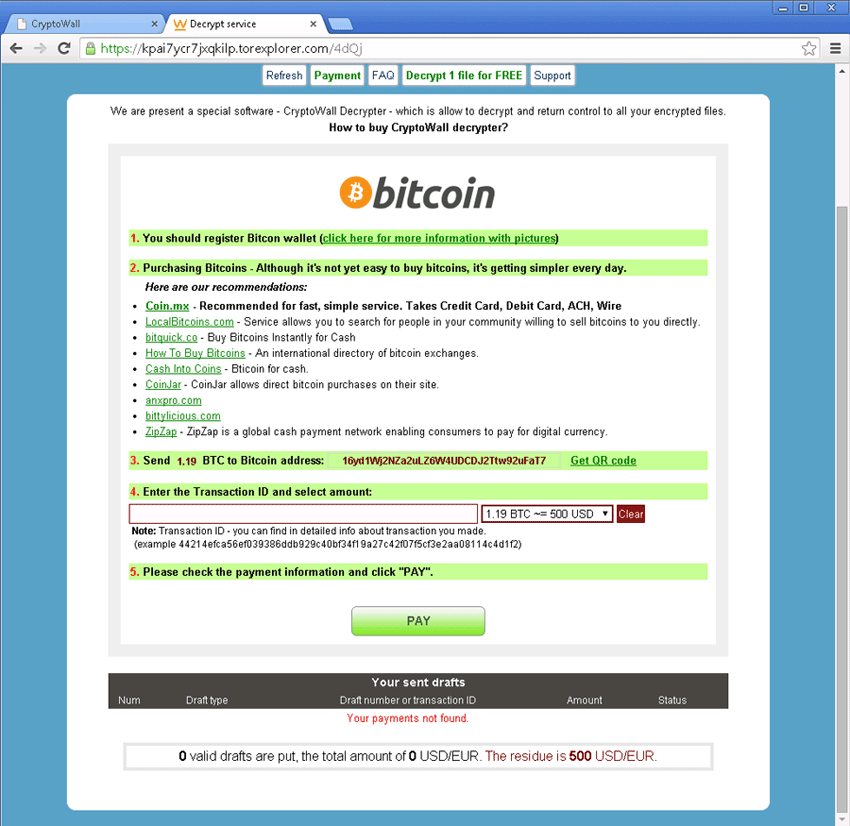

Kuvakaappaus CryptoWall Ransomwaresta:

Ensinnäkin CryptoWall Ransomware -versio ilmestyi vuonna 2014 . Sen jälkeen se ilmestyi eri nimissä ja versioissa, kuten CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense ja CryptoWall 4.0.

Yksi tämän Ransomwaren erittäin tarttuva ominaisuus on, että hakkeri tarjoaa kertakäyttöisen salauksen purkupalvelun vain yhdelle tiedostolle. Tämä on vain teeskentely uhrilleen, että he ovat todella säilyttäneet salauksen purkuavaimen.

Tämä Ransomware käyttää niin monia temppuja saadakseen itsensä jakeluun, joihin kuuluu:

- Haitalliset liitteet sähköposteissa, joissa vaaditaan rahoituslaitosten hyväksyntää.

- Uhrin ohjelmiston haavoittuvuuksia hyödyntävien hyväksikäyttöpakkausten puuttuminen

- Haitallisten verkkosivujen ja haitallisten mainosten näyttämisen kautta.

- jotkin CryptoWall Ransomware -ohjelmat antavat sinulle myös väärennetyn huomautuksen, kuten:

"Onnittelut!!! Sinusta on tullut osa suurta CryptoWall-yhteisöä. Yhdessä teemme Internetistä paremman ja turvallisemman paikan."

7. KeRanger Ransomware

| Nimi |

KeRanger

|

| Uhkatyyppi |

Crypto Ransomware |

| Oireet |

Kun joku käyttäjä asentaa ja suorittaa lähetyssovelluksen haitallisen version, mukana oleva tiedosto nimeltä General.rtf kopioidaan automaattisesti ~/Library/kernel_service- sijaintiin ja alkaa suorittaa. Kun tämä tiedosto on kopioitu sijaintiin kernel_service, sen suoritus alkaa ja se luo kaksi tiedostoa, jotka tunnetaan nimellä ~/Library/.kernel_pid ja ~/Library/.kernel_time .

Tiedostolla kernel_pid on prosessitunnus kernel_service-prosessin suorittamista varten. Toisaalta tiedostonimi .kernel_time sisältää aikaleiman, joka koskee Ransomware-suorituksen ensimmäistä suorituskertaa.

|

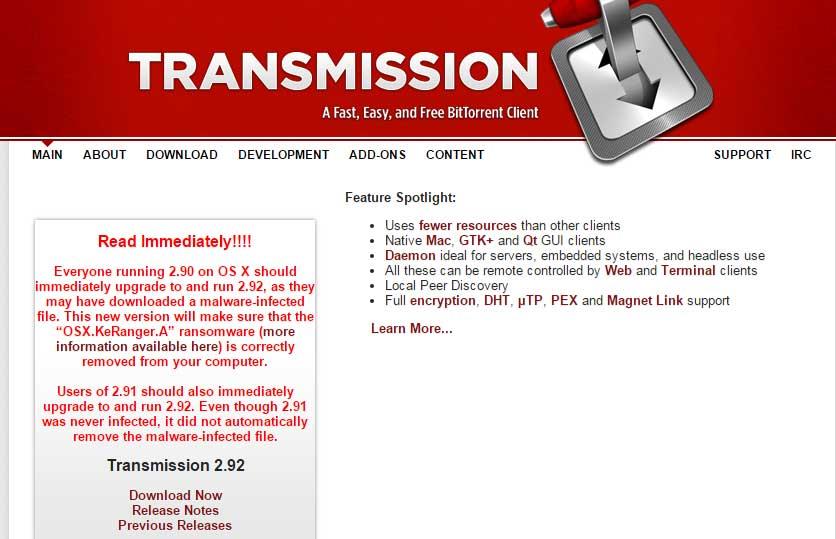

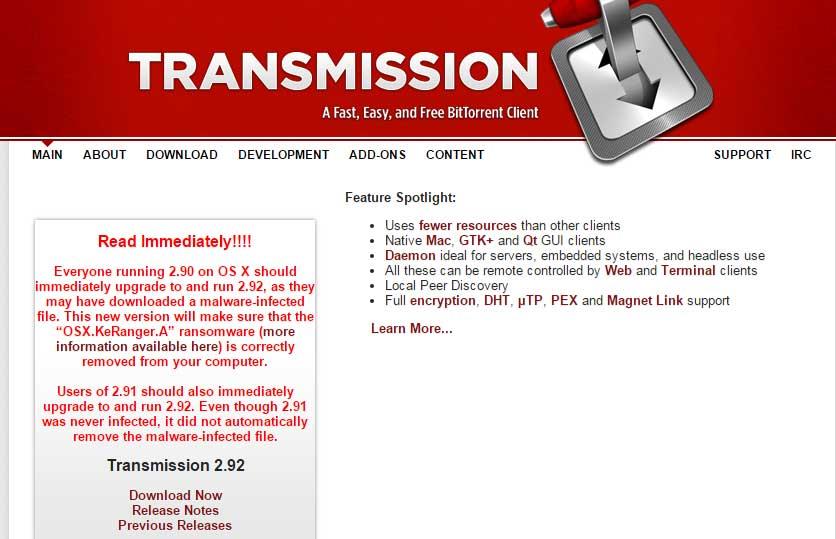

| Jakelumenetelmät |

Tämä Ransomware sisältyy yhden erittäin suositun BitTorrent-asennusohjelman Transmission troijalaistettuun versioon. Uhrien tekeminen typeriksi, koska se näyttää allekirjoitettuna aidolla Applen kehittäjäsertifikaatilla. |

| Vahingoittaa |

KeRanger Ransomware on suunniteltu siten, että se alkaa salata tartunnan saaneella tietokoneella olevia tiedostoja, kun alkuperäisestä tartunnasta on kulunut 3 päivää. |

Kuvakaappaus KeRanger Ransomwaresta:

KeRanger Ransomware -versio julkaistiin vuonna 2016 . On havaittu, että se on ensimmäinen Ransomware-tyyppi, joka on onnistuneesti tartuttanut Mac OS X -tietokoneen . Tämä Ransomware ruiskutetaan avoimen lähdekoodin bittitorrent-asiakkaan asennusohjelmaan. Käyttäjä, joka lataa tällaisen tartunnan saaneen asennusohjelman, joutui helposti KeRanger Ransomwaren ansaan .

Tartunnan jälkeen laitteesi tämä Ransomware odottaa vain 3 päivää, minkä jälkeen se salaa noin 300 tiedostotyyppiä. Seuraavissa vaiheissa se alkaa lähettää sinulle tekstitiedostoa, jossa on kysyntää Bitcoinille sekä maksutapa, joka näyttää mainitulta.

Johtopäätös:

Siitä huolimatta, että Ransomware lasketaan vaarallisimmaksi uhaksi laitteelle ja tiedoillesi. Mutta noudattamalla tapaa käyttää turvallista tietojenkäsittelyä ja käyttämällä päivitettyä tietoturvaohjelmistoa, on tullut liian helppoa pysyä suojassa kaikilta Ransomware-ohjelmilta. Teet vain oman osan tehtävästäsi, eli olet aina tarkkaavainen surffaillessasi ja asenna luotettavat tietoturvaohjelmistot.

Valitettavasti, jos järjestelmäsi on jo kaapattu haittaohjelmilla, kokeile Malware Removal Tool -työkalua viruksen poistamiseksi tietokoneeltasi.

![Xbox 360 -emulaattorit Windows PC:lle asennetaan vuonna 2022 – [10 PARHAAT POINTA] Xbox 360 -emulaattorit Windows PC:lle asennetaan vuonna 2022 – [10 PARHAAT POINTA]](https://img2.luckytemplates.com/resources1/images2/image-9170-0408151140240.png)

![[100 % ratkaistu] Kuinka korjata Error Printing -viesti Windows 10:ssä? [100 % ratkaistu] Kuinka korjata Error Printing -viesti Windows 10:ssä?](https://img2.luckytemplates.com/resources1/images2/image-9322-0408150406327.png)

![KORJAATTU: Tulostin on virhetilassa [HP, Canon, Epson, Zebra & Brother] KORJAATTU: Tulostin on virhetilassa [HP, Canon, Epson, Zebra & Brother]](https://img2.luckytemplates.com/resources1/images2/image-1874-0408150757336.png)

![Kuinka korjata Xbox-sovellus, joka ei avaudu Windows 10:ssä [PIKAOPAS] Kuinka korjata Xbox-sovellus, joka ei avaudu Windows 10:ssä [PIKAOPAS]](https://img2.luckytemplates.com/resources1/images2/image-7896-0408150400865.png)