Az IT világában a Ransomware sokat vitatott téma. Mivel a Ransomware folyamatosan fejlődik, ezért nehéz nyomon követni a Ransomware számos törzsét. De látható, hogy a Ransomware minden fajtája egyedi terjedési stílust mutat.

Teljes körű ismereteket szerezhet a Ransomware különféle változatairól. Így könnyen azonosíthatod és okosan kezelheted.

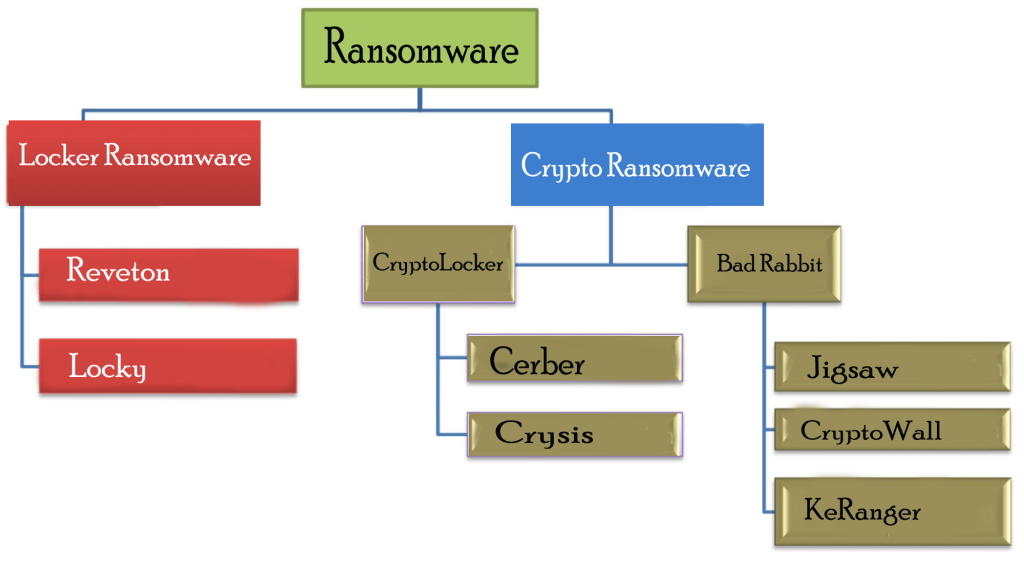

A Ransomware típusai

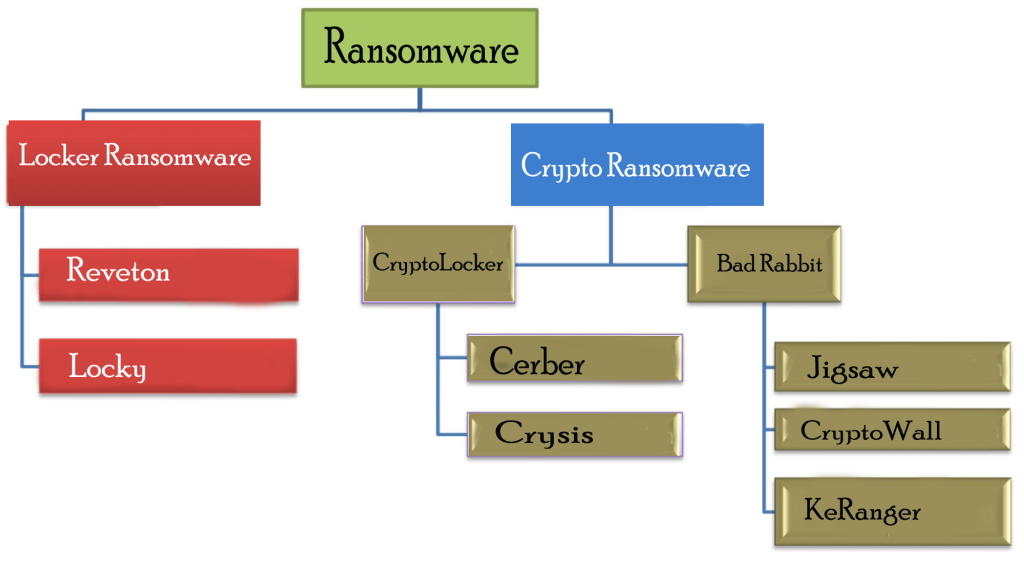

Főleg a Ransomware két kategóriába sorolható:

1: Locker Ransomware : A Locker Ransomware zárolja az áldozatok eszközeit, hogy megakadályozza, hogy használják. A zárolás után a kiberbűnözők váltságdíjat követelnek az eszköz visszafejtéséhez.

2: Crypto Ransomware: A Crypto Ransomware titkosítással megakadályozza, hogy a felhasználók hozzáférjenek fájljaikhoz vagy adataikhoz. Ezt követően a kiberbűnözők pénzt követelnek, hogy visszaszerezzék fájljaikat.

Most, hogy megértette, melyek a Ransomware fő kategóriái, létezik. Itt az ideje, hogy felfedezze tudását a különféle Ransomware típusokról, amelyek az egyes Ransomware kategóriákba tartoznak.

Nézzük meg, hogy a Ransomware egyes típusai mennyire eltérőek és veszélyesek.

A Ransomware típusainak és változatainak hierarchikus ábrázolása

Nézzük részletesen az egyes Ransomware típusokat…!

Locker Ransomware

1. Reveton Ransomware:

| Név |

Reveton |

| Fenyegetés típusa |

Locker Ransomware |

| Tünetek |

Ez a Ransomware típus zárolja a felhasználó eszközét azáltal, hogy megakadályozza, hogy bejelentkezzenek. Ezt követően egy hamis, hivatalosnak látszó üzenetet mutat, amelyet az Országos Rendőrség vagy az FBI követelt . |

| Elosztási módszerek |

Torrent webhelyeken, rosszindulatú hirdetéseken keresztül. |

| Kár |

Az egész számítógép titkosítva van, és váltságdíj fizetése nélkül nem tudja kinyitni. Ezenkívül a Ransomware fertőzéssel együtt rosszindulatú programok és jelszólopó trójaiak is telepíthetők. |

A Reveton Ransomware képernyőképe :

A Reveton Ransomware 2012 végén jelent meg. Ez a Ransomware típus zárolja a felhasználó eszközét azáltal, hogy megakadályozza a bejelentkezést. Ezt követően egy hamis, hivatalosnak látszó üzenetet mutat, amelyet az Országos Rendőrség vagy az FBI követelt .

Ez a hamis hivatalos üzenet nyilatkozatot tartalmaz a felhasználónak olyan illegális tevékenységekben való részvételéről, mint a szoftverkalózkodás vagy a gyermekpornográfia. Miután találkozott egy ilyen típusú Ransomware áldozattal, nincs többé ellenőrzése a készüléke felett.

2. Locky Ransomware:

| Név |

Locky |

| Fenyegetés típusa |

Locker Ransomware |

| Tünetek |

A Locky Ransomware-rel fertőzött PC-k váltságdíj-követelést jelenítenek meg akár szöveges fájl formájában, akár asztali háttérképként.

A Locky Ransomware Encrypted fájlok a következő kiterjesztést tartalmazzák: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Elosztási módszerek |

Ez a Ransomware fajta exploit kit-eken (EK) és malspameken keresztül terjed . A múltban a Neutrino, a RIG és a Nuclear EK-k terjesztették ezt a Locky Ransomware-t |

| Kár |

A Locky Ransomware által megtámadott rendszerek használhatatlanná válnak, mert minden olyan fájl titkosítva van, amely a rendszeres működéshez szükséges. |

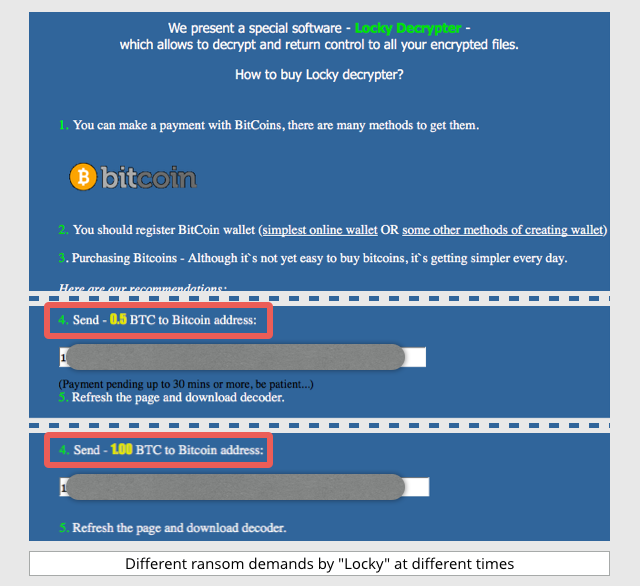

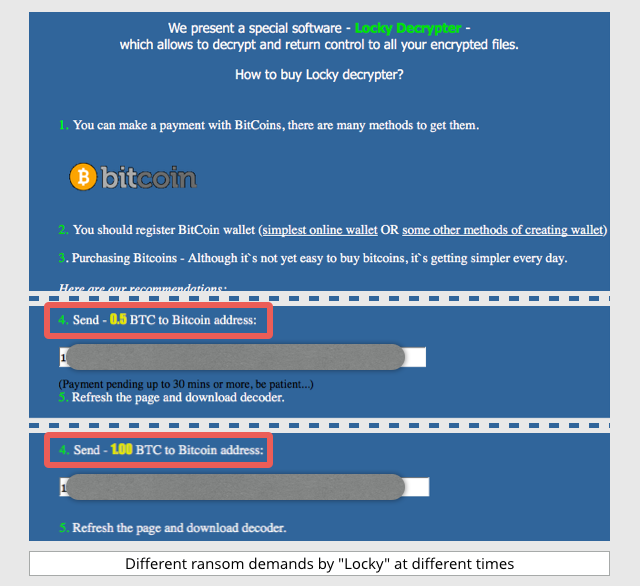

A Locky Ransomware képernyőképe:

A Locky a Ransomware egy másik nagyon csúnya típusa, amelyet először egy jól szervezett hackercsoport 2016-os támadása során indítottak el. A Ransomware ezen változatát főként az áldozat eszközének zárolására és a váltságdíj teljes kifizetéséig való hozzáférésének megakadályozására tervezték.

Ez a Ransomware típus körülbelül 160 különböző fájltípus titkosítására képes, amelyeket többnyire tesztelők, mérnökök, tervezők és fejlesztők stb. használnak.

Megtámadja az áldozat eszközét azáltal, hogy ráveszi őket, hogy telepítsék ezt a hátborzongató Ransomware-t, hamis e-maileken keresztül, rosszindulatú mellékletekkel együtt. Nos, a rosszindulatú programok átvitelének ezt a technikáját népszerûen „adathalászatnak” nevezik .

Ez a rosszindulatú program egy kedves e-mail üzenetet használ, amelyet számlaként álcáznak. Amikor a felhasználók automatikusan megnyitják az ilyen e-mail mellékleteket, a számla eltűnik. Ezt követően a felhasználóknak engedélyezniük kell a makrókat a dokumentum kiolvasásához. Miután a felhasználó engedélyezi a makrókat, a Locky Ransomware több fájltípust is titkosítani kezd az AES titkosítás használatával.

A fent említett zsarolóprogramok listáján kívül a Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor stb. olyan ransomware-változatok közé tartoznak, amelyek rosszindulatú tevékenységeikről jól ismertek.

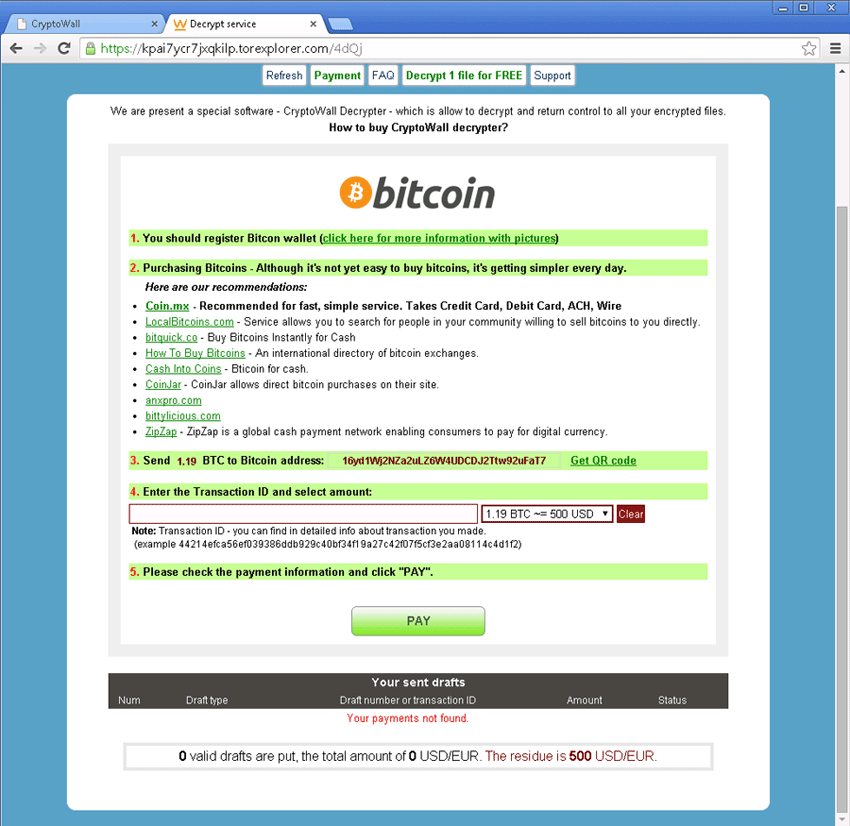

Crypto Ransomware

1. CryptoLocker Ransomware

|

Név

|

CryptoLocker |

| Fenyegetés típusa |

Crypto Ransomware |

| Tünetek |

Egyáltalán nem tudja megnyitni a rendszerben tárolt fájlokat. A funkcionális fájlok kiterjesztése megváltozott, például: my.docx.locked.

Az asztalon a váltságdíj fizetéséről szóló üzenet jelenik meg. A kiberbűnözők váltságdíjat „Bitcoinban” kérnek a titkosított fájlok feloldásáért.

|

| Elosztási módszerek |

A CryptoLocker rendszerint hamis e-maileken keresztül terjed, amelyek azt állítják, hogy törvényes vállalkozásoktól származnak a UPS nyomon követési értesítései és a hamis FedEx. |

| Kár |

A Ransomware képes keresni és titkosítani a külső merevlemezeken, megosztott hálózati meghajtókon, hálózati fájlmegosztásokon, USB-meghajtókon vagy a felhőalapú tárolómeghajtókon lévő adatokon mentett fájlokat.

|

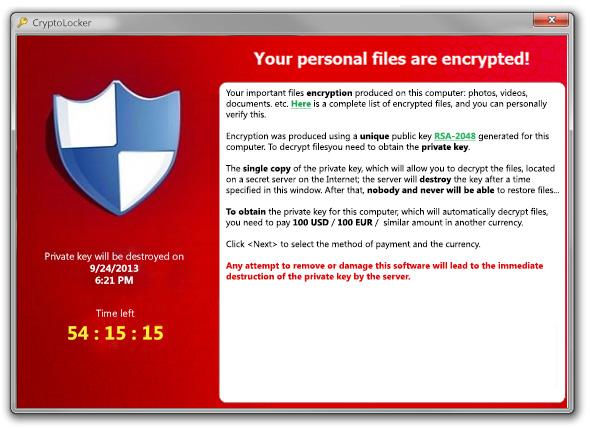

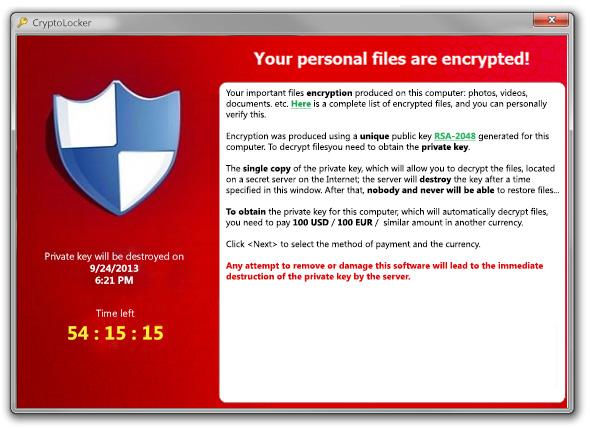

A CryptoLocker Ransomware képernyőképe :

A CyptoLocker Ransomware 2013-ban jelent meg, amikor a hackerek a CryptoLocker botnetet (a kibertámadás legrégebbi formája) használták a Ransomware-ben.

Ez a Ransomware egyik legpusztítóbb típusa , mivel erőteljes titkosítási algoritmusokat használ. Tehát szinte lehetetlen visszaszerezni a Crypto Ransomware-vel fertőzött eszközt és dokumentumokat a váltságdíj benyújtása nélkül.

Ez a Ransomware egy nem ismert utat követ a felhasználók adatainak titkosításában. A CyptoLocker Ransomware minden egyes fájlhoz véletlenszerűen létrehoz egy szimmetrikus kulcsot . Ezt követően ezt a szimmetrikus kulcsot nyilvános aszimmetrikus kulccsal titkosítják . Végül hozzáadódik a fájlhoz.

A fájlok sikeres titkosítása után a Ransomware váltságdíjat kérő üzenetet küld a felhasználónak. Tehát az áldozatnak meg kell fizetnie a pénzt, ha magán aszimmetrikus kulcsot akar az egyes titkosított fájlokhoz alkalmazott szimmetrikus kulcsok visszafejtéséhez .

Ha a fizetés a határidő előtt történik, a hacker törli a szimmetrikus kulcsot. Ezt követően az adatok helyreállítása szinte lehetetlen.

2. Bad Rabbit Ransomware

|

Név

|

Rossz nyúl |

| Fenyegetés típusa |

Crypto Ransomware |

| Tünetek |

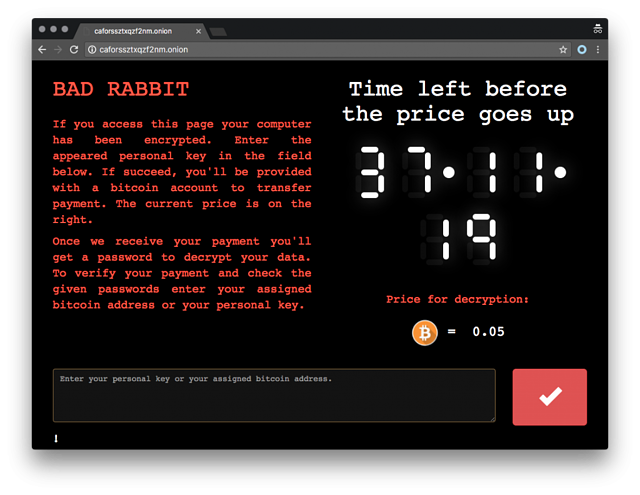

Ez egy bootkit-alapú ransomware, mint például a Petya és a NotPetya. Általában azt látjuk, hogy egy „ install_flash_player.exe ” nevű fájl bekerül a gazdagépbe, mivel a felhasználóknak ezt manuálisan kell végrehajtaniuk.

Miután végrehajtotta ezt, elkezdi titkosítani a céleszközön található fájlokat. Hamarosan telepíti a saját rendszertöltőjét az MBR-ben, és beállítja a rendszer újraindításának ütemezését.

A rendszer újraindítása után megjelenik a váltságdíj megjegyzése a felhasználók képernyőjén.

|

| Elosztási módszerek |

Ez a Ransomware faj az Adobe Flash frissítéseken keresztül terjedt el, és hamis figyelmeztetést adott a Flash lejátszó frissítésére vonatkozóan. Ez egy trükk, hogy csapdába csalják a felhasználókat, hogy kattintsanak a frissítés gyanús hivatkozására. |

| Kár |

A Bad Rabbit jól képes szaporodni az SMB-n keresztül. Ez a Ransomware megkeresi a nyílt megosztásokat, és végrehajtja a Mimikatz szoftvert a Windows hitelesítő adatok megszerzéséhez .

Ezt követően a vírus a keményen kódolt bejelentkezési adatok és jelszavak listáját használja arra, hogy az SMB-n keresztül más számítógépeket károsítson a hálózaton keresztül.

|

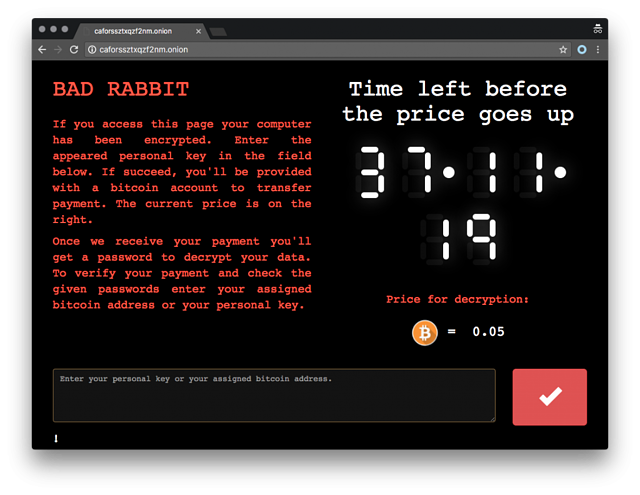

Képernyőkép a Bad Rabbit Ransomware-ről:

A Bad Rabbit az egyik ilyen típusú Ransomware, amely súlyosan megfertőzte a szervezeteket Kelet-Európában és Oroszországban. Ez a Ransomware faj hamis Adobe Flash-frissítést használ a feltört webhelyeken a terjesztéséhez.

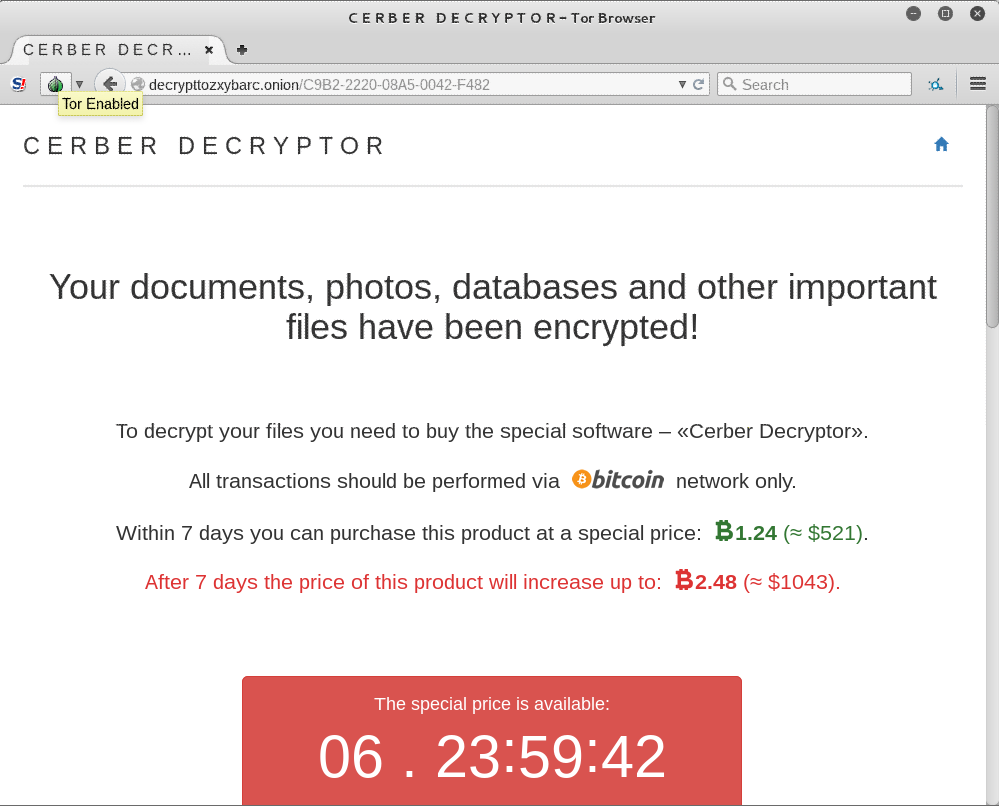

3. Cerber Ransomware

| Név |

Cerber

|

| Fenyegetés típusa |

Crypto Ransomware

|

| Tünetek |

A Ransomware beavatkozása után az e-mailben egy JavaScript-melléklettel együtt elindul a végrehajtás. A szkript csatlakozik az internethez, és elkezdi letölteni a titkosítási folyamatért ténylegesen felelős rakományt.

A Downloaded Payload megtámadja a rendszerfájlokat, és váltságdíjat követelő jegyzetté alakítja az asztal háttérképét. Ezt a váltságdíj-jegyzetet szinte minden, ezzel a Ransomware fajjal fertőzött mappában megtalálja.

|

| Elosztási módszerek |

A hacker kétféle módon kínál Cerber Ransomware-t az áldozatnak:

1. A rosszindulatú e-mailen keresztül, amely egy dupla tömörített fájlt tartalmaz egy Windows Script fájllal.

2. Az adathalász e-mail alján található egy leiratkozási link.

Ezt az új sérülési technikát a Rig és a Magnitude exploit kit hajtja végre. Mindkét exploit kit 0 napos sebezhetőséget használ.

|

| Kár |

Az érintett rendszer használhatatlanná válik, mert a főként normál műveletekhez használt összes fájl titkosítva van.

A hackerek a váltságdíj kifizetése után sem adják vissza a túszul ejtett adatokat az áldozatnak. A kiberbűnözők vagy eladják a feketepiacon, vagy másolatot készítenek a felhasználói profilról, hogy csalási tevékenységet hajtsanak végre.

|

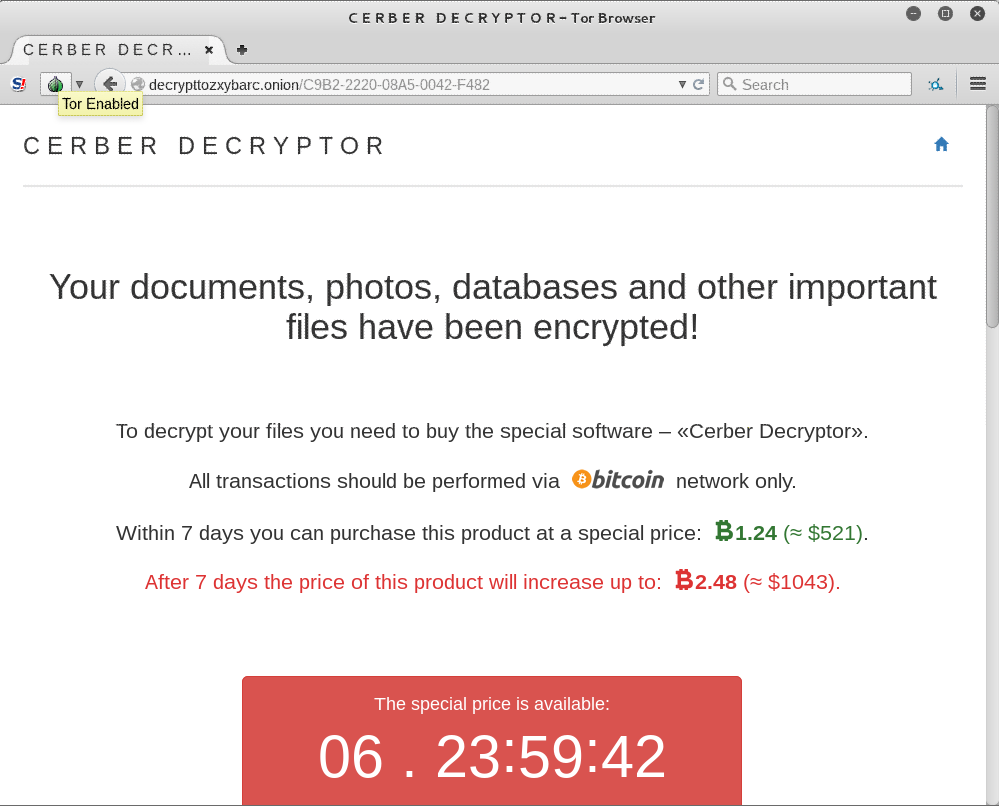

A Cerber Ransomware képernyőképe :

Egy másik Ransomware típus a Cerber , amely elsősorban a felhőalapú Office 365 közönséget célozza meg. Már több millió Office 365-ügyfél fogott bele a Cerber Ransomware által végrehajtott adathalász kampányba .

4. Crysis Ransomware

| Név |

Crysis |

| Fenyegetés típusa |

Crypto Ransomware |

| Tünetek |

Miután bekerült a számítógépbe, a CrySiS Ransomware elindítja a fájlok titkosítását, és hamarosan az összes dokumentuma, kép, adatbázis, zenei videó és egyéb cuccok titkosításra kerülnek.

Kezdetben észre fogja venni, hogy az összes titkosított fájl .CrySis kiterjesztéssel csatlakozik. Később különböző kiterjesztéseket használtak. Ezt követően egy váltságdíjat kérő feljegyzés, például README.txt, Decryption directions.txt, Infohta stb. is eldobásra kerül, hogy tájékoztassák az áldozatokat arról, hogy mi történt a rendszerfájljaikkal. Ez a váltságdíj-jegyzet a fájlok visszafejtésével és a váltságdíj fizetésével kapcsolatos részleteket tartalmazza.

|

| Elosztási módszerek |

Ez a rosszindulatú programfaj rosszindulatú adathalász e-maileket, gyengén védett RDP-kapcsolatokat használ, és néha letöltési lehetőséget kínál a játék vagy a legális szoftver telepítéséhez. |

| Kár |

A Ransom.Crysis elindítja a visszaállítási pont törlését a vssadmin delete shadows /all /quiet parancs végrehajtásával .

Ha a biztonsági mentési terve tartalmazza ezeket a visszaállítási pontokat, akkor a Ransomware végrehajtása hamarosan megkezdi a törlését.

|

| Titkosító algoritmus |

A Crysis ransomware az RSA és az AES kombinációját használja. Míg bizonyos esetekben a DES titkosításokat használják a személyes adatok zárolására. |

| Váltságdíj jegyzet |

A hackerek kezdetben váltságdíj-feljegyzést adnak README.txt formájában; később még két váltságdíjat követelő feljegyzés került a rendszerbe, mint például a FILES ENCRYPTED.txt és az Info.hta |

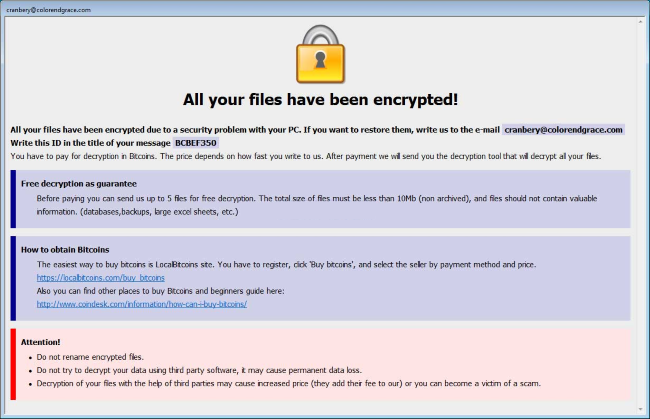

A Crysis Ransomware képernyőképe :

A Ransomware változat egy másik nagyon egyedi típusa a Crysis. Ez a Ransomware csak bizonyos rögzített meghajtóterületeken, cserélhető meghajtókon vagy hálózati meghajtókon található fájlokat titkosítja.

Ez a Ransomware faj rosszindulatú e-mail-mellékleteket használ kettős fájlkiterjesztéssel a terjesztéshez. Egyszerűen lehetetlen visszafejteni a titkosított fájlt a Crysis Ransomware segítségével, mert erős titkosítási algoritmust használ.

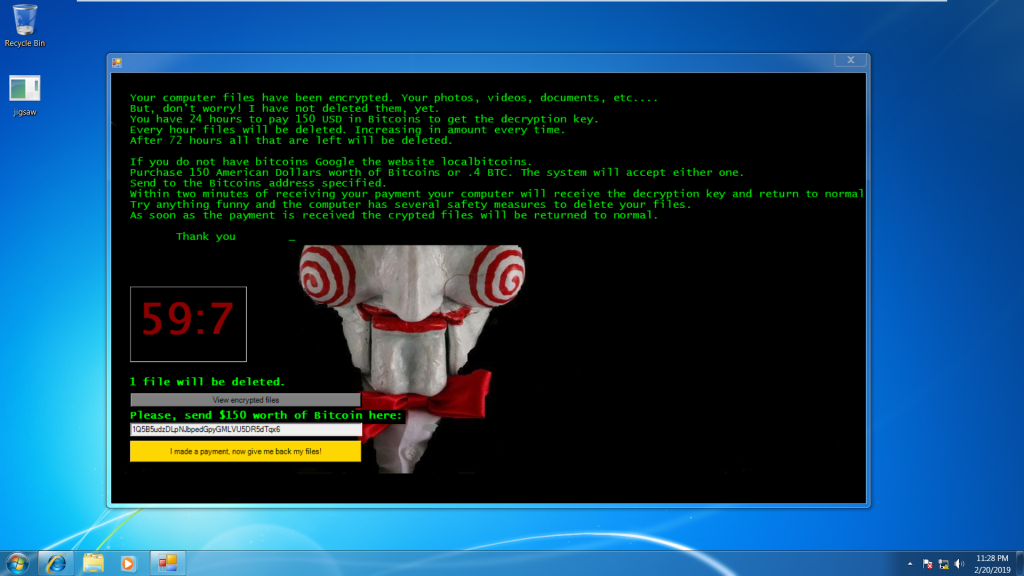

5. Jigsaw Ransomware

| Név |

Lombfűrész |

| Fenyegetés típusa |

Crypto Ransomware |

|

Tünetek

|

Látni fogja, hogy a Jigsaw Ransomware beavatkozása után minden személyes fájlja titkosítva lesz a .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt, .pay, .dat, .hacked kódokkal. by.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom like extensions.

Hamarosan az asztal háttérképe váltságdíjra változik, és olyan problémákkal szolgál, mint a rendszer lassulása vagy a magas CPU-fogyasztás.

|

| Elosztási módszerek |

Általában a kirakós Ransomware rosszindulatú spam e-mailek útján terjed. Ez a vírus az AES-rejtjel használatával titkosítja az adatokat, és csatolja a fent említett kiterjesztések egyikét. Ezen túlmenően ez egy váltságdíjat is eldob egy nagyon népszerű „Fűrész” karakter képével együtt. A váltságdíjról szóló jegyzet teljes körű magyarázatot tartalmaz a jelenlegi helyzetről és a váltságdíj összegéről. |

| Kár |

A Jigsaw Ransomware körülbelül 226 különböző , .FUN, .BTC és .KKK kiterjesztésű fájltípust titkosít az AES titkosítási algoritmus segítségével.

Látni fogja, hogy a váltságdíj-jegyzeten van egy 60 perces időzítő, amely nulláig számol vissza. A 0 elérése után a hackerek törölni fognak bizonyos fájlokat.

|

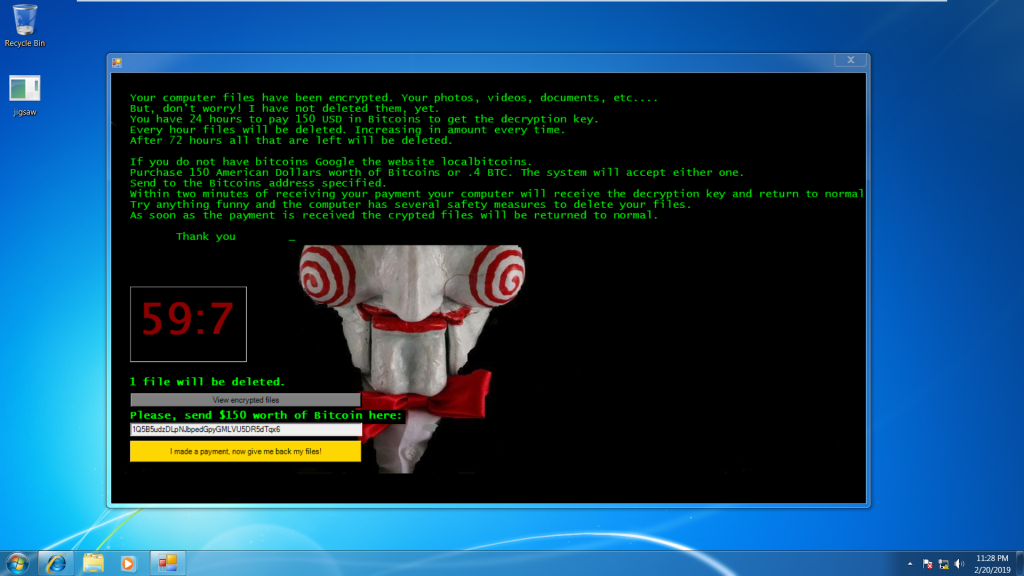

Képernyőkép a Jigsaw Ransomware-ről:

A Ransomware legpusztítóbb változatainak listáján a „Jigsaw Ransomware” az első. Ez a Ransomware titkosítja az áldozat adatfájlját, és gyorsan megkezdi annak törlését, ha a váltságdíj nem törlődik hamarosan. A fájlok törlése fokozatosan, 1 óra leforgása alatt elkezdődik, ha a váltságdíj nem került kifizetésre.

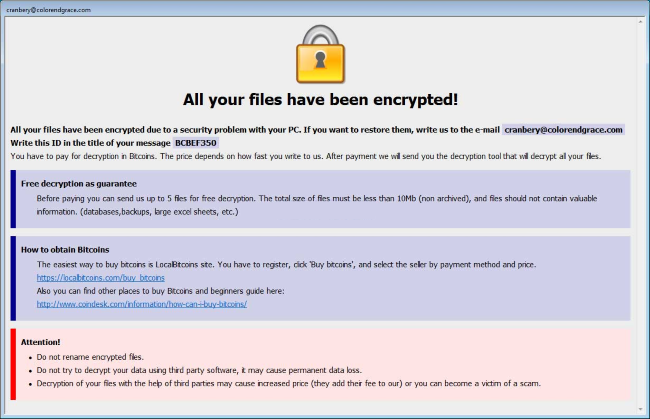

6. CryptoWall Ransomware

| Név |

CryptoWall

|

| Fenyegetés típusa |

Crypto Ransomware |

| Tünetek |

Először spam e-mailt fog kapni a számítógépes bűnözőktől, amelyek hamis fejléc-információkat tartalmaznak, amelyek alapján azt hiheti, hogy az olyan szállítmányozó cégtől származik, mint a DHL vagy a FedEx.

Ez a spam e-mail üzenetet tartalmaz a megrendelt termék csomagkézbesítésének vagy kiszállításának meghiúsulásáról. Szinte lehetetlen elkerülni, hogy ezek az e-mailek megnyíljanak. Miután rákattint a megnyitásához, a rendszer megfertőződik a CryptoWall vírussal.

|

| Elosztási módszerek |

A CryptoWall-t különféle eszközökön keresztül terjesztik, mint például a drive-by letöltési böngésző, az exploit készletek és a rosszindulatú levelek csatolása. |

| Kár |

A CryptoWall Ransomware erős nyilvános kulcsú kriptográfiát használ a fájlok eltorzítására azáltal, hogy speciális kiterjesztéseket fűz hozzá.

|

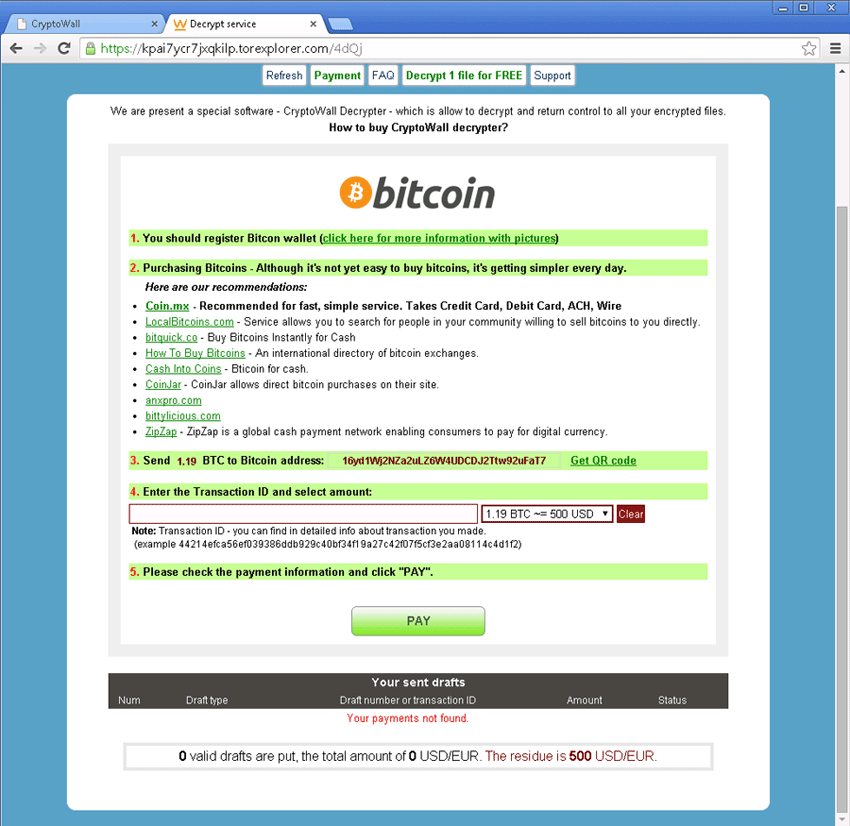

A CryptoWall Ransomware képernyőképe :

Először a CryptoWall Ransomware változata jelent meg 2014- ben . Ezt követően különféle neveken és verziókban jelent meg, mint például a CryptorBit, a CryptoWall 2.0, a CryptoWall 3.0, a CryptoDefense és a CryptoWall 4.0.

A Ransomware egyik nagyon fülbemászó tulajdonsága, hogy a hacker csak egy fájlhoz kínál egyszer használható visszafejtési szolgáltatást. Ez csak azért van így, hogy elhiggyék áldozatukkal, hogy valóban megőrizték a visszafejtő kulcsot.

Ez a Ransomware sok trükköt használ, hogy terjeszthesse magát, néhány gyakori trükk:

- Rosszindulatú mellékletek az e-mailekben, amelyek a pénzintézetek jóváhagyását követelik.

- Kihasználókészletek beavatkozása, amelyek kihasználják az áldozat szoftverének sebezhetőségét

- Rosszindulatú weboldalakon és a rosszindulatú hirdetések váltságdíjas megjelenítésén keresztül.

- a CryptoWall Ransomware bizonyos típusai hamis jegyzetnyilatkozatot is adnak, például:

"Gratulálunk!!! Ön egy nagy CryptoWall közösség részévé vált. Együtt jobb és biztonságosabb hellyé tesszük az internetet.”

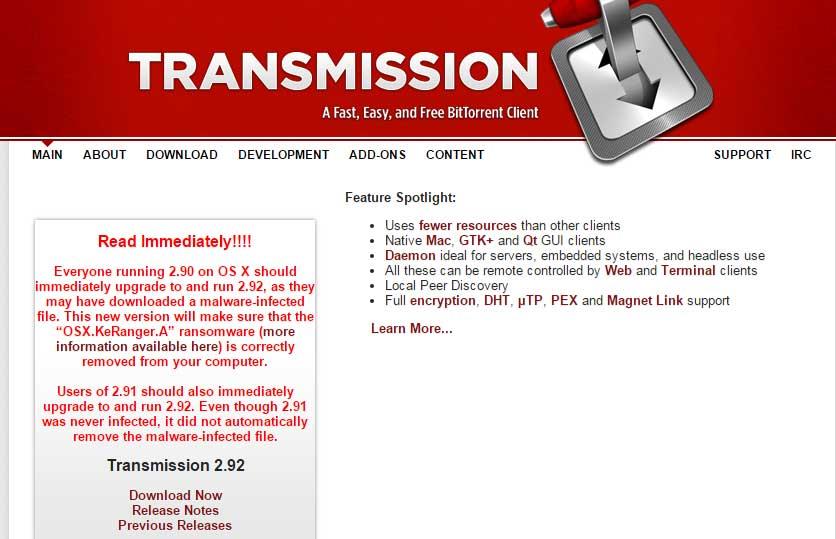

7. KeRanger Ransomware

| Név |

KeRanger

|

| Fenyegetés típusa |

Crypto Ransomware |

| Tünetek |

Amikor bármely felhasználó telepíti és végrehajtja az átviteli alkalmazás rosszindulatú verzióját, akkor automatikusan egy General.rtf nevű fájl másolódik a ~/Library/kernel_service helyre, és elindul a végrehajtás. Miután ezt a fájlt a kernel_service helyre másolta, elindul a végrehajtás, és létrehoz két fájlt, amelyek ~/Library/.kernel_pid és ~/Library/.kernel_time néven ismertek .

A kernel_pid fájl rendelkezik a kernel_service folyamat végrehajtásához szükséges folyamatazonosítóval. Másrészt a .kernel_time fájlnév tartalmazza a Ransomware végrehajtásának első alkalommal történő végrehajtásának időbélyegét.

|

| Elosztási módszerek |

Ez a Ransomware az egyik nagyon népszerű BitTorrent telepítő Transmission trójai verziójában található. Az áldozatok ostobává tétele, mivel az eredeti Apple fejlesztői tanúsítvány megfelelően aláírja. |

| Kár |

A KeRanger Ransomware-t úgy tervezték, hogy az eredeti fertőzéstől számított 3 nap elteltével elkezdi titkosítani a fertőzött számítógépen található fájlokat. |

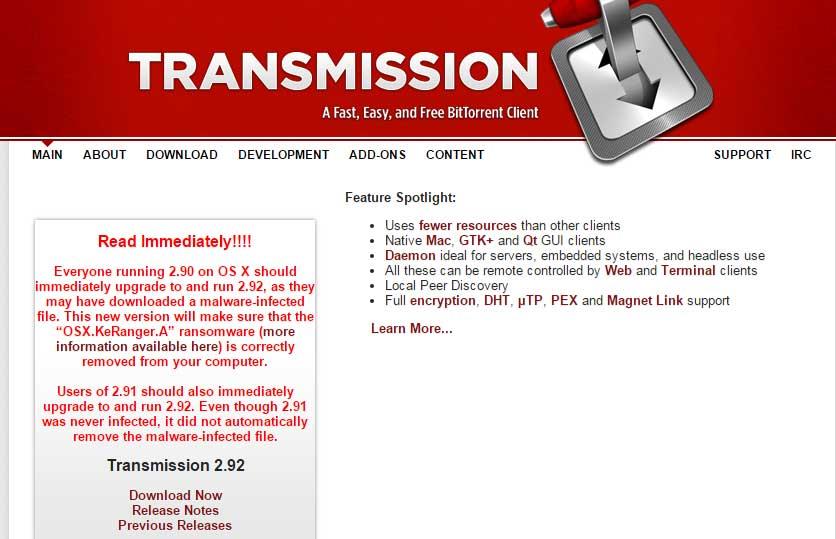

Képernyőkép a KeRanger Ransomware-ről:

A KeRanger Ransomware változata 2016- ban jelent meg . Kiderült, hogy ez az első típusú Ransomware, amely sikeresen megfertőzte a Mac OS X PC-t . Ezt a Ransomware-t a nyílt forráskódú bit torrent kliens telepítőjébe fecskendezték be. Az a felhasználó, aki letölt egy ilyen fertőzött telepítőt, könnyen belekerült a KeRanger Ransomware csapdájába .

Az eszköz megfertőzése után ez a Ransomware csak 3 napot vár, majd körülbelül 300 fájltípust titkosít. A következő lépésekben egy szöveges fájlt kezd el küldeni, amelyben Bitcoin iránti kereslet van, és a fizetési mód is szerepel.

Következtetés:

Annak ellenére, hogy a Ransomware a legveszélyesebb fenyegetés az eszközre és az Ön adataira nézve. Ám a biztonságos számítástechnika és a frissített biztonsági szoftverek használatával túlságosan könnyű megvédeni magát mindenféle Ransomware-től. Ön csak kiveszi a részét a feladatból, azaz mindig legyen figyelmes szörfözés közben, és megbízható biztonsági szoftvert telepít.

Sajnos, ha a rendszerét már eltérítették a rosszindulatú programok, próbálja ki a Malware Removal Tool eszközt a vírus egyszerű eltávolításához a számítógépről.

![Hogyan lehet élő közvetítést menteni a Twitch-en? [KIFEJEZETT] Hogyan lehet élő közvetítést menteni a Twitch-en? [KIFEJEZETT]](https://img2.luckytemplates.com/resources1/c42/image-1230-1001202641171.png)

![[JAVÍTOTT] „A Windows előkészítése, ne kapcsolja ki a számítógépet” a Windows 10 rendszerben [JAVÍTOTT] „A Windows előkészítése, ne kapcsolja ki a számítógépet” a Windows 10 rendszerben](https://img2.luckytemplates.com/resources1/images2/image-6081-0408150858027.png)

![Rocket League Runtime Error javítása [lépésről lépésre] Rocket League Runtime Error javítása [lépésről lépésre]](https://img2.luckytemplates.com/resources1/images2/image-1783-0408150614929.png)