[100 % vyriešené] Ako opraviť hlásenie „Chyba pri tlači“ v systéme Windows 10?

![[100 % vyriešené] Ako opraviť hlásenie „Chyba pri tlači“ v systéme Windows 10? [100 % vyriešené] Ako opraviť hlásenie „Chyba pri tlači“ v systéme Windows 10?](https://img2.luckytemplates.com/resources1/images2/image-9322-0408150406327.png)

V systéme Windows 10 sa zobrazuje správa o chybe tlače, potom postupujte podľa opráv uvedených v článku a uveďte tlačiareň do správnej cesty...

Ve světě IT je Ransomware velmi diskutovaným tématem. Vzhledem k tomu, že se Ransomware neustále vyvíjí, je obtížné sledovat několik druhů ransomwaru. Ale je vidět, že každá odrůda Ransomwaru vykazuje nějaký jedinečný styl šíření.

Získejte kompletní znalosti o různých typech variant ransomwaru . Tak, abyste to mohli snadno identifikovat a chytře se s tím vypořádat.

Typy ransomwaru

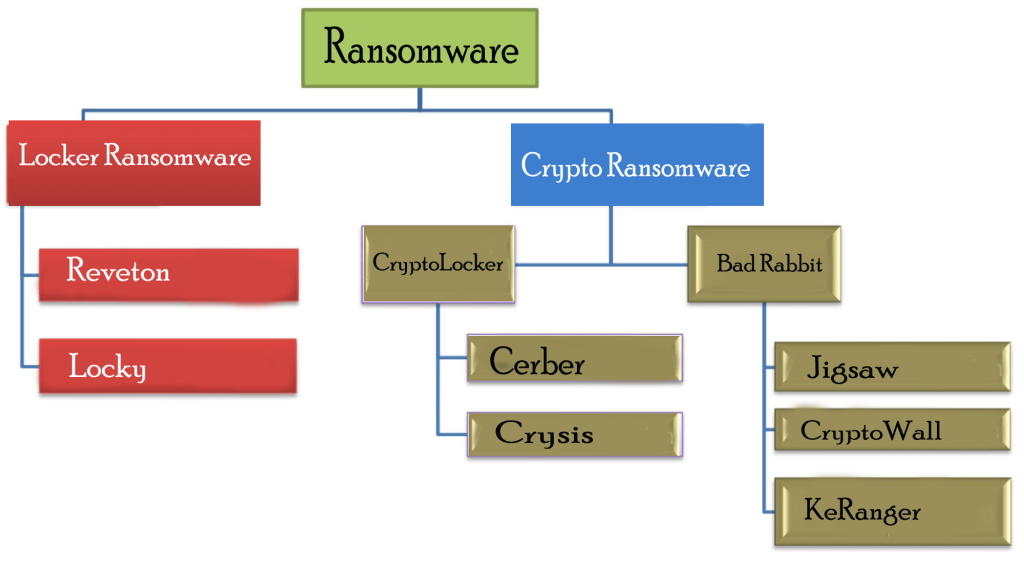

Ransomware se dělí především do dvou kategorií:

1: Locker Ransomware : Locker Ransomware zamyká zařízení obětí, aby je nemohly používat. Po uzamčení požadují kyberzločinci výkupné za dešifrování zařízení.

2: Crypto Ransomware: Crypto Ransomware brání uživatelům v přístupu k jejich souborům nebo datům tím, že je zašifruje. Poté kyberzločinci požadují peníze na načtení svých souborů zpět.

Nyní, když jste pochopili, jaké jsou hlavní kategorie Ransomware existuje. Je čas prozkoumat své znalosti o různých typech ransomwaru, které spadají do každé z těchto kategorií ransomwaru.

Pojďme se podívat, jak různé a nebezpečné mohou být jednotlivé typy ransomwaru.

Hierarchické znázornění typů a variant ransomwaru

Pojďme chytit úplné podrobnosti o každém typu Ransomware….!

Locker Ransomware

1. Reveton Ransomware:

| název | Reveton |

| Typ hrozby | Locker Ransomware |

| Příznaky | Tento typ ransomwaru uzamkne zařízení uživatele tím, že mu zabrání v přihlášení. Poté se zobrazí falešná oficiální zpráva, kterou si nárokuje Národní policie nebo FBI . |

| Distribuční metody | Prostřednictvím webových stránek Torrent, škodlivých reklam. |

| Poškození | Celý počítač je zašifrovaný a bez zaplacení výkupného jej nelze otevřít. Kromě toho lze spolu s infekcí Ransomware nainstalovat malware a trojské koně, které kradou hesla. |

Snímek obrazovky Reveton Ransomware:

Reveton Ransomware vznikl na konci roku 2012. Tento typ Ransomwaru uzamkne zařízení uživatele tím, že mu zabrání v přihlášení. Poté se zobrazí falešná oficiální zpráva, kterou si nárokuje Národní policie nebo FBI .

Tato falešná oficiální zpráva obsahuje prohlášení o zapojení uživatele do nezákonných aktivit, jako je softwarové pirátství nebo dětská pornografie. Poté, co se oběť setká s tímto typem ransomwaru, už nemá kontrolu nad svým zařízením.

2. Locky Ransomware:

| název | Locky |

| Typ hrozby | Locker Ransomware |

| Příznaky | Počítače infikované Locky Ransomwarem zobrazí požadavek na výkupné buď ve formě textového souboru nebo jako tapetu na plochu.

Soubory Locky Ransomware Encrypted obsahují následující příponu: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Distribuční metody | Tento druh ransomwaru se šíří prostřednictvím exploit kitů (EK) a malspamu . V minulosti tento Locky Ransomware distribuovaly Neutrino, RIG a Nuclear EK |

| Poškození | Systémy napadené Locky Ransomwarem se stanou nepoužitelnými, protože všechny soubory, které jsou potřeba hlavně pro běžný provoz, jsou zašifrovány. |

Snímek obrazovky Locky Ransomware:

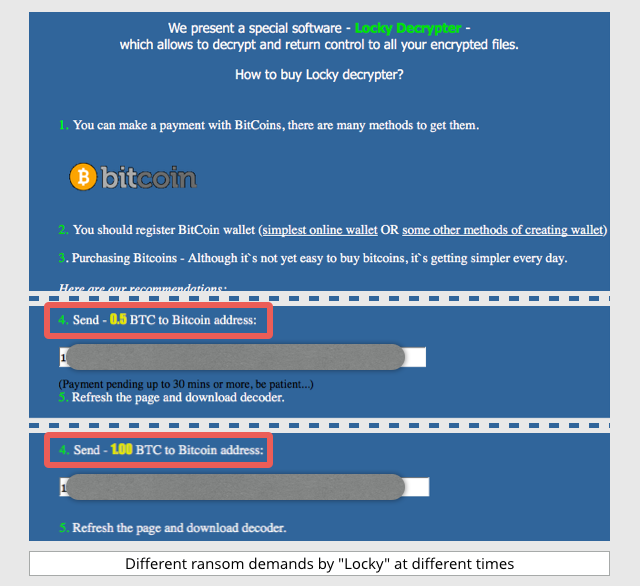

Locky je další velmi ošklivý typ ransomwaru, který byl poprvé spuštěn v roce 2016 při útoku dobře organizované hackerské skupiny. Tato varianta ransomwaru je určena především k uzamčení zařízení oběti a zabránění jeho přístupu, dokud nebude výkupné zcela zaplaceno.

Tento typ Ransomware má schopnost šifrovat přibližně 160 různých typů souborů , které většinou používají testeři, inženýři, návrháři a vývojáři atd.

Útočí na zařízení oběti tím, že je přiměje k instalaci tohoto strašidelného ransomwaru prostřednictvím falešných e-mailů se škodlivými přílohami. Tato technika přenosu malwaru se lidově nazývá „phishing“.

Tento malware využívá e-mailovou zprávu, která se maskuje jako faktura. Když uživatelé takové e-mailové přílohy automaticky otevřou, faktura zmizí. Poté jsou uživatelé požádáni, aby povolili makra pro čtení dokumentu. Jakmile uživatel povolí makra, Locky Ransomware začne šifrovat více typů souborů pomocí šifrování AES.

Kromě výše uvedeného seznamu ransomwaru jsou Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor atd. některé z dalších variant ransomwaru, které jsou známé svými škodlivými aktivitami.

Crypto Ransomware

1.CryptoLocker Ransomware

|

název |

CryptoLocker |

| Typ hrozby | Crypto Ransomware |

| Příznaky | Zcela nemůžete otevřít žádný ze souborů uložených v systému. Zdá se, že přípona funkčních souborů se vám změnila, např.: my.docx.locked.

Na ploše se zobrazí zpráva o platbě výkupného. Kyberzločinci žádají o zaplacení výkupného v „Bitcoinech“ za odblokování vašich zašifrovaných souborů. |

| Distribuční metody | CryptoLocker se obvykle šíří prostřednictvím falešných e-mailů, které tvrdí, že pocházejí od legitimních podniků, prostřednictvím sledování UPS a falešných FedEx. |

| Poškození |

Ransomware má schopnost vyhledávat a šifrovat soubory uložené na externích pevných discích, sdílených síťových discích, síťových sdílených souborech, USB discích nebo data přítomná na cloudových úložných jednotkách. |

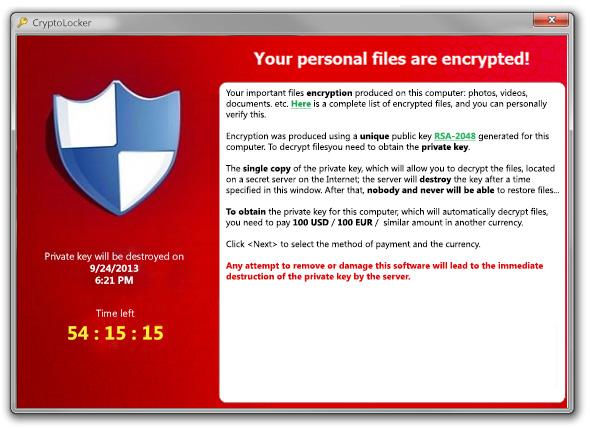

Snímek obrazovky CryptoLocker Ransomware:

CyptoLocker Ransomware byl vydán v roce 2013, kdy hackeři použili přístup CryptoLocker botnet (nejstarší forma kybernetického útoku) v Ransomwaru.

Je to jeden z nejničivějších typů ransomwaru , protože používá výkonné šifrovací algoritmy. Je tedy téměř nemožné získat zpět zařízení a dokumenty infikované Crypto Ransomwarem bez předložení peněz za výkupné.

Tento Ransomware sleduje neznámou cestu šifrování dat uživatelů. Pro každý soubor CyptoLocker Ransomware náhodně vytvoří symetrický klíč . Poté je tento symetrický klíč zašifrován pomocí veřejného asymetrického klíče. Nakonec je přidán do souboru.

Po úspěšném zašifrování souborů Ransomware vydá uživateli zprávu s požadavkem na výkupné. Takže oběť musí zaplatit peníze, pokud chce soukromý asymetrický klíč pro dešifrování symetrických klíčů použitých na každý zašifrovaný soubor .

Pokud je platba provedena před termínem, hacker symetrický klíč smaže. Poté je obnova dat téměř nemožná.

2. Bad Rabbit Ransomware

|

název |

Špatný králík |

| Typ hrozby | Crypto Ransomware |

| Příznaky | Jedná se o ransomware založený na bootkitu jako Petya a NotPetya. Obvykle je vidět, že soubor s názvem „ install_flash_player.exe “ je vložen na hostitele prostřednictvím webu, který uživatelé musí provést ručně.

Jakmile to provedete, spustí se šifrování souborů na cílovém zařízení. Velmi brzy nainstaluje svůj vlastní zavaděč do MBR a také nastaví plán restartování systému. Po restartování systému se na displeji uživatelů zobrazí poznámka o výkupném. |

| Distribuční metody | Tento druh ransomwaru se šíří prostřednictvím aktualizací Adobe Flash tím, že vydává falešné varování týkající se aktualizace přehrávače Flash. Je to trik, jak chytit uživatele, aby klikli na podezřelý odkaz na aktualizaci. |

| Poškození |

Bad Rabbit je dobře schopný proliferovat prostřednictvím SMB. Tento Ransomware vyhledává otevřené sdílené položky a spouští software Mimikatz pro získání přihlašovacích údajů Windows . Poté virus využívá seznam pevně zakódovaných přihlašovacích údajů a hesel k poškození jiného počítače v síti prostřednictvím SMB. |

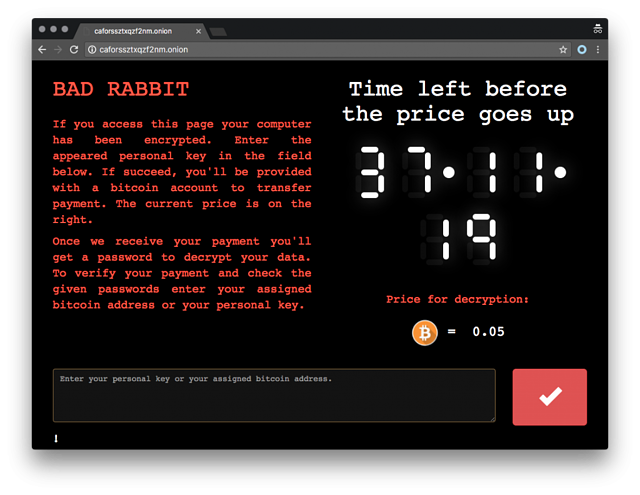

Snímek obrazovky Bad Rabbit Ransomware:

Bad Rabbit je jedním z takových typů ransomwaru, který vážně infikoval organizace ve východní Evropě a Rusku. Tento druh Ransomware využívá ke své distribuci falešnou aktualizaci Adobe Flash přes napadené weby.

3. Cerber Ransomware

| název |

Cerber |

| Typ hrozby |

Crypto Ransomware |

| Příznaky | Po zásahu tohoto Ransomware prostřednictvím e-mailu spolu s přílohou JavaScriptu se spustí. Skript se připojí k internetu a začne stahovat datovou část, která je ve skutečnosti zodpovědná za proces šifrování.

Downloaded Payload útočí na systémové soubory a přeměňuje tapetu na plochu na výzvu k výkupnému. Tuto poznámku o výkupném získáte téměř v každé složce infikované tímto druhem Ransomwaru. |

| Distribuční metody | Hacker nabízí Cerber Ransomware oběti dvěma způsoby:

1. Prostřednictvím škodlivého e-mailu s dvojitým zipem souboru se souborem skriptu Windows. 2. Ve spodní části phishingového e-mailu je odkaz pro odhlášení. Tato nová technika poškození se provádí pomocí souprav Rig a Magnitude exploit. Oba tyto exploit kity používají 0denní zranitelnosti. |

| Poškození |

Postižený systém se stává nepoužitelným, protože všechny soubory používané hlavně pro běžné operace jsou zašifrovány. Hackeři nevracejí data držená jako rukojmí zpět oběti ani po zaplacení výkupného. Kyberzločinci jej buď prodají na černém trhu, nebo vytvoří duplicitní profil uživatele, aby mohli provádět podvodnou činnost. |

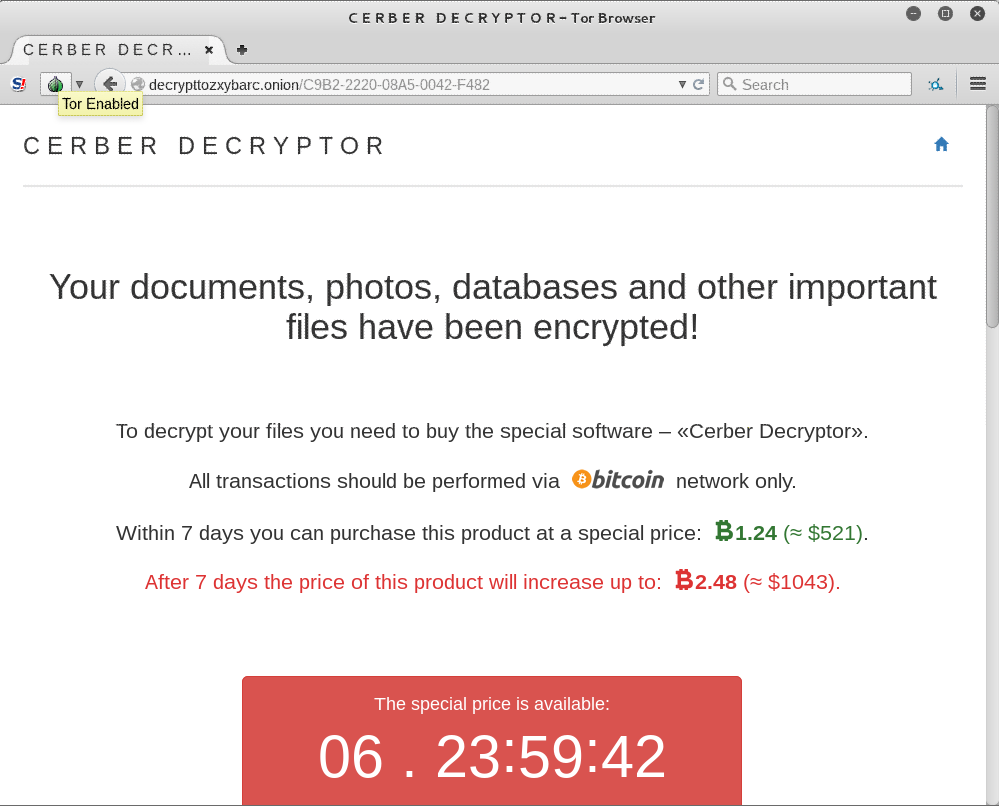

Snímek obrazovky Cerber Ransomware:

Dalším typem ransomwaru je Cerber , který se zaměřuje hlavně na cloudové publikum Office 365. Několik milionů zákazníků Office 365 se již zapojilo do phishingové kampaně, kterou provedl Cerber Ransomware .

4. Crysis Ransomware

| název | krize |

| Typ hrozby | Crypto Ransomware |

| Příznaky |

Poté, co se CrySiS Ransomware dostane do počítače, spustí šifrování souborů a velmi brzy se zašifrují všechny vaše dokumenty, obrázky, databáze, hudební videa a další věci. Zpočátku si všimnete, že všechny vaše zašifrované soubory vypadají, že mají příponu .CrySis. Později se používají různá rozšíření. Poté je také vypuštěna poznámka o výkupném jako README.txt, Decryption guidelines.txt, Infohta atd., aby byly oběti informovány o tom, co se stalo s jejich systémovými soubory. Tato poznámka o výkupném obsahuje podrobnosti o dešifrování souborů a platbě výkupného. |

| Distribuční metody | Tento druh malwaru využívá škodlivé phishingové e-maily, slabě chráněná připojení RDP a někdy nabízí stažení pro instalaci hry nebo legitimního softwaru. |

| Poškození | Ransom.Crysis zahájí mazání bodu obnovení provedením příkazu vssadmin delete shadows /all /quiet .

Pokud váš plán zálohování obsahuje tyto body obnovení, spuštění tohoto Ransomwaru jej velmi brzy začne odstraňovat. |

| Šifrovací algoritmus | Crysis ransomware využívá kombinaci RSA, AES. Zatímco v některých případech se pro uzamčení osobních údajů používají šifry DES. |

| Výkupná poznámka | Hackeři zpočátku dávají výkupné ve formě README.txt; později do systému padly další dvě poznámky o požadavku na výkupné jako FILES ENCRYPTED.txt a Info.hta |

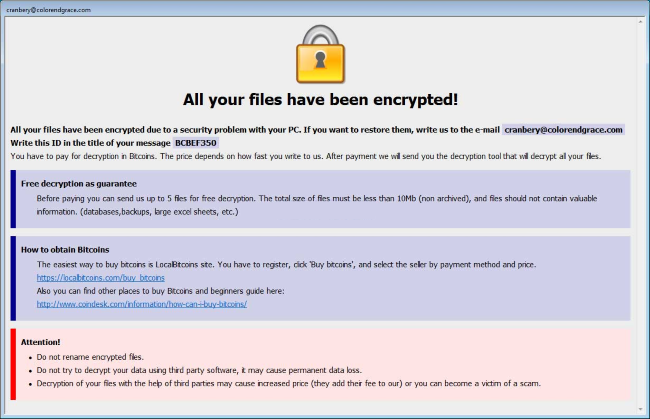

Snímek obrazovky Crysis Ransomware:

Dalším velmi unikátním typem varianty Ransomware je Crysis. Tento Ransomware šifruje pouze soubory na pevném disku, vyměnitelných discích nebo na síťových discích.

Tento druh ransomwaru využívá k distribuci škodlivé přílohy e-mailů s dvěma příponami souborů. Je prostě nemožné dešifrovat zašifrovaný soubor pomocí Crysis Ransomware, protože používá silný šifrovací algoritmus.

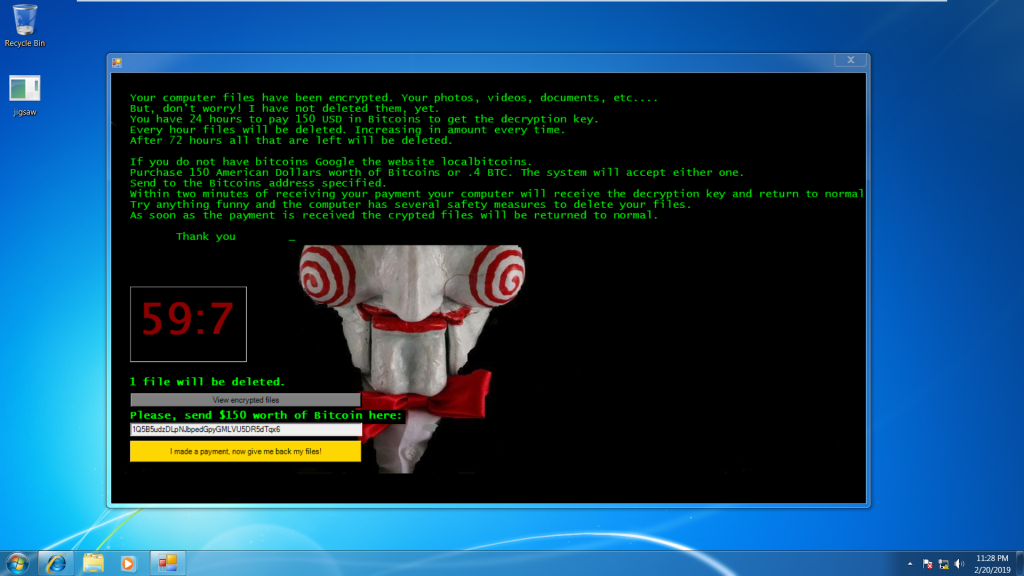

5. Jigsaw Ransomware

| název | Vykružovačka |

| Typ hrozby | Crypto Ransomware |

|

Příznaky |

Po zásahu Jigsaw Ransomware uvidíte, že všechny vaše osobní soubory budou zašifrovány pomocí .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. by.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom like extensions.

Velmi brzy se tapeta na ploše změní na výkupné a poslouží vám s problémy, jako je zpomalení systému, vysoká spotřeba procesoru. |

| Distribuční metody | Obecně platí, že skládačka Ransomware se šíří prostřednictvím škodlivých spamových e-mailů. Tento virus zašifruje data pomocí šifry AES a připojí jedno z výše uvedených rozšíření. Kromě toho to vypustí poznámku o výkupném spolu s obrázkem velmi oblíbené postavy „Saw“. Výkupné obsahuje kompletní vysvětlení aktuální situace a výši výkupného. |

| Poškození |

Jigsaw Ransomware šifruje přibližně 226 různých typů souborů připojených s příponami .FUN, .BTC a .KKK pomocí šifrovacího algoritmu AES. Uvidíte, že na výkupném je 60minutový časovač, který odpočítává k nule. Po dosažení 0 hackeři smažou určité soubory. |

Snímek obrazovky Jigsaw Ransomware:

V seznamu nejničivějších typů variant ransomwaru je „Jigsaw Ransomware“ první. Tento Ransomware zašifruje datový soubor oběti a rychle jej začne odstraňovat, pokud nebude výkupné brzy vymazáno. Mazání souborů postupně začíná jeden po druhém v intervalu 1 hodiny, pokud nebylo zaplaceno výkupné.

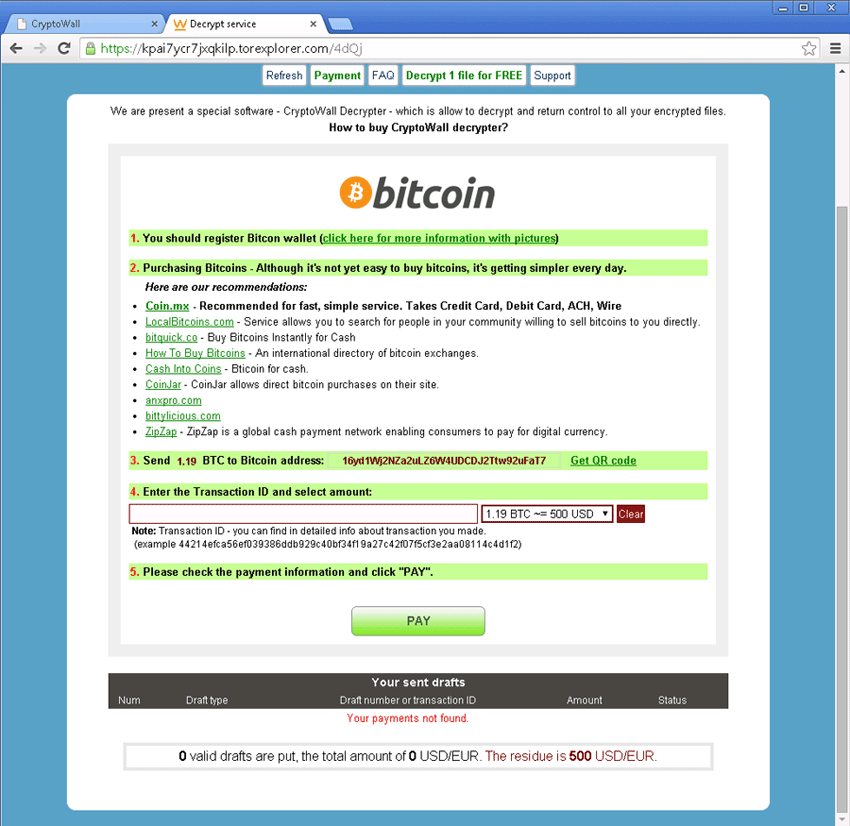

6. CryptoWall Ransomware

| název |

CryptoWall |

| Typ hrozby | Crypto Ransomware |

| Příznaky |

Nejprve obdržíte spamový e-mail od kyberzločinců s padělanými informacemi v záhlaví, díky čemuž budete věřit, že pochází od přepravní společnosti, jako je DHL nebo FedEx. Tento spamový e-mail obsahuje zprávu týkající se selhání doručení balíku nebo odeslání položky, kterou jste si objednali. Je téměř nemožné vyhnout se otevření těchto e-mailů. Jakmile jej kliknutím otevřete, váš systém je infikován virem CryptoWall. |

| Distribuční metody | CryptoWall je distribuován prostřednictvím různých prostředků, jako je například prohlížeč stahování, exploit sady a přikládání škodlivé pošty. |

| Poškození |

CryptoWall Ransomware využívá silnou kryptografii s veřejným klíčem ke zkreslování souborů tím, že do nich přidává konkrétní přípony. |

Snímek obrazovky CryptoWall Ransomware:

Nejprve se v roce 2014 objevila varianta CryptoWall Ransomware . Poté se objevil v různých jménech a verzích jako CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense a CryptoWall 4.0.

Jednou velmi chytlavou funkcí tohoto Ransomwaru je, že hacker nabízí jednorázově použitelnou službu dešifrování pouze pro jeden soubor. Je to jen proto, aby uvěřili své oběti, že si skutečně ponechali dešifrovací klíč.

Tento Ransomware používá tolik triků, aby se sám distribuoval, z nichž jeden z běžných zahrnuje:

"Gratulujeme!!! Stali jste se součástí velké komunity CryptoWall. Společně děláme internet lepším a bezpečnějším místem.“

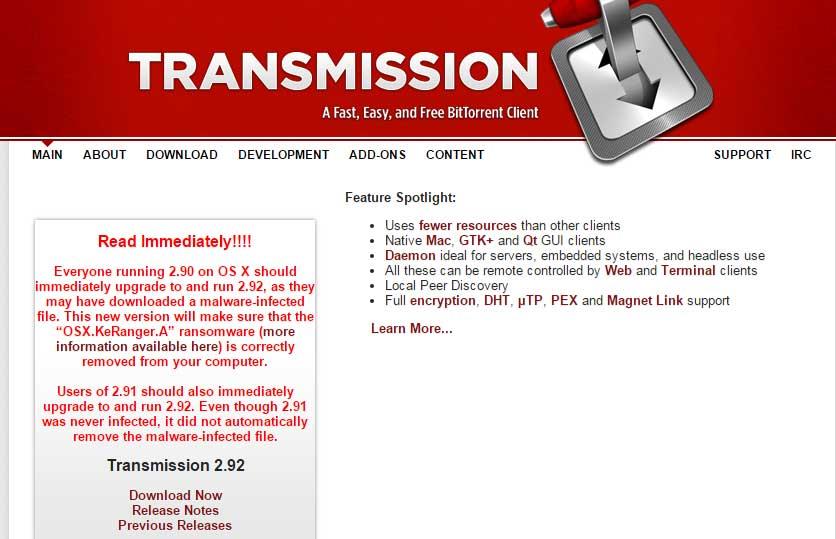

7. KeRanger Ransomware

| název |

KeRanger |

| Typ hrozby | Crypto Ransomware |

| Příznaky |

Když jakýkoli uživatel nainstaluje a spustí škodlivou verzi přenosové aplikace, automaticky se zahrnutý soubor s názvem General.rtf zkopíruje do umístění ~/Library/kernel_service a spustí se. Po zkopírování tohoto souboru do umístění kernel_service se spustí jeho spuštění a vytvoří se dva soubory známé jako ~/Library/.kernel_pid a ~/Library/.kernel_time . Soubor kernel_pid má ID procesu pro provedení procesu kernel_service. Na druhou stranu název souboru .kernel_time obsahuje časové razítko o prvním spuštění spuštění Ransomwaru. |

| Distribuční metody | Tento ransomware je součástí trojanizované verze jednoho velmi oblíbeného instalátoru BitTorrent Transmission. Aby oběti byly pošetilé, protože se zdá, že jsou řádně podepsané skutečným certifikátem vývojáře Apple. |

| Poškození | KeRanger Ransomware je navržen tak, aby po uplynutí 3 dnů od původní infekce začal šifrovat soubory přítomné na infikovaném počítači. |

Snímek obrazovky KeRanger Ransomware:

KeRanger Ransomware varianta byla uvedena na trh v roce 2016 . Zjistilo se , že jde o první typ ransomwaru, který úspěšně infikoval počítač Mac OS X. Tento ransomware se vkládá do instalátoru bitového torrent klienta s otevřeným zdrojovým kódem. Uživatel, který si stáhne takto infikovaný instalátor, se snadno chytí do pasti vytvořené KeRanger Ransomware .

Po infikování vašeho zařízení tento Ransomware čeká pouze 3 dny, poté zašifruje přibližně 300 typů souborů. V dalších krocích vám začne posílat textový soubor, ve kterém je poptávka po bitcoinech spolu se zmíněným způsobem platby.

Závěr:

Přestože je Ransomware považován za nejnebezpečnější hrozbu pro zařízení a vaše data. Ale dodržováním návyku bezpečného používání počítače a používání aktualizovaného bezpečnostního softwaru je příliš snadné zůstat chráněni před jakýmkoli druhem ransomwaru. Vy jen uděláte svou část úkolu, tj. vždy budete pozorní při surfování a nainstalujete důvěryhodný bezpečnostní software.

Bohužel, pokud je váš systém již unesen malwarem, zkuste Malware Removal Tool pro snadné odstranění viru z vašeho PC.

V systéme Windows 10 sa zobrazuje správa o chybe tlače, potom postupujte podľa opráv uvedených v článku a uveďte tlačiareň do správnej cesty...

Schůzky můžete snadno znovu navštívit, pokud je zaznamenáte. Zde je návod, jak zachytit a přehrát záznam Microsoft Teams pro vaši příští schůzku.

Keď otvoríte súbor alebo kliknete na odkaz, vaše zariadenie so systémom Android vyberie predvolenú aplikáciu na jeho otvorenie. Pomocou tohto sprievodcu môžete obnoviť svoje predvolené aplikácie v systéme Android.

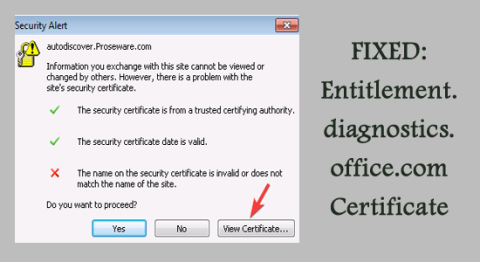

OPRAVENO: Chyba certifikátu Entitlement.diagnostics.office.com

Chcete-li zjistit nejlepší herní weby, které školy neblokují, přečtěte si článek a vyberte si nejlepší web s neblokovanými hrami pro školy, vysoké školy a práce

Ak čelíte problému s chybovým stavom tlačiarne na počítači so systémom Windows 10 a neviete, ako s ním zaobchádzať, opravte ho podľa týchto riešení.

Ak vás zaujíma, ako zálohovať Chromebook, máme pre vás riešenie. Viac o tom, čo sa zálohuje automaticky a čo nie, nájdete tu

Chcete opraviť aplikáciu Xbox, ktorá sa neotvorí v systéme Windows 10, potom postupujte podľa opráv, ako je povoliť aplikáciu Xbox zo služieb, resetovať aplikáciu Xbox, obnoviť balík aplikácií pre Xbox a ďalšie.

Pokud máte klávesnici a myš Logitech, uvidíte, že tento proces běží. Není to malware, ale není to nezbytný spustitelný soubor pro operační systém Windows.

Přečtěte si článek a zjistěte, jak opravit chybu Java Update 1603 ve Windows 10, vyzkoušejte opravy uvedené jednu po druhé a snadno opravte chybu 1603…

![OPRAVENÉ: Tlačiareň v chybovom stave [HP, Canon, Epson, Zebra & Brother] OPRAVENÉ: Tlačiareň v chybovom stave [HP, Canon, Epson, Zebra & Brother]](https://img2.luckytemplates.com/resources1/images2/image-1874-0408150757336.png)

![Ako opraviť aplikáciu Xbox, ktorá sa neotvorí v systéme Windows 10 [RÝCHLE GUIDE] Ako opraviť aplikáciu Xbox, ktorá sa neotvorí v systéme Windows 10 [RÝCHLE GUIDE]](https://img2.luckytemplates.com/resources1/images2/image-7896-0408150400865.png)