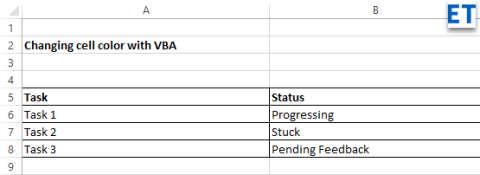

Πώς να ορίσετε ένα χρώμα κελιού Excel σύμφωνα με μια συνθήκη με το VBA;

Ανακαλύψτε πώς να ρυθμίσετε το χρώμα κελιού Excel ανάλογα με μια συνθήκη χρησιμοποιώντας VBA.

Το Teamviewer μόλις κυκλοφόρησε μια επείγουσα ενημέρωση κώδικα που επιτρέπει στους χάκερ να αναλαμβάνουν τον έλεγχο του υπολογιστή ενώ βρίσκονται σε μια περίοδο λειτουργίας απομακρυσμένου ελέγχου υπολογιστή.

Η ευπάθεια ανακαλύφθηκε για πρώτη φορά τη Δευτέρα, όταν ο χρήστης του Reddit « xployt » είπε «να προσέχεις». Ένας χρήστης με το όνομα " gellin " ανέβασε έναν κώδικα PoC (ένα αρχείο DLL C++) στο GitHub, ο οποίος δοκιμάστηκε στην έκδοση 13.0.5058 του TeamViewer για να δείξει "εναλλαγή θέσεων" μεταξύ δύο συμμετεχόντων σε μια συνεδρία ελέγχου μηχανής.

Τόσο ο διακομιστής όσο και η πλευρά του πελάτη μπορούν να χρησιμοποιήσουν αυτό το αρχείο. Εάν γίνει εκμετάλλευση από την πλευρά του διακομιστή, ο χάκερ θα "πυροδοτήσει" τη δυνατότητα "ανταλλαγή θέσης" και θα είναι αποτελεσματική μόνο όταν ολοκληρωθεί ο έλεγχος ταυτότητας του τηλεχειριστηρίου με την πλευρά του πελάτη.

Εάν γίνει εκμετάλλευση από την πλευρά του πελάτη, ο χάκερ (από την πλευρά του πελάτη) θα αναλάβει τον έλεγχο του ποντικιού και του πληκτρολογίου χωρίς την άδεια του διακομιστή.

Είτε ο διακομιστής είτε ο πελάτης μπορούν να εκμεταλλευτούν αυτήν την ευπάθεια

Βασικά, για να εκμεταλλευτεί αυτή την ευπάθεια, και τα δύο μέρη πρέπει να πιστοποιήσουν τη σύνδεση μεταξύ τους. «Μόλις εισαχθεί ο κώδικας στη διαδικασία, αλλάζει τις τιμές μνήμης στη διαδικασία, επιτρέποντας στα στοιχεία GUI να αλλάξουν τον έλεγχο. Εκείνη τη στιγμή, δεν χρειάζεται να λάβετε έγκριση από τον διακομιστή, μπορείτε να έχετε πρόσβαση και να ελέγξετε το μηχάνημα», είπε ο Gellin.

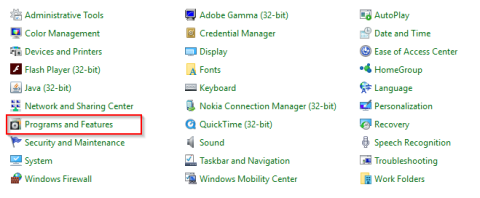

Η ομάδα του TeamViewer κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα για Windows, με ενημερωμένες εκδόσεις κώδικα για Linux και macOS επίσης σύντομα. Αντίστοιχα, πρέπει να ενεργοποιήσετε τη δυνατότητα αυτόματης ενημέρωσης για το TeamViewer για να επιδιορθώσετε την ευπάθεια.

Ανακαλύψτε πώς να ρυθμίσετε το χρώμα κελιού Excel ανάλογα με μια συνθήκη χρησιμοποιώντας VBA.

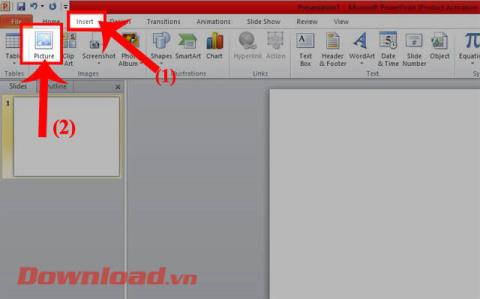

Οδηγίες για την κοπή εικόνων σε κύκλους στο PowerPoint. Ανακαλύψτε πόσο απλά μπορείτε να κόψετε φωτογραφίες σε κύκλους για εντυπωσιακές παρουσιάσεις.

Μάθετε πώς να κάνετε εναλλαγή από πληκτρολόγια LTR σε RTL στο Microsoft Word.

Μάθετε πώς να χρησιμοποιήσετε διαφορετικές γραμματοσειρές στο Discord. Οι επιλογές γραμματοσειρών είναι ποικίλες και πλούσιες.

Κορυφαίες εφαρμογές κοπής ήχων κλήσης στο Android για τη δημιουργία μοναδικών ήχων κλήσης. Ανακαλύψτε τις καλύτερες επιλογές για να προσαρμόσετε το τηλέφωνό σας.

Οδηγίες για την αλλαγή του ονόματος της ομάδας συνομιλίας στο Facebook Messenger. Αυτή τη στιγμή στην ομαδική συνομιλία του Facebook Messenger, μπορούμε εύκολα να αλλάξουμε το όνομα της ομάδας συνομιλίας.

Ανακαλύψτε πώς να επαναφέρετε διαγραμμένες αναρτήσεις στο Facebook εύκολα και γρήγορα. Μαθαίνετε όλες τις λεπτομέρειες για την ανάκτηση διαγραμμένων αναρτήσεων

Οδηγίες για την ακρόαση μουσικής στους Χάρτες Google Επί του παρόντος, οι χρήστες μπορούν να ταξιδέψουν και να ακούσουν μουσική χρησιμοποιώντας την εφαρμογή Google Map στο iPhone. Σήμερα, το WebTech360 σας προσκαλεί

Οδηγίες για τη χρήση του LifeBOX - Η διαδικτυακή υπηρεσία αποθήκευσης της Viettel, το LifeBOX είναι μια νέα διαδικτυακή υπηρεσία αποθήκευσης της Viettel με πολλά ανώτερα χαρακτηριστικά

Πώς να ενημερώσετε την κατάσταση στο Facebook Messenger, το Facebook Messenger στην πιο πρόσφατη έκδοση παρείχε στους χρήστες μια εξαιρετικά χρήσιμη δυνατότητα: αλλαγή